Procedurile de ajustare audit computerizat și control intern

Conceptul de control prin calculator și audit

Utilizarea calculatoarelor afectează în mod semnificativ desfășurarea procedurilor de control și de audit. Cu toate acestea, trebuie să se țină seama de faptul că funcțiile de control sunt automatizate mai greu. Prin ea însăși, informatizarea contabilității

nu se poate elimina furt și tăinuire abuzuri din cauza transferului în mod abuziv la articole media electronice specificate în documentele, introducerea documentelor contrafăcute și altele asemenea. Calculatorul evaluează situația este întotdeauna aceeași și procesul, astfel încât probabilitatea de erori în monitorizarea condițiilor de aplicare a computerelor este mult mai mic. Astfel, programul de calculator oferă doar imparțialitatea și acuratețea controlului.

Spre deosebire de sistemele de contabilitate manuale, care fac înregistrarea pe suport de hârtie și auditorul ia în considerare posibilitatea de distrugere, fals, înlocuind documentele pe hârtie, în condițiile de utilizare CISP auditor să se ocupe de problemele de securitate și fiabilitate a sistemelor de contabilitate calculator. Astfel, auditorul verifică numărul de probleme pur tehnice care nu sunt direct legate de contabilitate, dar afectează în mod direct evaluarea de către auditor a riscului de control. În special, astfel de evenimente oferă standard național de numărul 31, „Impactul sistemului electronic de procesare a datelor privind evaluarea sistemelor de control intern * contabil și.

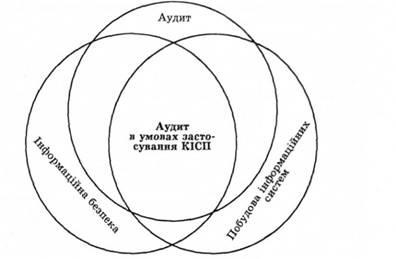

Deci, în condițiile de utilizare CISP este o întrepătrundere a diferitelor tipuri de conținut și subiecte de control și performanței organizaționale (Fig. 4.25).

A existat chiar și un termen special - audit de calculator. În cadrul auditului de calculator implică evaluarea stării actuale a sistemului informatic pentru respectarea anumitor standarde sau cerințe [31]. Acest termen este folosit de specialiștii de la securitatea generală a sistemelor informatice de calculator.

Fig. 4.25. Condițiile de audit constitutive de utilizare KISP

siguranța sistemului automatizat. Efectuarea de audit de calculator este de asemenea util după construirea sistemului automatizat și subsistemul de securitate în etapa de admitere în exploatare pentru a evalua gradul de conformitate cu cerințele sale.

Principalii parametri care trebuie verificate CISP pentru protecția și securitatea datelor sunt prezentate în tabelul. 4.9.

Poziția Practici de Audit Internaționale 1008 „Evaluarea riscurilor și de control intern - caracteristicile CSI și aspectele legate“, prevede, printre altele, că în PCS există vulnerabilitate în mijloacele și programele de stocare a datelor: cantități mari de date și programe de calculator. care sunt utilizate pentru prelucrarea informațiilor pot fi stocate pe medii de stocare portabile sau încorporate, cum ar fi pe discuri magnetice și benzi. Este aceste mass-media pot fura, pierd, în mod intenționat sau accidental distruse.

Sistemele de calculator sunt mai deschise pentru a accesa datele, astfel încât acestea ar trebui să fie o distincție clară între puterile și drepturile de acces la informații, precum și să fie introduse pentru a proteja sistemul împotriva accesului neautorizat.

În conformitate cu legislația națională număr de reglementări 31, „Influența sistemului de procesare electronică a datelor pentru a evalua sistemele de contabilitate și de control intern“, în evaluarea riscurilor

Tabelul 4.9. Parametrii de fiabilitate a sistemelor software de contabilitate

Sistemul de software de documentare departament „Situații de urgență“ ar trebui să fie exemple de situații de urgență și modul de a restabili performanța sistemului cu costuri minime de muncă și de timp

sisteme care utilizează prelucrarea electronică a datelor (LMA), auditorii trebuie să acorde o atenție la metodele de control în care oferă acces limitat la baza de date, cum ar fi protecția bazelor de date împotriva intervențiilor neautorizate.

Auditorul este obligat să dezvăluie slabe de control locuri PCS - ia în considerare atât hardware cât și software-ul de control, precum și măsuri organizatorice, cum ar fi verificarea integrității datelor și lipsa de viruși de calculator.

Un aspect important care rezultă din necorespunderea documentelor contabile de hârtie atunci când se utilizează PCS, este de a dezvolta metode de a judeca autenticitatea datelor înregistrate.

Rezolvarea acestei probleme este posibil cu dezvoltarea de programe de contabilitate calculator prin:

• proiectarea de blocare specială înseamnă introducerea datelor în caz de lipsă orice detalii;

• Prezența în identificarea programului înseamnă, care lucrează cu terminal;

• mijloace speciale de protecție.

Deci, în sistemul de informatizare a documentului de lucru în timpul Expeditor forma documentului de circulație jurnal, care înregistrează timpul de acțiune și numele utilizatorilor să lucreze cu documente [b, c. 331]. mijloace speciale suplimentare de protecție a informațiilor vor ajuta pentru a face modificări sau corecturi numai la persoana pe care au fost mai întâi înregistrate pe suport electronic.

Auditorul trebuie să revizuiască, de asemenea, sistemul de control al pregătirii datelor contabile, verifică măsurile luate de client, în scopul de a preveni erorile și fraudele. Trebuie remarcat modul în care organizația controlează caracterul complet și acuratețea datelor primare de intrare în baza de date, procesarea de control și a datelor de ieșire pentru a evalua adecvarea și eficacitatea acestora. În rețea cu mai mulți utilizatori ai obiectului sistemului de atenție ar trebui să fie controlul datelor.

Legea Ucrainei „Cu privire la protecția informațiilor în sistemele automatizate“, a declarat că protecția informațiilor - este, mai presus de toate, un complex de măsuri organizatorice și tehnice menite să prevină pierderea informațiilor ca urmare a ambelor acțiuni neintenționate sau intenționate sau neautorizate îndepărtarea ei, precum și prevenirea fraudei pentru a fura valorile de proprietate și de numerar ale agenților economici.

Din păcate, legea nu enumeră acțiuni specifice, astfel încât dezvoltarea merge atât pentru dezvoltatori și utilizatori pe sistemele informatice.

Un sistem informatic securizat poate fi considerat ca un sistem de informații care respectă anumite cerințe și care pune în aplicare un set de măsuri de protecție. Lista de cerințe universale pentru sisteme sigure să fie inutilizabil din cauza diversității sistemelor în sine și diversitatea posibilelor amenințări. Cu toate acestea, există unele cerințe de bază, fără satisfacție, care nu poate fi considerat un sistem securizat.

Deci, sigur este sistemul de informații care să îndeplinească următoarele cerințe:

• informația de integritate (integritatea informațiilor). Aceasta corespunde cu starea sistemului, în cazul în care informațiile sunt în timp util, exacte, complete și semnificative. asigură pe deplin este aproape imposibil, de aceea este adesea împărțită în integritatea datelor și integritatea sistemului. Integritatea informației - aceasta este cerința ca informația a fost modificată numai în conformitate cu procedura stabilită. integritatea sistemului - o cerință pentru ca sistemul să îndeplinească funcții în care este obligat să, în acest mod, și fără falsificare intenționată sau neintenționată

• disponibilitatea sistemului (disponibilitatea sistemului) - este o cerință ca sistemul funcționează corect și nu neagă accesul la utilizatorul legal;

• Sistem de confidențialitate (sistem de confidențialitate) - cerința ca o informații private sau confidențiale conținute în sistem, nu au acces utilizatorii ilegale (neautorizate).

Controlul eficient, confidențialitatea sau protecția programelor critice și a datelor de la accesul nsdozvolenogo și modificarea poate oferi criptografie de către utilizatori. Cel mai adesea este folosit atunci când datele sensibile sunt transmise prin linii de comunicație. Criptografia - este inversă (adică una care are un invers), programe de proces de transformare și a datelor către o formă necorespunzătoare pentru prelucrare. Și decriptarea datelor Criptarea necesită utilizarea unor programe speciale și cheie de criptare cunoscute numai utilizatorilor care au acces la programe și date.

Importanța acestor cerințe nu este același lucru pentru diferite sisteme de informare. În cazul în care regimul sistemelor informaționale ale organizațiilor de stat, în primul rând este intimitatea și integritatea înțelegerii exclusiv informații neschimbate, pentru structurile comerciale este integritatea cea mai importanta (relevanta) și disponibilitatea datelor și a serviciilor lor de prelucrare. Comparativ cu statul organizațiile comerciale sunt mai deschise și mai dinamice, astfel încât posibilele amenințări sunt diferite pentru ei atât cantitativ cât și calitativ.

Pentru a oferi aceste cerințe la securitatea sistemelor informatice folosesc astfel de căi de atac.

Mijloacele cheie de responsabilitate aparțin de identificare și autentificare.

Identificarea vă permite să verificați sistemul utilizatorului (și de a determina sistemul folosit-o înainte). Identificarea - este mijlocul prin care un utilizator furnizează sistemului de informații despre tine.

Autentificarea - este procesul de validare a conformității cuiva sau a ceva. Acesta confirmă cine este utilizatorul, și drepturile sale în sistem. Cu alte cuvinte, autentificarea - o validare de identificare. Există două tipuri de autentificare de la distanță atunci când computerul autentifică un alt calculator; atunci când computerul efectuează o operație pentru utilizator, dacă dă o parolă.

Nereguli în sistemul informatic pot apărea din cauza problemelor de alimentare și erori de hardware sau software.

erori de software, de asemenea, sunt un pericol pentru sistem. În special, programul nu poate fi compatibil cu sistemul de operare. În plus, programul poate fi infectat cu viruși.