Una dintre cele mai populare întrebări pe care le-am văzut pe placa ISAServer.org și pe lista de discuții este: "Cum utilizez browser-ul pe firewall-ul meu ISA?" Mă doare să aud această întrebare. În mod ideal, într-un mediu de protecție securizat pentru firewall, nu ar trebui să utilizați browserul de Internet pe paravanul de protecție.

Paravanul de protecție ISA nu ar trebui să fie folosit niciodată ca stație de lucru, server de fișiere, server Web sau ca un server de orice alt tip. Acesta este un firewall, iar firewall-ul ISA este de departe unul dintre cele mai bune și mai sigure firewall-uri de pe piață. Utilizarea unui browser nu are cel mai bun efect asupra securității firewall-ului.

Cu toate acestea, în lumea reală a computerelor de rețea, lucrurile nu funcționează întotdeauna așa cum le dorește securitatea. Când ieșim din "camera curată" a mediului în care trăiesc cei mai mulți experți în securitate, vedem că administratorii de firewall doresc să folosească browserul din paravanul de protecție ISA din mai multe motive. Aceasta poate include vizitarea site-ului de actualizare Windows, descărcarea de script-uri pentru paravanul de protecție ISA și multe alte motive.

Nu utilizați browserul sau alte aplicații client pe paravanul de protecție ISA. Utilizarea aplicațiilor client pe paravanul de protecție ISA reduce semnificativ securitatea generală a paravanului de protecție și poate reprezenta o potențială amenințare nu numai pentru firewall, ci și pentru întreaga infrastructură de rețea.

Veți vedea că regulile de politică de sistem sunt enumerate înainte de politica firewall. Aceasta înseamnă că aceste reguli sunt executate înainte de politicile firewall pe care le creați. Există două reguli privind politica de sistem care permit paravanului de protecție ISA să se conecteze la Internet:

- Permiteți cererilor HTTP / HTTPS din politica ISAS # 17)

- Permiteți solicitări HTTP / HTTPS de la serverul ISAMicrosoft pentru mesaje de eroare (Regulă politică de sistem # 23)

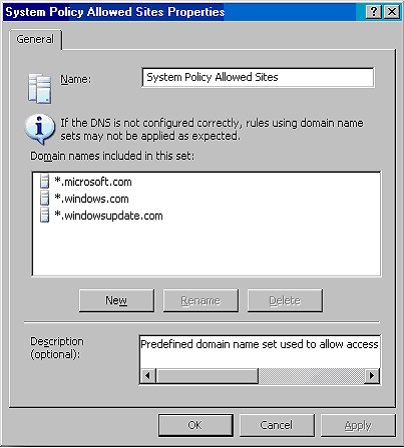

Politica de politică Regulă # 17 permite conexiunile firewall ISA către site-urile autorizate de Politica de sistem. În mod implicit, site-urile permise includ următoarele:

Această regulă permite ca firewall-ul ISA să se conecteze la resurse localizate oriunde pe site-ul Web Microsoft, inclusiv pe site-ul de actualizare Windows. Această regulă este utilă chiar și atunci când browserul nu este utilizat, deoarece mecanismul de actualizare automată inclus în baza sistemului de operare poate utiliza această regulă de politică de sistem pentru a descărca actualizări de pe site-ul Web Microsoft.

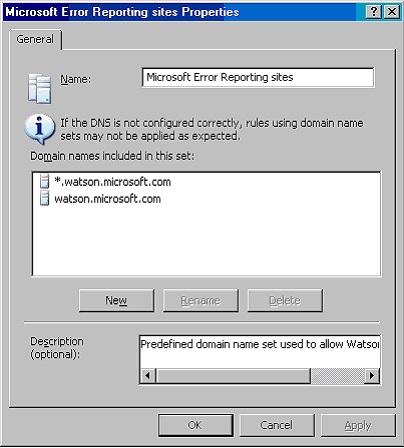

Politica de politică Regulă # 23 permite ca firewall-ul ISA să trimită informații de eroare site-urilor listate în lista Microsoft Sites Reporting. În mod implicit, această listă include:

Atunci când se blochează aplicația sau apare o altă eroare în paravanul de protecție ISA, paravanul de protecție poate folosi această regulă pentru a se conecta la site-urile listate în această listă pentru a trimite date de eroare. De asemenea, puteți utiliza browserul pentru a accesa aceste site-uri.

Încercarea de conectare va fi respinsă dacă încercați să vă conectați la site-uri care nu sunt permise de aceste două reguli de politică de sistem. Dacă doriți să vizitați orice alt site, trebuie să adăugați acest site la lista de site-uri permise din Regulile de politică de sistem sau să creați o politică de firewall care să permită accesul la site-urile pe care doriți să le vizitați.

Cel mai simplu mod de a face acest lucru - este de a permite de a crea reguli de acces care permit accesul HTTP și HTTPS din LAN la WAN. mai puțină lumină, dar metoda mai sigur - Proxy este de a se conecta la o rețea locală, de a crea o regulă de acces care permite rețelei locale de a utiliza HTTP și HTTPS pentru a se conecta la Internet și setați browser-ul să funcționeze ca un proxy client.

Să aruncăm o privire mai întâi într-un mod simplu, apoi să trecem la o metodă mai puțin simplă, dar mai sigură.

Metoda 1: Mai sigur

Tot ce aveți nevoie pentru această metodă este să creați o regulă de acces care permite accesul extern la HTTP / HTTPS din rețeaua locală către Internet. Această metodă nu periclitează solicitarea de conectare la filtrele Proxy atâta timp cât filtrele proxy sunt activate. Mulți administratori ISA de firewall nu leagă filtrele Proxy de protocolul HTTP, facilitând astfel procesul de acces direct în acest mod. Fac în mod regulat acest lucru în firewall-ul meu, deși nu este absolut necesar și nu este absolut recomandat să o faceți până când nu există motive specifice pentru acest lucru.

Fac acest lucru pentru că cer ca toți clienții Windows să fie configurați atât ca clienți Proxy cât și ca clienți de firewall. Dacă o companie dorește un firewall, dorește securitate și, prin urmare, va profita de tehnologiile securizate furnizate de firewall-ul ISA. Și dacă speră la noroc, poate folosi pachetul de filtrare PIX sau serverul NAT Sonicwall, nu firewall-ul ISA.

Cu toate acestea, chiar și în cazul în care Proxy filtru asociat cu protocolul HTTP, utilizatorul care a început activitatea, nu va fi capabil de a trimite cereri de conectare la firewall. Motivul pentru aceasta este faptul că acest dispozitiv nu acceptă configurația client proxy (trebuie să vă conectați la rețeaua Web ascultător pentru a sprijini clientul Web Proxy este configurat pentru browser-ul de pe firewall ISA) și nu se poate instala clientul paravan de protecție pe firewall în sine. Folosind această metodă, trebuie să permiteți conexiuni anonime de la un browser de pe firewall la Internet.

Pentru a crea o regulă de acces, trebuie să parcurgeți următorii pași:

Metoda 2: Calea sigură

O modalitate mai sigură de a permite accesul extern al firewall-ului ISA la Internet utilizând un browser este să necesite autentificare. Înainte de a începe, utilizatorul trebuie să fie autentificat pentru a utiliza Internetul. Consider orice acces anonim extern sau intern ca potențial risc de securitate. Și acest lucru este valabil chiar dacă informațiile expiră din firewall-ul ISA. Prin urmare, firewall-ul ISA este o resursă critică a rețelei: toate informațiile sunt numele de utilizator și aplicația. Niciun alt firewall nu oferă în prezent securitate pentru protocoalele TCP și UDP și îl face transparent.

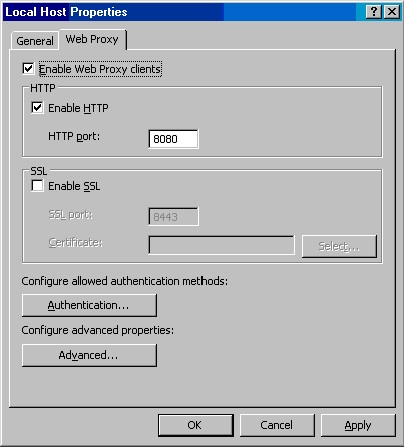

Pentru a controla accesul utilizatorilor atunci când utilizați browserul de pe paravanul de protecție, trebuie să vă conectați la rețeaua locală Proxy și apoi să configurați browserul să funcționeze ca client proxy. Proxy permite solicitările de ieșire din browsere configurate ca clienți Proxy.

Pentru a conecta ascultătorul Web la rețeaua locală, parcurgeți pașii următori:

- Dați clic pe Aplicați pentru a salva modificările și pentru a actualiza politica firewall.

- Faceți clic pe OK în caseta de dialog Aplicare nouă configurare.

Urmați acești pași pentru a configura browserul ca client proxy:

- Faceți clic dreapta pe pictograma Internet Explorer de pe desktop și selectați Proprietăți.

- În caseta de dialog Proprietăți Internet. selectați fila Conexiuni.

- În fila Conexiuni. faceți clic pe butonul Setări LAN.

- În caseta de dialog Setări rețea rețea locală (LAN). Eliminați toate casetele de selectare din setările de detectare automată a setărilor și de utilizare a setărilor casetei de selectare automată de configurare. Bifați caseta de selectare Utilizați un server proxy pentru LAN. În caseta text Adresă. introduceți Localhost. În caseta de text Port. introduceți 8080. Faceți clic pe OK din caseta de dialog Setări rețea rețea locală (LAN).

- Faceți clic pe OK din caseta de dialog Proprietăți Internet.

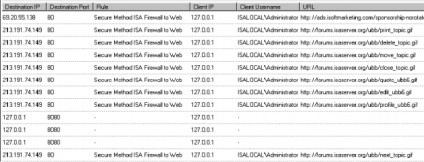

Ultimul pas este de a crea o regulă de acces care permite accesul extern la Internet utilizând protocoalele HTTP și HTTPS. Putem crea o nouă regulă de acces prin șablon sau putem modifica regula pe care am creat-o deja mai devreme. Să modificăm regula creată anterior:

- Dați clic pe Aplicați pentru a salva modificările și pentru a actualiza politica firewall.

- Faceți clic pe OK în caseta de dialog Aplicare nouă configurare.

- Regula dvs. de acces ar trebui să arate ca imaginea de mai jos.

În acest articol, am discutat riscurile când folosim browserul de pe firewall-ul ISA. Cu toate acestea, am învățat că nu toți administratorii să utilizeze maximă securitate firewall-ul ISA, dar cumva ei refuză să folosească un browser de pe firewall. Am discutat două metode pe care le puteți utiliza pentru a obține permisiunea de browser pentru a avea acces la Internet, în timp ce lucrează la firewall: o metodă de autentificare folosind (sigur) și metoda fără utilizarea de autentificare (nesigur).