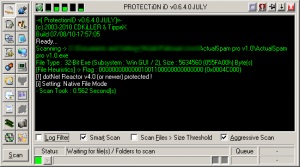

De ce fac asta? Și la faptul că acest produs este, de asemenea, protejat de acest protector (cum ar fi, de exemplu, VIP). Definirea unui protector nu este o problemă, deoarece există deja o mulțime de programe diferite: PeID, DotNet Id, ProtectionID etc. În consecință, dacă analizați executabilul cu ProtectionID, acesta afișează imediat următoarele:

Deschideți imediat un astfel de fișier în reflector nu va funcționa, deoarece:

.NET Reactor construiește un perete de cod nativ între potențialii hackeri și ansamblurile .NET, producând un fișier care nu poate fi înțeles direct ca CIL. Deoarece CIL în care ansamblul dumneavoastră este emis intactă doar în timpul rulării sau timpul de proiectare (într-o formă în care sursa este complet inaccesibile), nici un instrument este capabil de ansambluri protejate decompilării .NET reactor.

Problema este rezolvată destul de simplu:

1. Rulați programul.

2. Am un leagăn. NET-dumper (dacă nu există dorința de a săpa în memoria procesului folosind depanatorul).

3. Așezați o parte din memoria procesului.

4. ...

5. PROFIT!

Dar după deschiderea fișierului rezultat în reflector, vom vedea metode "goale" în cele mai interesante locuri:

Pentru a nu se îngropa în caracteristicile (Sunt Nasol teribil), ne întoarcem la o mai CodeRipper'a instrument util - Reactor Decryptor. În consecință, deschideți programul în el, aplicația deobfusciruem și numai atunci îl procesăm cu un antet de antet. Fișierul rezultat poate fi deschis cu ușurință în reflector și poate vedea codul metodei de care suntem interesați.

Singura problemă este că liniile nu pot fi citite. Dar aceasta nu este o problemă, deschideți fișierul în programul Simple Assembly Explorer, mergeți la metoda de interes și utilizați deobfuscatorul încorporat. Înainte de noi

căutări de caractere: