Constând de botnet-uri cu dispozitive Iot au făcut mult zgomot în ultimele săptămâni. După un atac DDoS asupra furnizorului DNS Dyn. de fapt, a oprit o mulțime de resurse de Internet populare, experți și utilizatori cu o tensiune așteptat pentru ca să continue. Și a urmat, dar aproape nimeni nu a observat-o.

Botnet # 14 - Inundarea DNS timp de 1 secundă

[Targets]

umbre .kill (8.8.8.8/32)

În blogul său scrie Bimont. că acest atac a venit de la un botnet cu cel mai mare potențial pe care la văzut vreodată. Unul dintre furnizorii de tranzit a confirmat cercetătorului că fluxul de trafic a ajuns la 500 Gbit / s. Bimont scrie că acest botnet este cel mai probabil deținut de aceiași atacatori care au atacat recent Dyn.

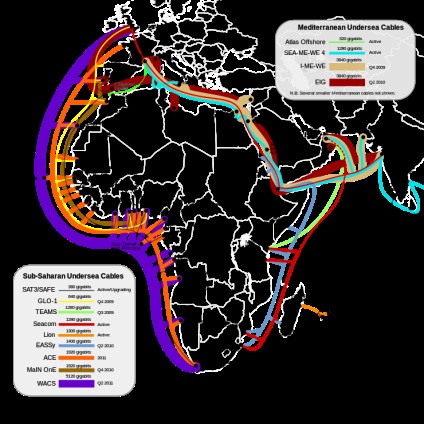

Experții în domeniul comunicațiilor Bimont și de nivel 3 explică faptul că atacatorii au avut drept scop direcționarea atacului DDoS împotriva a două companii libere care dețin cablul responsabil pentru Internetul din țară, ceea ce a dus la "căderea" internetului în Libia aproape complet.

"Acest atac este un semn foarte deranjant, spunând că operatorii Mirai-botnet vor avea suficientă capacitate pentru a afecta serios sistemele de pe scara statelor", scrie Bimont.

Acum, mulți experți sunt de acord că Liberia este un site de testare aproape perfect pentru hackeri, iar un atac DDoS observat este doar un test al capabilităților botnet-ului. De asemenea, experții sunt foarte îngrijorați de o întrebare simplă: dacă un botnet bazat pe Mirai, care atacă Dyn, a totalizat aproximativ 100 000 de dispozitive IoT. ce se întâmplă atunci când mărimea botnet-ului crește și, de exemplu, se ajunge la un milion de dispozitive?

Distribuiți știrile prietenilor dvs.: