La sfârșitul săptămânii trecute, Microsoft, în cele din urmă, a distribuit noi informații despre noile caracteristici ale Internet Explorer 8, menite să sporească nivelul de securitate al celui mai popular browser. Și astăzi vom vorbi despre una dintre aceste funcții - filtrul XSS.

Bună, sunt David Ross, inginer de software de securitate în echipa SWI. Sunt încântat să pot scrie un articol de oaspeți pe blogul IE pentru a vă prezenta munca de colaborare desfășurată de echipa SWI cu echipa Internet Explorer.

Astăzi, prezentăm informații despre noua funcție IE8 care face ca implementarea (Type-1) de atacuri XSS în Internet Explorer 8 să fie o sarcină mult mai complexă. Fragmentele de tip XSS de tip 1 formează o mare parte din numărul total de vulnerabilități declarate, deci, mai des, glumele sunt folosite din motive de profit sau de dragul lor.

Numărul de scurgeri XSS raportate pe site-uri populare a crescut recent dramatic - MITER raportează că vulnerabilitățile XSS reprezintă în prezent clasa de vulnerabilitate cea mai frecvent publicată. Mai recent, site-uri precum XSSed.com au început să colecteze și să publice zeci de mii de vulnerabilități XSS de tip 1 prezente pe o varietate de site-uri.

Deși există multe instrumente de mare care ajuta la atenuarea XSS-atac în site-urile sau aplicațiile lor, aceste instrumente nu satisface nevoile utilizatorului mediu pentru a proteja propria lor de XSS, atunci când călătoresc în rețea pentru dezvoltatori.

XSS Filter: cum funcționează

Filtrul XSS funcționează ca o componentă IE8 care examinează toate cererile și răspunsurile care trec prin browser. Când filtrul detectează XSS în solicitarea de site încrucișat, detectează și neutralizează atacul, dacă depinde de răspunsul serverului. Utilizatorilor nu li se pun întrebări pe care nu le pot răspunde - IE pur și simplu blochează scriptul malware de la execuție.

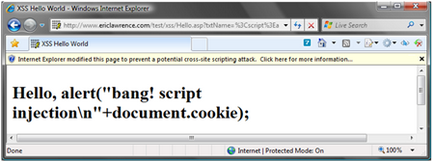

Cu noul filtru XSS, utilizatorii IE8 Beta 2, care vor întâlni un atac XSS tip 1, vor vedea ceva de genul acest avertisment.

Pagina a fost modificată și atacul XSS a fost blocat. În acest caz, filtrul XSS a detectat un atac de scripting pe site-uri în URL. Filtrul neutraliza atacul, deoarece scriptul identificat a trimis date către pagina de răspuns. În acest caz, filtrul este eficient fără modificarea cererii inițiale către server sau blocarea întregii solicitări.

După cum puteți vedea, există multe scenarii interesante și subtile pe care filtrul ar trebui să le gestioneze corect. Iată câteva dintre ele.

- Filtrul ar trebui să fie eficient chiar dacă atacul este îndreptat spre artefactul mediilor de lucru utilizate frecvent în aplicațiile web. De exemplu, atacul va fi văzut dacă un caracter particular din solicitare a fost pierdut sau modificat pe oa doua solicitare?

- Când filtrează, codul nostru nu ar trebui să ofere un script nou pentru atac, care ar fi diferit de cel existent. De exemplu, imaginați-vă că se poate face un filtru pentru a neutraliza eticheta SCRIPT de închidere. În acest caz, conținutul neautentificat de pe site poate fi lansat ulterior ca scenariu.

Și, desigur, în plus față de toate acestea, trebuie să abordăm eficient toate vectorii de atacuri XSS care nu au fost încă închise de alte metode de reducere a suprafeței pentru atacurile XSS.

Compatibilitatea este critică. Această funcție a fost dezvoltată cu înțelegerea că, dacă vom "rupe webul", atunci nu putem activa această funcție în mod implicit. Sau dacă facem asta, atunci oamenii o vor dezactiva și nu vor primi nici un beneficiu. Chiar dorim să oferim maximum numărului maxim de utilizatori.

Având în vedere incompatibilitatea foarte mică cu site-urile și impactul asupra performanței, faptul că filtrul nostru blochează eficient șablonul utilizat frecvent ">

Dacă ați pierdut prima parte a acestei serii, citiți-o folosind instrumentul Exchange Server Remote Connectivity Analyzer Tool (Partea.