Atacurile de rețea se bazează pe vulnerabilități legate direct de protocoale sau implementările lor. Există multe opțiuni pentru atacuri, însă majoritatea covârșitoare a acestora se bazează pe cinci tipuri cunoscute.

Atacuri bazate pe fragmentarea IP

Acest atac vizează echipamentele care se află în spatele protecției echipamentelor de filtrare IP. Pentru ao implementa, atacatorii folosesc două metode diferite: "Fragmente mici" și "Suprapunere fragment". Aceste atacuri devin un lucru din trecut, deoarece firewall-urile moderne au avut de mult succes cu ei.

mici fragmente

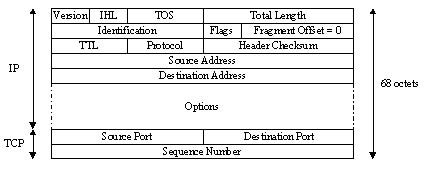

Potrivit RFC (Request for Comment) 791 (IP), toate nodurile de internet (routere) ar trebui să poată transfera pachete cu dimensiunea de 68 de octeți, fără fragmentare. Dimensiunea minimă a antetului pachetului IP, fără opțiuni - 20 de octeți. Cu opțiunile date, dimensiunea maximă a antetului este de 60 de octeți. Câmpul IHL (Lungime antet Internet) conține lungimea antetului în cuvintele pe 32 biți. Acest câmp utilizează 4 biți, deci numărul de valori posibile este de 2 ^ 4 - 1 = 15 (câmpul nu poate lua valoarea 0000). Prin urmare, dimensiunea maximă a antetului este de fapt 15 * 4 = 60 octeți. În final, câmpul de schimbare a fragmentelor (Fragment Offset). indicând decalajul primului octet al fragmentului față de întreaga datagramă, va avea 8 octeți. Astfel, datele din fragment ocupă cel puțin opt octeți. De unde obținem dimensiunea pachetului de 68 de octeți.

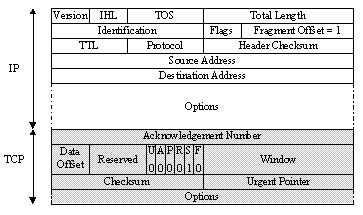

Atacul constă dintr-o cerere de conexiune TCP, fragmentată în două pachete IP. Primul pachet IP este format din 68 de octeți și conține numai primii opt octeți ai antetului TCP (sursă, destinație și număr de serie). Datele celui de-al doilea pachet IP conțin o cerere pentru o conexiune TCP (flagul SYN este setat, ACK este șters).

Filtrele de pachete aplică aceeași regulă tuturor fragmentelor unui pachet. Primul fragment (offset = 0) selectează regula conform căreia toate celelalte fragmente ale pachetului sunt procesate fără nici un control suplimentar. Astfel, atunci când asamblați fragmente pe mașina țintă, se formează un pachet cu o cerere de conectare. Ca urmare, se stabilește o conexiune, în ciuda faptului că filtrul de pachete ar trebui să prevină această situație

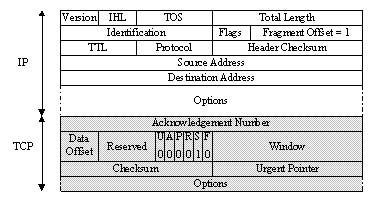

Figurile 1 și 2 prezintă ambele fragmente, iar pe cel de-al treilea - pachetul defragmentat pe mașina țintă:

Fig.1: Fragmentul 1

Fig.2: Fragmentul 2

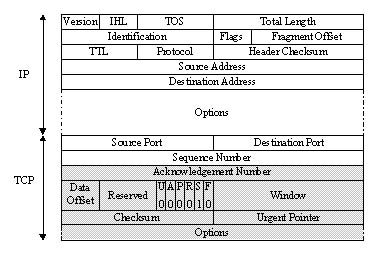

Fig.3: Pachet defragmentat

Suprapunerea fragmentelor

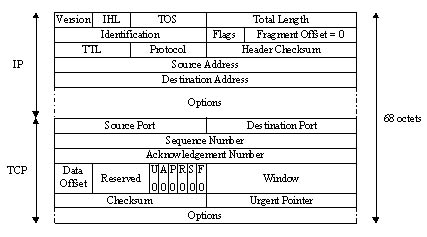

În conformitate cu același RFC 791 (IP), dacă două fragmente IP se suprapun, al doilea suprascrie primul. Acest tip de atac constă, de asemenea, în împărțirea pachetului IP în două fragmente. Filtrul de pachete transmite primul pachet de 68 de octeți (în același mod ca și în atacul de tip „mici fragmente“), deoarece conține nici o cerere de conexiune TCP (SYN pavilion = 0 și stegulețul ACK = 0). Din nou, această regulă se aplică tuturor fragmentelor unui pachet. Al doilea fragment (cu offset = 1) care conține datele actuale de conectare este sărit peste filtru, deoarece nu vede că fragmentul conține o solicitare de stabilire a unei conexiuni. Când defragmentate, datele celui de-al doilea fragment înlocuiesc datele primului, începând cu cel de-al optulea byte (de la offset = 1). Pachetul rezultat este obținut prin solicitarea corectă de conectare pentru mașina țintă. Conexiunea este stabilită în ciuda prezentului filtru de pachete.

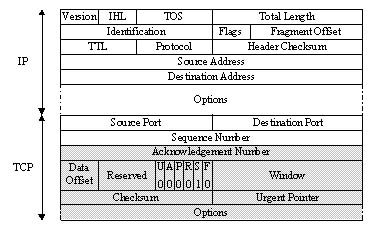

Figurile 1 și 2 prezintă ambele fragmente, iar pe cel de-al treilea - pachetul defragmentat pe mașina țintă:

Fig.4: Fragmentul 1

Fig.5: Fragmentul 2

Fig.6: pachet defragmentat

Dacă nu ați găsit ceea ce căutați, vă recomandăm să utilizați căutarea pe site: