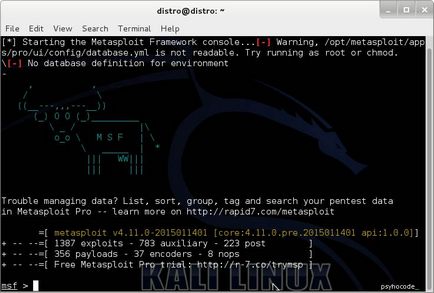

În articolul precedent din seria de instrumente profesionale pentru hacking, am descărcat și instalat Metasploit. Acum, vom începe să ne adaptăm la Metasploit Framework și vom lua pași mici pentru a iniția primul nostru atac real.

Înainte de a începe hacking-ul, să ne familiarizăm cu programul și cu niște termeni pe care noi toți trebuie să îi cunoaștem. Cu o privire rapidă asupra cadrului Metasploit. poate fi un pic incomprehensibil cu diferite interfețe, parametri, servicii și module. Aici vom încerca să o facem mai ușor de înțeles, astfel încât să putem face prima noastră hack.

terminologie

Următoarea terminologie este populară nu numai în cadrul Metasploit. dar și în întreaga lume a spărgătorilor profesioniști și a penitenciarelor, precum și din motive de securitate. În teorie, toată lumea ar trebui să fie familiarizată cu acești termeni pentru a le înțelege în mod clar pentru instruirea ulterioară în acest domeniu.

exploata

Exploit este un mijloc prin care un hacker exploatează defecte sau vulnerabilități într-o rețea, aplicație sau serviciu. Un hacker poate exploata acest defect sau vulnerabilitate în așa fel încât dezvoltatorul să nu creadă că acest lucru poate fi făcut. pentru a obține rezultatul dorit (de exemplu, rădăcina accesului). Din unele tipuri mai frecvente de hacking, probabil deja auzite de ei sunt injecții SQL, dos, etc.

sarcină utilă

O sarcină utilă este un program sau un cod care intră în sistemul țintă. Metasploit are built-in instrumente paildown pentru acest scop, inclus într-un Meterpreter foarte util. sau puteți crea propriul dvs. Acesta este destinat pentru ca un atacator să aibă capacitatea de a gestiona sau manipula sistemul țintă pentru nevoile sale specifice.

shellcode

Acesta este un set de instrucțiuni necesare ca un paiload. când există o introducere în sistem. Shellcode. ca o regulă, scrisă în asamblare, dar nu întotdeauna. Se numește Shellode, deoarece shell-ul sau o altă comandă din consola este proiectată pentru un atacator care poate fi folosit pentru a executa comenzi pe computerul victimei.

Aceasta este o bucată de software care poate fi utilizată în cadrul Metasploit. Aceste module sunt la același nivel interschimbabile și oferă Metasploit o putere unică. Aceste module pot fi folosite ca module auxiliare.

ascultător

Această componentă care ascultă conexiunile de la sistemul hacker la sistemul țintă. Ascultătorul întreține pur și simplu conexiunea dorită între cele două sisteme.

spectacol

Cadrul Metasploit are sute de module și alte servicii. Ca urmare, nu vă puteți aminti de toți. Din fericire, comanda de afișare poate afișa o listă a tuturor modulelor, parametrilor, țintelor etc. În cadrul său.

Acum, ați învățat elementele de bază ale conceptelor Metasploit și ale comenzilor sale, să hackem un sistem!

Mai întâi, deschideți terminalul

Pentru hacking-ul de succes, folosiți sistemele Unix ca mașină de lucru.

Fiți răbdători deoarece Metasploit este foarte mare și necesită o mulțime de resurse de sistem la pornire. Acesta conține 1000 de module și 250 de plăți de salarizare.

Pentru a afla ce virus aveți nevoie, utilizați Nmap pentru a scana ținta și a afla vulnerabilitățile acesteia. Am scris în detaliu cum să folosesc Nmap.

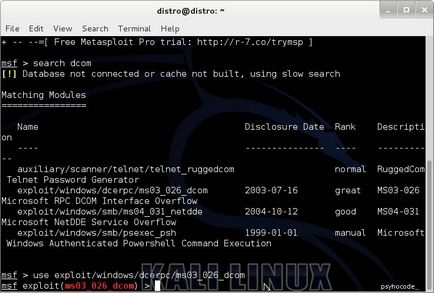

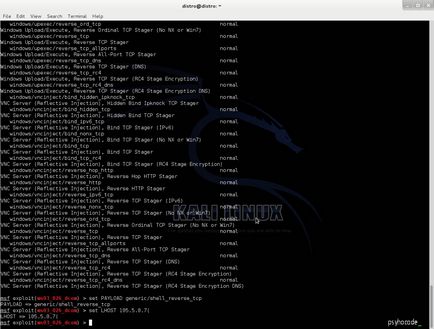

În cazul nostru, voi alege orice fel de cheltuieli. Pentru a găsi ceea ce căutați, scrieți:

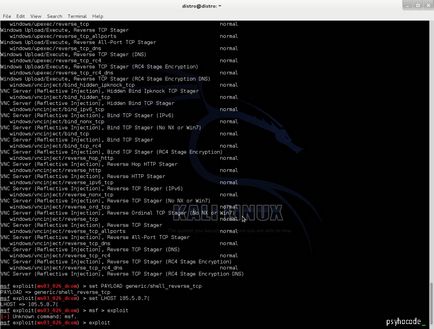

Observați cum s-au schimbat lucrurile și acum afișează Exploitul pe care l-am selectat.

Utilizați această comandă pentru a vedea opțiunile care sunt utilizate atunci când utilizatorul este selectat.

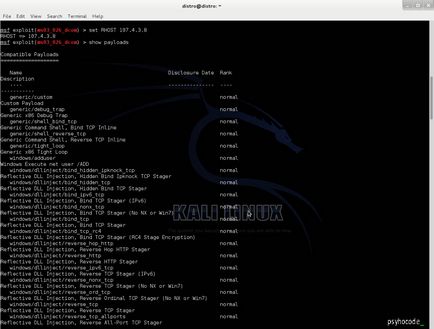

Acum trebuie să specificați o țintă (set gazdă la distanță). Utilizați adresa IP a țintei pe care o atacați. Fiți atenți la portul care va fi folosit pentru atac.

Acum trebuie să vedeți ce pailoade sunt disponibile pentru acest exploit. Pentru aceasta scriem:

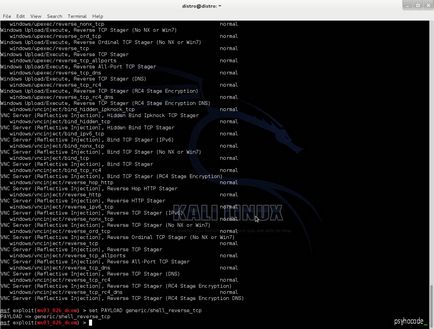

Acum vedem lista și putem alege. Pentru aceasta scriem:

E timpul să începem totul. Noi scriem:

Sper că totul a mers bine.

Introduceți comanda pentru a deschide cmd pe sistemul XP, care va apărea pe consola dvs. Metasploit.

pentru a vă asigura că scrieți cu adevărat în sistem:

Felicitări! Tocmai ai reușit să spargi sistemul tinta. Bucurați-vă.

Notă importantă: hacking computerul altcuiva fără permisiune este considerat un act ilegal sau o infracțiune în majoritatea țărilor. Am scris acest ghid din motive de securitate!

Ne pregătim un specialist în domeniul IS - Instruim un specialist în domeniul securității informațiilor de la zero la nivelul inițial. După antrenament, veți putea oferi servicii pentru efectuarea testelor de penetrare (hacking legal)