Acasă | Despre noi | feedback-ul

Throughput = numărul de pachete prelucrate * dimensiunea pachetului (în biți) / 1000000

De exemplu, pentru dimensiunea pachetului de rețea este de 1500 octeți și 30000 de pachete prelucrate pe al doilea sistem de detectare a intruziunilor de lățime de bandă este de 360 Mbit / s. La prima vedere, nu-i rău. Dar rețelele rareori circula doar pachete de această dimensiune. Traficul include, de asemenea, pachete de servicii de volum considerabil mai mici. În plus, atacatorii fragmentat de multe ori atacurile lor, care rezultă în nici o posibilitate de detectare a acestora pe unele sisteme pentru a detecta atacurile. Având în vedere considerațiile de mai sus, pentru același număr de pachete prelucrate, dar cu o scădere în lungime de până la 64 bytes capacitate va fi doar 15.36 Mbiți / s.

De fapt, există un alt aspect care trebuie luat în considerare la calcularea lățimii de bandă Intrusion Detection System. Acest număr de semnături într-o bază de date de atacuri detectate. În acest caz, avem în vedere este o semnătură, nu un eveniment de securitate. De exemplu, pentru deja menționate în capitolul 2 evenimente de securitate „atac asupra CGI-script PHF“, pot exista mai multe semnături diferite:

Având în vedere formula de mai sus prezentată mai sus este următoarea:

Lățime de bandă = numărul de pachete prelucrate * dimensiune medie a pachetului numărul * de semnături în baza de date * dimensiunea medie a semnăturii

Pentru datele de mai sus, și în prezența a 4000 de semnături în baza de date cu dimensiunea medie de 20 octeți, numărul de calcule necesare este de 3 600 000 000 000 (la 1500 octeți dimensiunea pachetului) sau 153 600 000 000 (la pachete de 64 octeți) operațiuni pe secundă. Până în prezent, o astfel de putere de calcul disponibilă pe desktop. Acesta este motivul pentru care multe dintre sistemele de detectare a intruziunilor existente dor de unele modificări ale semnăturilor cunoscute.

Momentul de scanare

Dezactivarea sistemului de detectare a intruziunilor

În afară de problemele deja menționate în sine sistem de detectare a intruziunilor, așa cum deja a demonstrat mai sus, poate fi o țintă pentru atacuri rău intenționate. Depanarea „linie de apărare“ permite atacatorilor să se strecoare neobservat în rețeaua corporativă și de a efectua orice acțiuni neautorizate.

Sistemele de detectare a intruziunilor au dificultăți în a face față cu rețelele de mare viteză. Ca rezultat, un senzor de sarcină mare rețea nu numai că începe să dor de unele atacuri, dar se poate deteriora. Astfel, un atacator poate „neutraliza“ sistem de detectare a intruziunilor prin generarea unui volum mare de trafic. Cu toate acestea, acest atac este posibilă numai în două cazuri I. În primul rând, se poate face în care contravenientul operează în același segment ca ținta atacului lor, și având capacitatea de a genera cantități mari de trafic. În al doilea rând, atacul este real în cazul unor atacuri distribuite pe nodurile de perimetru. În acest exemplu de realizare, de mai multe sute sau mii de noduri pot trimite pachete la o rată de 28,8 kbit / s, dar din cauza numărului mare de participanți din efectul de avalanșă este distribuit de atac, prin care nodul atacat incapacitate de muncă.

Refuzul serviciului

· Atacurile împotriva supraîncărcării (supraîncărcare).

· Negarea (accident).

Pentru a elimina aceste influențe asupra sistemului de detectare a intruziunilor pot folosi o varietate de mecanisme. De exemplu, sistemul are mecanismul RealSecure Sensor Network Event Propagarea care vă permite să reducă numărul de evenimente afișate pe consola și scrise la baza de date, care protejează acesta din urmă de preaplin. În plus, acest mecanism permite administratorului nu distrage atenția în caz suplimentar.

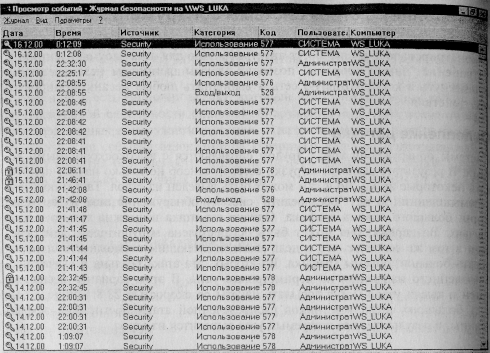

Fig. 11.6. Event Viewer

A doua clasă de atacuri similare cu atacul asupra suprasarcină. Dar, în cazul în care primul tip de atac poate fi indirect repara, atunci a doua este clasa mult mai complicată. De exemplu, folosind codul de eroare în sistemul de detectare a intruziunilor poate dezactiva. Această situație rezultă din sistemul de senzori de rețea RealSecure depășit versiunea 3.2.2, care „a căzut“ în procesarea pachetelor fragmentate. În plus, acest tip de atac este deosebit de important pentru sistemele că traficul de rețea de captare nu utilizează propriile drivere, pentru a lucra direct cu placa de rețea, și prin operarea drivere de sistem. În acest caz, atacul poate viza vulnerabilități în punerea în aplicare a stiva de protocoale a sistemului de operare, ceea ce va duce la dezactivarea, nu numai sistemul de operare în sine, ci și toți angajații în cadrul aplicațiilor sale de management.

Fragmentarea - mecanismul de divizare IP-pachet in mai multe fragmente mai mici. La primirea unei astfel de pachet TCP / IP dispozitiv de colectare (reasamblare) și transmite aceste pachete la aplicația finală sau fragmentele lor și re-transmite mai departe. Multe sisteme de detectie a intruziunilor nu sunt în măsură pentru a restabili segmentate IP-pachete, rezultând într-un potențial de lucru în jurul lor sau scoase din uz. Acest lucru este periculos, în principiu, t. Pentru a. Există unelte software speciale, fragmentând trafic normal de rețea (de exemplu, FragRouter).