Zona demilitarizata (în engleză zona demilitarizata, DMZ.) - o configurație de rețea, care vizează consolidarea securității rețelei organizației dvs., care sunt deschise la serverul de acces general, sunt în segment separat, rețea izolată. Acest concept asigură absența contactelor între rețea deschisă pentru partajarea servere și alte segmente, în cazul unui server de hacking.

Ca o regulă, într-un segment izolat al serverului de rețea este un releu care furnizează redirecționeze solicitările din rețeaua externă la rețeaua organizației. Exemple de astfel de servere pot servi ViPNet coordonator și server proxy (proxy inversă) invers.

Reverse Proxy (proxy invers)

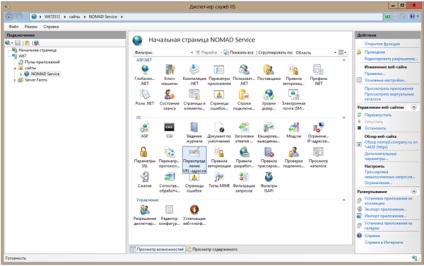

În orice server de web (Nginx, Apache, IIS) pot fi folosite ca un proxy invers. De regulă, produsele utilizate proxy DIRECTUM Reverse bazat pe IIS.

Pentru a începe crearea unui site care va accepta cereri de la rețeaua externă. Pentru el, este necesar să se specifice corespunzătoare de legare (numele gazdă și portul). Deoarece toate soluțiile web al companiei DIRECTUM presupune lucrul cu informații sensibile, trebuie să configurați site-ul pentru a utiliza HTTPS-conexiunea. Acesta este utilizat în mod obișnuit portul 443 pentru HTTPS-conexiune. În consecință, portul trebuie să fie specificat în setările DMZ-Firewall.

Următorul pas este adăugarea de reguli de redirecționare folosind modulul Rescriefli URL:

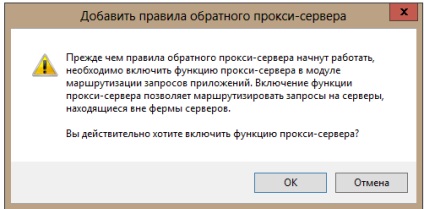

Dacă setarea este realizată pentru prima dată, raportul IIS cu privire la necesitatea de a include Reverse proxy-funcționalitate și avertizează că proxy inversă este modul de a consolida perimetrul organizației de protecție și, dimpotrivă, reduce securitatea prin asigurarea accesului la organizarea serviciilor interne de pe Internet.

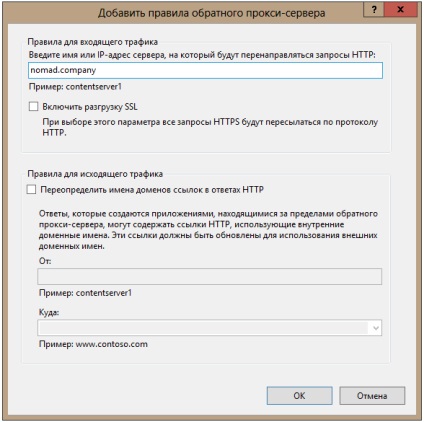

După pornirea Reverse proxy-funcționalitatea necesară pentru a stabili reguli de expediere:

Aplicație Web DIRECTUM Server este situat în rețeaua internă a organizației și are o singură interfață: 192.168.1.2/255.255.255.0.

Rețeaua de firewall DMZ și rețeaua internă sunt configurate pentru a permite conexiuni de intrare și de ieșire de pe portul 443 al protocolului HTTP.

Pentru o protecție suplimentară, se recomandă să restricționeze accesul la DIRECTUM server Web pe rețeaua internă și pentru a permite conexiuni de rețea numai cu serviciile necesare (baza de date, server de sesiune, fluxul de lucru, etc.). Pentru a face acest lucru, trebuie să configurați firewall reguli DIRECTUM server Web pentru conexiuni de intrare și de ieșire și permite conexiuni pe următoarele porturi:

- TCP / IP protocol;

- pentru a comunica cu serverul SQL - portul implicit 1433;

- pentru a comunica cu serverul care rulează serverul sesiune de serviciu - 32300 portul implicit;

- pentru a comunica cu workflow instalat serviciul de server - pentru 32310 portul implicit;

- pentru serverul Web Access HTTPS - portul 443;

- protocolul UDP / IP: pentru a rezolva un nume NetBIOS - porturi implicite 137-139.

Setați setul minim de porturi și protocoale de comunicație. Atunci când este utilizat într-un mediu de producție poate fi extins permițând stabilirea unor norme. De exemplu, pentru fișierul servicii de stocare va avea nevoie de porturi deschise suplimentare 445 și 32320 pentru protocolul TCP.

în loc de o concluzie

În acest mic articol am discutat măsurile practice care vă pot ajuta să vă îmbunătățiți securitatea rețelei. Pentru a se familiariza cu alte securitate tag-ul ceas de securitate.