Accesul neautorizat la informații - este o neplanificat cunoștință, procesare, copiere-TION, utilizarea de virusuri diferite, inclusiv un program de diminuare a stratului de pauză, precum și modificarea sau distrugerea informațiilor prin încălcarea regulilor-set guvernamentale de control al accesului.

Prin urmare, la rândul său, protecția informațiilor împotriva accesului neautorizat este destinat să prevină răul-umyshlennika la mass-media. În apărarea computerelor infor-mațiile și rețelele împotriva accesului neautorizat pot fi împărțite în trei domenii principale:

- se concentrează pe prevenirea contravenientului la mașinei-mediu-inflamatorii și se bazează pe mijloace specifice tehnice de utilizare-opoz Navan;

- este legată de protecția mediului de calcul și se bazează pe crearea de software special-TION;

- implică utilizarea unor mijloace speciale de protecție a informațiilor de calculator f-ing împotriva accesului neautorizat.

Trebuie să se țină seama de faptul că, în scopul de a aborda fiecare dintre sarcinile sunt folosite ca diversele tehnologii și diverse instrumente. Cerințe privind căile de atac, au caracterizat-ticile, funcțiile îndeplinite de aceștia și clasificarea acestora, precum și termenii și definite de divizia pentru protecția împotriva accesului neautorizat sunt enumerate în liniile directoare ale Comisiei Tehnice de Stat:

- „Sisteme automatizate. Protecția împotriva accesului neautorizat la-formarea în. Clasificarea cerințelor UA și protecția informațiilor „;

- „Mijloace de calculator. Protecția împotriva accesului neautorizat la informații. Indicatori de protecție împotriva accesului neautorizat la informații „;

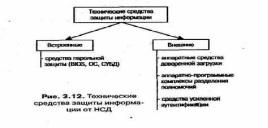

- „Protecția împotriva accesului neautorizat la informații. Termeni și definiții“. Mijloacele tehnice de punere în aplicare caracteristici de securitate pot fi împărțite în:

Prin built-in este necesar de securitate și software-ul PC-ului, ficatului (Fig. 3.12) sunt un mijloc de protecție cu parolă BIOS, sisteme de operare noi, SGBD. Aceste fonduri pot fi sincer slab - BIOS cu o parolă de supervizor, protecție cu parolă pentru Win95 / 98, dar poate fi mult mai rezistent - BIOS fără parola de supervizor, protecție cu parolă pentru Windows NT, RDBMS ORACLE. Ex-utilizare punctele forte ale acestor instrumente pot îmbunătăți în mod semnificativ sistemul de securitate a informațiilor împotriva accesului neautorizat.

Fondurile externe sunt destinate să înlocuiască instrumentele încorporate pentru a spori per-scuturi sau să le completeze cu caracteristicile care lipsesc.

Printre acestea se numără:

- hardware de încredere de boot;

- complexe hardware-software de separare a puterilor utilizatorilor de acces;

- mijloace de autentificare puternică a conexiunilor de rețea.

Hardware de încredere de boot este un produs, uneori, este numit-emye „blocare electronica“, a cărei funcție este de a identifica în mod fiabil beneficiu-Vatel, precum și pentru a verifica integritatea software-ului de calculator. De obicei, această expansiune bord PC-ul cu software-ul necesar pentru a furniza Niemi inregistrate sau card de memorie flash sau hard disk-ul computerului.

Principiul lor de funcționare este simplu. În timpul procesului de încărcare începe BIOS-ul și placa de bază pentru a proteja împotriva accesului neautorizat. El cere un ID de utilizator și o compară cu stocate pe cartela de memorie flash. ID-ul poate fi în plus protejată prin parolă. Apoi pornește sistemul de operare încorporat sau placa de bază a computerului (de obicei, acest all-Rianta MS-DOS), și apoi porniți programul verifică integritatea software-ului. Ca o regulă, verificată de către zona de disc sistem de boot, fișiere și fișiere SARCINĂ-pansamentele cerut de către utilizator pentru verificare. Verificarea-viespe fected, fie pe baza mesajului cod de autentificare algoritm GOST 28147-89, sau pe baza unui algoritm de funcție hash GOST R 34.11-34 sau alt algoritm. Rezultatul pro-Werke este comparată cu stocate pe cartela de memorie flash. În cazul în care rezultatul comparației a relevat diferențe cu standardul de verificare ID-ul sau integritatea sistemului, taxa va bloca activitatea viitoare, și afișează un mesaj pe EQ-vindecare. În cazul în care testul a dat un rezultat pozitiv, placa de control trece pe-cita calculator personal pentru a porni în continuare sistemul de operare.

Toate procesele de identificare și verificare a integrității înregistrate în jurnalul. Avantajele acestei clase de dispozitive - fiabilitatea lor ridicată, simplitate și nevyso-kai preț. În absența unui calculator multiutilizator muncă funcția pentru panourile de instrument va fi suficient de obicei.

Hardware-software permisiunile de acces la divizia de sisteme sunt folosite în cazul mai multor utilizatori pe același calculator, în cazul în care există o problemă de separare a autorității lor de a avea acces la datele reciproc. Soluția la această problemă se bazează pe 01 utilizatori interdicția de a rula aplicații și procese specifice; Q permisiuni de utilizator și a rula aplicațiile lor numai date de tip acțiune definită.

Punerea în aplicare a interdicțiilor și permisiunile se realizează în diferite moduri. Cât de mare-regulă, în procesul de pornire a sistemului de operare pornește și pentru a proteja programul împotriva accesului neautorizat. Este prezentă în memoria calculatorului ca Rezida plăcut acțiunile modulului și monitoare de utilizator pentru a lansa aplicații și date de desen-scheniya. Toate acțiunile utilizatorului sunt înregistrate în jurnal, care Dost spumele numai administratorul de securitate. Prin această clasă dau seama de obicei, de protecție împotriva accesului neautorizat. Acestea sunt co-featured bout de sisteme hardware și software, care constă din hardware - bord de pre-credincios porni computerul, care verifică acum este software-ul opțional și integritatea dualitatea sistemului de protecție împotriva accesului neautorizat la hard disk și software-ul - administrator al programului, modulul Rezident . Aceste pro-grame sunt plasate într-un dosar special și sunt disponibile numai administratorului. Dan-WIDE sistem poate fi utilizat în sistemul cu un singur utilizator la restricțiile de utilizator de pe instalarea și rularea programului, pe care el nu avea nevoie să lucreze.

Mijloace de autentificare puternică a conexiunilor de rețea utilizate în SLN-ceai, atunci când activitatea de stații de lucru în rețea impune cerințe pentru protecția unei stații de lucru de la amenințarea resurselor de acces neautorizat stație de miros Rabo de la rețea și de a schimba orice informație sau software-ul este necesar, ficat, și De asemenea, a alerga proces neautorizat. Protecția împotriva accesului neautorizat la noi Stora rețelei se realizează prin intermediul unor puternice de autentificare a conexiunilor de rețea. Această tehnologie este cunoscută sub numele de tehnologie de rețea virtuală privată.

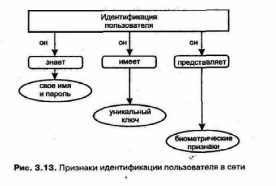

Una dintre principalele sarcini de protecție împotriva accesului neautorizat - asigurarea pe fiabil identificarea utilizatorului și posibilitatea de autentificare a utilizatorului de rețea Liu Dumnezeu, care poate fi identificat în mod clar prin faptul că el (Figura 3.13.):

- reprezintă.

Utilizatorul știe? numele și parola. Pe această bază de cunoștințe de identificare rola scheme pas. Dezavantajul acestor scheme - este necesar să memoreze parolele Nye complicate, care de multe ori nu are loc nici o parolă slabă sau pur și simplu a scrie într-un caiet, pe o bucată de hârtie, etc. În cazul folosirii depozitelor de numai protecție cu parolă trebuie să ia măsurile adecvate .. pentru consiliile-leniem crearea de parole, depozitându-le, pentru a urmări expirarea IP-utilizarea și eliminarea în timp util. C poate rezolva în mare măsură această problemă și de a face mai dificil de a depăși un mecanism de autentificare malware-vasal folosind o parolă criptografică protejată.

Ce este un utilizator? Acestea sunt caracteristicile care sunt unice pentru acel utilizator, acesta furnizează doar biometrice de identificare. Identificatorul poate fi o amprentă digitală, model irisului, o imprimare de palmier, etc În prezent, - .. este direcția cea mai promițătoare a mijloacelor de identificare. Ele sunt fiabile și, în același timp, nu necesită utilizare Cunoașterea suplimentară a Spune-ceva sau deținerea permanentă de nimic. Odată cu dezvoltarea tehnologiei, ea și valoarea acestor active este disponibil în fiecare organizație.

Garantat verifica identitatea utilizatorului este sarcina diferitelor mecanisme de identificare și autentificare.

Fiecare utilizator (grup de utilizatori) este atribuit o caracteristică de rețea - identificatorul și este comparat cu-adyge aprobat în acesta. Cu toate acestea, numai identitatea revendicată în rețea nu poate oferi protecție împotriva conexiunii neautorizate fără a verifica identitatea utilizatorului.

Procesul de verificare a identității utilizatorului se numește - autentificare. Aceasta are loc prin intermediul taxei la semnul distinctiv specifice utilizatorului - authenticator inerente pentru el. Autentificarea Eficiența op redelyaetsya mai presus de toate caracteristicile distinctive ale fiecărui utilizator.

Mecanismele specifice de identificare și autentificare în rețea poate fi EeJ-calized bazat pe următoarele instrumente și proceduri de protecție a informațiilor:

- criptografie cu o cheie unică pentru fiecare utilizator.

Întrebarea dacă un agent particular se rezolvă conform identificării amenințărilor reprezentate, caracteristicile obiectului protejat. Nu se poate spune că utilizarea de hardware cu ajutorul criptografiei, sistemul va oferi o mai mare fiabilitate decât utilizarea software-ului.

Analiza de securitate a obiectului de date și identificarea amenințărilor la Secure-Ness - o procedură extrem de complicată. Nici o procedură mai puțin complexă - o alegere tehnologice-nologies și căile de atac pentru a elimina amenințările identificate. Soluția acestor sarcini fază-a încredința profesioniști cu o vastă experiență.