Amplificarea DNS DDoS: Anatomia atacului și apărarea. Partea 2

Continuarea unei discuții ample despre o versiune deosebit de puternică a atacului DDoS prin "reflexia DNS și amplificarea pachetelor" (DNS Amplification DDoS., Se numește uneori atac de reflexie DNS). Vă recomandăm să studiați mai întâi prima parte a acestui articol pentru a înțelege în mod conștiincios structura atacului în sine, altfel multe explicații de consiliere pentru tratarea acestuia sunt la un risc mai scăzut de a nu fi înțeles în mod corespunzător.

Bine, după o parte din teoria necesară în prima parte - mergeți la partea practică de combatere a traficului DNS de tranzit parazitar. ceea ce face posibilă generarea unui "efect de amplificare" a acestui tip de DDoS foarte periculos, în care fiecare dintre noi poate deveni involuntar un complice.

DNS privind prevenirea

În acest loc, este logic să opriți puțin, să înțelegeți toate cele de mai sus pe figuri goale. Deci, potrivit companiei de cercetare Nominum. Rețeaua a detectat cel puțin 10 milioane de servere DNS configurate în modul "open resolver".

Dintre acestea, aproximativ 2 milioane vă permit să efectuați interogări recursive prin intermediul dvs., în general, pentru oricine dorește. În medie, 71% din toate serverele publice DNS care sunt cercetate de la distanță de această companie au unele erori în setări, dar trebuie să rețineți că numai cele mai elementare și cele mai comune probleme de acest gen au fost verificate automat. Privind la aceste statistici, devine evident că acum este mult mai greu să găsești un DNS configurat corespunzător în rețea decât cel vulnerabil.

Dându-și seama de gravitatea situației, să încercați mai întâi să listeze simptomele tipice într-o operațiune DNS care semnala utilizarea sa tacită ca un trafic parazit repetor, ca parte a unui atac asupra sistemului de DAD:

În ultimii ani, încep pentru a obține răspândirea așa-numitelor „botnets leneș“, care constă, de obicei, dintr-un număr mare de persoane (de la sute de mii la un milion de capete), care monoton „percuție“, cu o intensitate foarte scăzută (de exemplu, un pachet pe 3 minute).

Dat fiind numărul enorm, victima încă sufocare pe sarcina totală de greutate, în timp ce el „zombie“, atunci când o astfel de strategie nu este numai în nici un fel pretinde a fi pe gazda infectată, dar, de asemenea, complică foarte mult detectarea lor pe partea de țintă.

De aceea administratorul nu trebuie să se bazeze exclusiv pe anumite simptome externe ale activității parazitare. ci să se concentreze asupra configurației inițiale corespunzătoare a serverului DNS

1. Adăugați o linie nouă în /etc/host.conf pentru a combate falsificarea:

2. Apoi deschideți fișierul /etc/named.conf pentru a dezactiva recursul pe server:

Acum vor fi acceptate numai interogări iterative. Dacă este necesar, ca o soluție mai flexibilă, puteți utiliza opțiunea permis-recurs. care definește o listă de gazde de încredere ale căror cereri sunt permise să proceseze recursiv.

3. Introduceți următoarele rânduri în același fișier:

4. În continuare, consolidăm în continuare opoziția față de spionaj:

Această opțiune permite un mod în care identificatorii de interogări DNS sunt selectați aleator.

5. Dezactivați adezivul:

6. Dezactivați actualizările zonelor dinamice în următoarele moduri:

7. Tot aici, asigurați-vă că ați dezactivat notificarea și transferul zonelor de domeniu pe server pentru toată lumea, listarea blocul de ACL o listă de servere de încredere, care vă proteja împotriva unele fraude potențiale:

8. Dacă este posibil, este mai bine să utilizați întotdeauna mecanisme noi și mai puternice în setări - de exemplu, extensia DNSSEC pentru a oferi mai multă securitate și capacități ale serverului DNS.

Ca opțiune pentru exemplul anterior (zona de transfer), puteți utiliza TSIG, aici este un exemplu de astfel de configurație:

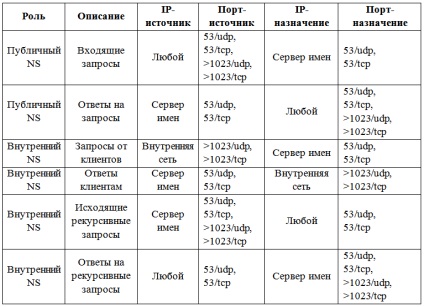

9. Asigurați-vă că pre-filtrați DNS trafic, pentru aceasta, toate cazurile tipice sunt colectate în tabelul de mai jos. Fiți atenți la numerele de port - o concepție greșită este că solicitările DNS sunt transmise prin 53 / UDP, iar transferul de zone este prin 53 / TCP. Acesta este doar un "jumătate de adevăr": 53 / TCP pot fi, de asemenea, folosite pentru "solicitări lungi", iar în versiunile BIND 8/9 porturile peste 1023 sunt utilizate în mod activ pentru operații cu cereri.

Din nou, dacă este posibil, încercați să utilizați cele mai noi și mai puternice instrumente pentru a controla traficul în BIND, cum ar fi noul „firewall-ul pentru DNS» - DNSRPZ (DNS de răspuns al zonei de politică), precum și DLZ-drivere - o modalitate foarte bună de a organiza un set de fișiere de configurare și setări.

Instrumentele de verificare și control DNS

În concluzie, vom analiza instrumentele specializate pentru testarea serviciilor DNS care nu numai că vă permit să verificați corectitudinea tuturor setărilor de mai sus, ci și că veți putea stabili un control permanent asupra funcționării serverului dvs. DNS.

Rezumat scurt

Ca parte a acestui articol de revizuire a două părți, avem doar doar câteva, unele opțiuni și consecințele configurației incorecte a DNS-server pe exemplul de un fel pe scară largă a DDoS-atacuri (în care pot deveni victimele și complicii involuntare ale acestuia). De asemenea, subliniază pericolul schimbului necontrolat de trafic DNS cu lumea exterioară prin exemplul capabilităților de încapsulare a protocoalelor IP-over-DNS.

Am încercat nu numai să acorde atenție acestor nu atât de populare printre temele administratorilor, dar și să ofer recomandări și instrumente de bază pentru eliminarea acestor probleme comune în viața reală.

"Am venit la tine din viitor cu o cerere de a vă opri activitățile"

OMG, un alt "mai sexy în lume", hackersha rusă este prins

- skynet »О-па. trezit! Îmbrățișez. =) Se întâmplă. )) Fata obișnuită, ei bine, ce, că picătură, cineva începe cu acest lucru și merge mai departe, cineva se oprește la asta. Th nu ymetsya, nu-mi place - taci, nimeni nu a anulat libertatea de exprimare.

- »Keuur, dar la fel ca tine. www.fb.com/sky3133 7 Întrebarea este: de ce aveți nevoie atât de mult de ea?

Trecem peste toate firewall-urile: redirecționarea IP prin traficul DNS

Soldații de pe frontul neobservat

- "Sunt de acord, toată lumea minte. Voi mai spune și râd. Nu stiu, pentru fericirea mea sau pentru regretul meu, sa nu crezi asta. "a mea față de el" - nu scriu separat, pentru că cred că acest lucru este inseparabil. Nu mint. Motivul și motivul sunt: atunci.