În primul rând, trebuie să accentuăm rolul "serviciilor de politică și acces la rețea".

Instalați rolul Routing și Remote Access Services

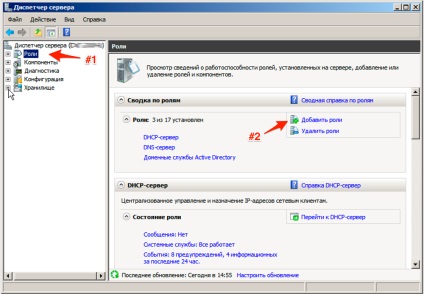

În Managerul de Server, mergeți la Role - Adăugați roluri.

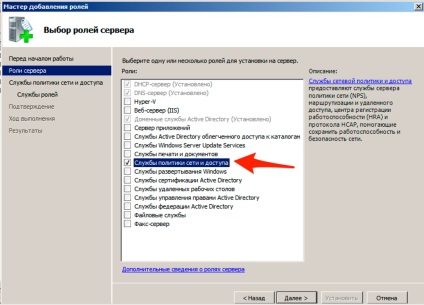

Alegeți din lista de politică de rețea și de servicii de acces.

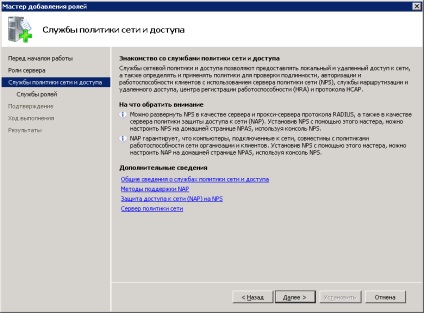

Se deschide o fereastră de informații unde puteți găsi informații despre Politica de rețea și Serviciul de acces. după ce faceți clic pe "Următorul".

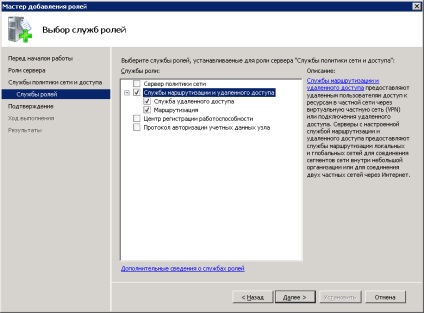

Alegeți din lista "Servicii de rutare și acces la distanță" și toate sub-elementele imbricate, faceți clic pe Următorul.

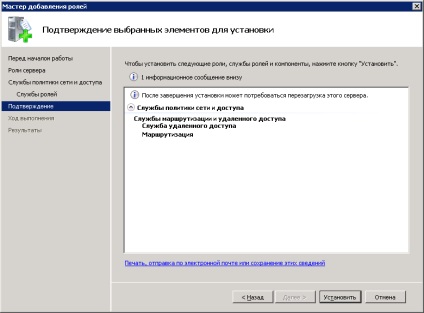

Toate datele necesare sunt colectate, faceți clic pe butonul "Instalare".

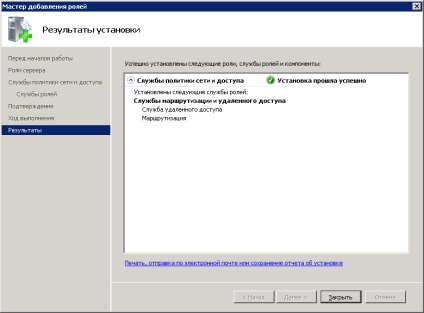

Rolul a fost instalat cu succes făcând clic pe butonul "Închidere"

După instalarea rolului, trebuie să îl configurați, ceea ce vom face.

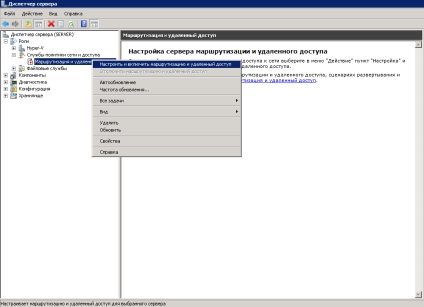

Configurați rolul serviciilor de rutare și de acces la distanță

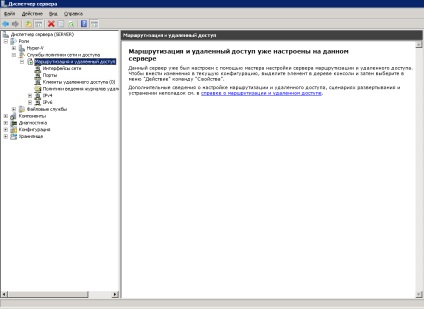

Să mergem la managerul de servere, să deschidem filiala "Roluri". selectați rolul "Servicii de politică de rețea și de acces". extindeți, dați clic dreapta pe "Routing and Remote Access" și selectați "Configurați și activați rutarea și accesul la distanță". am setat următorii parametri:

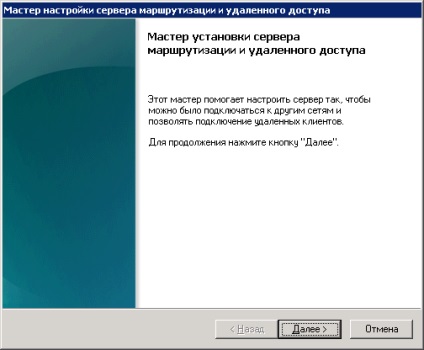

Fereastra "Routing and Remote Access Server Setup Wizard" se va deschide după ce ați revizuit butonul "Next"

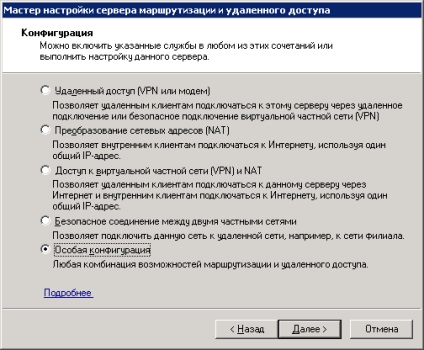

În fereastra "Configurare", selectați elementul "Configurare specială" și faceți clic pe "Următorul"

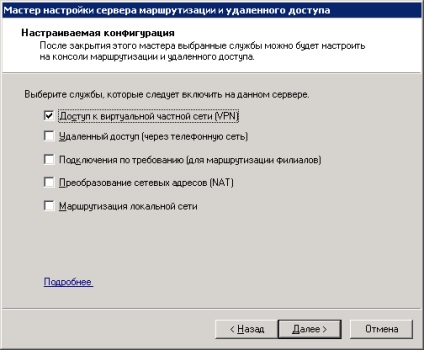

În fereastra "Configurare configurabilă" selectăm "Acces la o rețea privată virtuală (VPN)", faceți clic pe "Next"

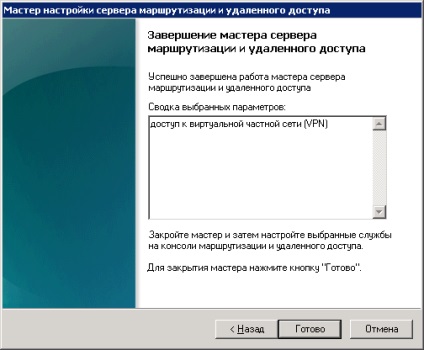

În fereastra următoare, dați clic pe "Finalizați"

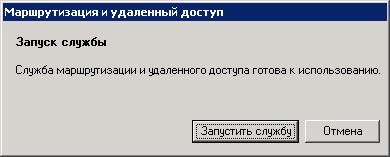

Veți fi invitat să începeți serviciul, pe care îl vom face făcând clic pe butonul "Lansarea serviciului"

În cazul în care ați instalat deja rolul "Politica de rețea și acces la servicii", asigurați-vă că sunt afișate următoarele setări:

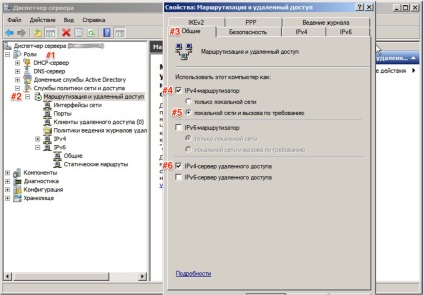

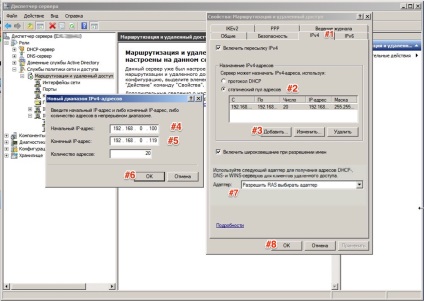

Open Server Manager - roluri - rutare și acces la distanță. Faceți clic dreapta pe rol și selectați Proprietăți. în fila General, verificăm dacă există un marcaj de selectare în câmpul router IPv4. este selectată opțiunea "rețeaua locală și apelul la cerere". precum și un server de acces la distanță IPv4:

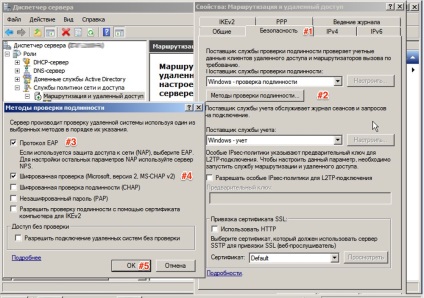

Acum trebuie să verificăm setările pentru conexiunea de securitate. Pentru aceasta, mergeți la fila Securitate și verificați setările pentru Metode de autentificare. ar trebui să fie următoarele casete de selectare pentru protocolul EAP și verificarea criptată (Microsoft, versiunea 2, MS-CHAP v2):

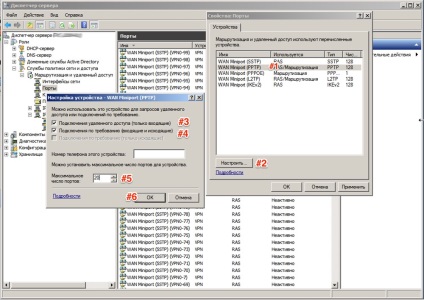

După ce faceți clic pe OK, serviciul va fi reîncărcat și rolul serverului VPN va fi adăugat. Acum aveți un element nou numit Porturi. Acum trebuie să dezactivați serviciile pe care nu intenționăm să le folosim și să configurați PPTP. Faceți clic pe Porturi - faceți clic dreapta și selectați Proprietăți. În fereastra care se deschide, selectați WAN Miniport (PPTP) și faceți clic pe configurare în partea de jos a formularului. Setați totul ca în imaginea de mai jos:

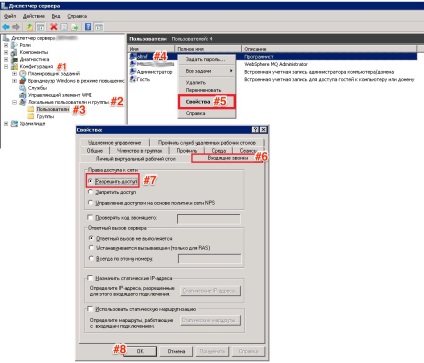

Următorul pas este să configurați permisiunile pentru utilizatori. Mergeți la "Server Manager - Configurație - utilizatori și utilizatori locali", selectați utilizatorul pe care doriți să îl permiteți să vă conectați la acest server prin VPN și faceți clic dreapta pe utilizator - Proprietăți. În fila Apeluri primite - Permisiuni de acces la rețea - selectați Permite acces. (Dacă serverul dvs. rulează Active Directory, setările trebuie introduse în modulul snap-in Active Directory):

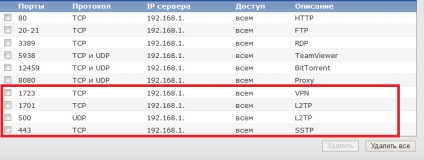

Pentru funcționarea normală a serverului vpn, este necesar să deschideți următoarele porturi:

Pentru PPTP: 1723 (TCP);

Pentru L2TP: 1701 (TCP) și 500 (UDP);

Pentru SSTP: 443 (TCP).

Aceasta finalizează configurarea. Puteți crea o conexiune și încercați să vă conectați. Pentru a vedea clienții conectați în momentul de față, utilizați modulul Snap-in de rutare și acces la distanță: Clienți de acces la distanță. De asemenea, pentru monitorizare și diagnosticare, utilizați jurnalul de evenimente privind politica de rețea și politica de acces.

Nu uitați să port portul de pe router și să îl deschideți în FireWall:

- PPTP - portul TCP 1723 (Receive \ Send)

Puteți citi cum să vă conectați la un server vpn din Windows 7 aici.

Puteți citi cum să vă conectați la un server vpn de pe Mac OS X aici.