În articolul precedent pe tehnologia DirectAccess, am pictat definițiile asociate cu această tehnologie, a descris cerințele de infrastructură pentru implementarea DirectAccess în organizație, a descris tehnologia de conectare la intranet prin DirectAccess. Acest articol descrie modul de conectare a clientului DirectAccess la resurse intranet, descrie excepțiile firewall-ului și gestionarea de la distanță a clienților DirectAccess și explică modul de autentificare a DirectAccess. O secțiune separată descrie activitatea tehnologiei NAP - Microsoft, concepută pentru a controla accesul la o rețea construită pe baza computerului gazdă, pe baza informațiilor despre starea sistemului informatic client. De asemenea, este descris pe scurt principiul monitorizării DirectAccess.

Traficul pe Internet și traficul intranet

Spre deosebire de rețelele private virtuale, care au tendința de a în timpul funcționării pentru a trece prin ea însăși tot traficul către și de Intranet și Internet, astfel încetinind considerabil în jos, accesul la rețeaua de mai sus, DirectAccess nu trece prin trafic pe Internet de rețea corporativă, în legătură cu care clientul nu observă nici o schimbare în accesul la Internet. Acest lucru se datorează faptului că DirectAccess. Datorită protocolul IP - HTTPS separă traficul către intranet din traficul pe Internet, reducând astfel cantitatea de trafic inutil vin la rețeaua companiei dvs., așa cum se arată schematic în figura următoare.

Fig. 1. În mod implicit, traficul pe Internet nu este redirecționat prin serverul DirectAccess

Folosind paravanul de protecție Windows cu setări avansate de securitate, administratorii IT pot controla pe deplin ce aplicații pot trimite traficul și ce subneturi poate accesa calculatoarele client.

Firewall excepții

Următorul tabel afișează excepțiile de tip firewall expediate pentru traficul DirectAccess de intrare și de ieșire de pe serverul DirectAccess.

De exemplu, excepțiile de la interfața Internet de pe paravanul de protecție vor arăta astfel:

[Orice] a permis accesul la [adresa IPv4 a adaptorului orientat spre Internet pe serverul DirectAccess] pentru [protocol sau port]

[Adresa IPv4 a adaptorului cu care se confruntă Internetul pe serverul DirectAccess] pentru [protocol sau port] a permis accesul la [Any]

Următorul tabel listează excepțiile de tip firewall pentru clienții intranet și DirectAccess de intrare și ieșire:

Toate conectivitatea IPv6

UDP 500 IKE / AuthIP

Acest tabel arată că, în cazul în care există un firewall între serverul DirectAccess și restul intranet, porturile și protocoalele care trebuie să fie deschise pe firewall, în funcție de tipul de conexiune și utilizarea clientului DirectAccess pentru a accesa resursele intranet. Aceste excepții rezolvă toate traficul IPv4 și IPv6, iar clienții serverului DirectAccess pot accesa controlerele de domeniu Active Directory. CAS. și alte resurse intranet.

Administrare la distanță a clienților DirectAccess

Cu DirectAccess. Administratorii IT au capacitatea de a administra de la distanță calculatoarele client DirectAccess. Pot să instaleze actualizări de securitate, să genereze rapoarte despre configurația hardware și software, să instaleze aplicații și chiar să gestioneze calculatorul clientului utilizând un desktop de la distanță. DirectAccess utilizează numai IPv 6 atunci când comunică cu clienții și orice aplicație pe care administratorul o utilizează pentru a se conecta la clientul la distanță trebuie să aibă suport IPv6 pentru DirectAccess.

În plus, atunci când administratorul IT utilizează o aplicație care se conectează la clientul DirectAccess folosind Teredo ca o tehnologie de tranziție pentru trimiterea de trafic IPv6 peste IPv4, o regulă de firewall Traversare casetă de selectare activat Edge pentru această aplicație ar trebui să fie permisă și configurate pe calculatorul client.

• Utilizați opțiunea margine = da în comanda firewall-ului netsh advfirewall când adăugați sau modificați o regulă de intrare.

Pentru un computer care este controlat de Teredo este necesar pentru a vă asigura că computerul are o rezoluție pentru cererile de intrare ecou ICMPv 6 și a inclus o regulă pentru traversal Edge. Comanda Netsh.exe pentru această regulă se aplică după cum urmează:

advfirewall netsh firewall adăuga nume regulă = "cerere Inbound ICMPv6 Echo cu parcurgeri Edge" protocol = ICMPv6: 128, orice dir = în acțiune = permite margine = da = profil public, privat

Următorul exemplu arată modul de activare a regulii pentru un desktop la distanță cu traversare de margine utilizând comanda Netsh.exe:

netsh advfirewall firewall adăugați rule name = "desktop la distanță" profil = public, privat dir = în program = sistem de acțiune = permite protocol = tcp localport = 3389 edge = yes remoteip =

Pentru a asigura în continuare autentificarea și criptarea desktop-ului la distanță, trebuie să adăugați următoarea regulă:

advfirewall netsh firewall adăuga nume de regulă = "desktop de la distanță" = profil public dir = privat în programul de acțiune = sistem = permite protocolul = tcp localport = 3,389 securitate = margine authenc = da remoteip =

Pentru a utiliza aceste setări, trebuie să vă asigurați că conexiunea este asigurată de transportul politicii IPSec. care asigură comunicarea între serverul de management și client.

Nume public disponibile

Conectarea clienților între DirectAccess

În funcție de aplicația utilizată, clienții DirectAccess pot comunica direct cu alți clienți DirectAccess. când sunt în afara intranetului. Aplicațiile care permit clienților să se conecteze direct între ele sunt numite aplicații Peer-To-Peer (P 2 P).

Pentru a vă conecta în siguranță la anumite aplicații, aveți nevoie de:

• Crearea regulilor de transport pentru IPsec. conectați-le la regulile firewall pentru fiecare aplicație pe care o vor utiliza clienții utilizând principiile politicii comune:

Modul de transport, RequestinRequestout, Non-Corp v6 <=> Non-Corp v6. Auth = Certificat de computer, Profil = public, privat

• Creați reguli Windows Firewall pentru fiecare aplicație. De exemplu, pentru un desktop la distanță, regulile vor arăta astfel:

Profil = public, privat; Programul = c: \ windows \ system32 \ mstsc.exe; Permiteți dacă securizarea + criptare; Inbound; TCP 3389

Pentru a configura regula IPsec, puteți folosi comanda Netsh:

netsh advfirewall consec adaugă regula endpoint1 =

Pentru a configura regulile Windows Firewall folosind comanda Netsh, trebuie să faceți următoarele:

netsh advfirewall firewall adăugați rule name = "desktop la distanță" profil = public, program privat = sistem de acțiune = permite securitate = authenc protocol = tcp localport = 3389

La urma urmei, se poate configura o securitate suplimentară pentru a împiedica comunicarea dintre clienții DirectAccess atunci când este inactiv. Aceasta se poate realiza prin modificarea regulii de securitate a conexiunii: action = requireinrequestout. care poate duce la pierderea tuturor conexiunilor necriptate ale gazdelor IPv6.

Conexiunile de ieșire către alți clienți DirectAccess vor fi furnizate indiferent de aplicațiile lor. Conexiunile de ieșire la Internet și clienții care nu sunt conectați la DirectAccess nu vor fi protejați.

Autentificare DirectAccess

Acces direct și acces la rețea (NAP)

După cum sa menționat în partea anterioară a articolului, NAP (Network Access Protection) este o tehnologie de la Microsoft. este conceput pentru a controla accesul la o rețea construită pe baza computerului gazdă, pe baza informațiilor despre starea sistemului informatic client.

NAP funcționează atât cu componente server cât și cu client. Pentru a forța componentele clientului și ale serverului să funcționeze împreună, trebuie să configurați setările NAP atât pe computerul client, cât și pe server.

Componentele serverului trebuie să certifice starea de sănătate a computerelor client și să determine, de asemenea, resursele de rețea disponibile pentru computerele client.

Componentele clientului sunt responsabile pentru colectarea datelor privind starea de sănătate a computerelor client, menținerea calculatoarelor client într-o stare de lucru și pentru comunicarea stării de sănătate a computerelor client la componentele serverului.

Pentru a avea acces la rețea, clientul NAP colectează mai întâi informațiile de sănătate de la software-ul instalat local, numit Agenți de Integritate pentru Sănătate Sistem (SHA). Fiecare SHA instalat pe computerul client furnizează informații despre setările sau acțiunile curente pentru care este destinat să fie urmărit. Informațiile de la SHA sunt colectate de agentul NAP. care este un serviciu care rulează pe computerul local. Serviciul agent NAP afișează un rezumat al sănătății calculatorului și îl transmite unui sau mai multor clienți pentru a asigura accesul la rețea. Un client de protecție forțată este un software care interacționează cu punctele NAP pentru a accesa sau a comunica cu rețeaua.

Pentru a respecta politicile de securitate și sănătatea computerelor și pentru a reduce riscul de răspândire a programelor rău intenționate la clienții care nu îndeplinesc cerințele stabilite, puteți refuza accesul la resursele din intranet și puteți interacționa cu computerele care îndeplinesc toate cerințele. Utilizarea Protecției Accesului în rețea (NAP) în combinație cu DirectAccess. Administratorii IT pot cere ca clienții DirectAccess să fie eficienți și în concordanță cu politicile companiei și cerințele de performanță. De exemplu, computerele client se pot conecta la un server DirectAccess. Doar dacă au cele mai recente actualizări de securitate și semnături malware, și alte cerințe de securitate au fost îndeplinite.

Atunci când utilizați protecție de acces la rețea în combinație cu DirectAccess, clienții DirectAccess autorizați cu NAP trebuie să furnizeze certificate de sănătate pentru autentificare atunci când instalează conexiunea inițială la serverul DirectAccess. Un certificat de sănătate conține o identitate a computerului și o confirmare a sănătății sistemului. După cum este descris mai sus, un client DirectAccess cu protecție NAP activat primește un certificat de sănătate prin trimiterea informațiilor despre sănătate către Centrul de înregistrare a sănătății situat pe Internet. Înainte de a vă conecta la serverul DirectAccess, trebuie să obțineți un certificat de sănătate.

Atunci când se utilizează protecție de acces la rețea în combinație cu DirectAccess, un computer client care nu îndeplinește cerințele de sănătate care au fost infectați de programe rău intenționate nu se poate conecta la intranet prin intermediul DirectAccess. care limitează posibilitatea difuzării codului rău intenționat. DirectAccess nu necesită protecție la accesul la rețea (NAP), deși se recomandă utilizarea acestuia.

Monitorizarea DirectAccess

Starea serverului DirectAccess

Starea serverului DirectAccess este actualizată la fiecare 10 secunde prin interogarea componentelor relevante. În timp ce starea tuturor componentelor este OK, starea serverului este, de asemenea, OK. Dacă una sau mai multe componente raportează un avertisment, starea serverului va fi afișată și cu un avertisment. Dacă oricare dintre componente funcționează cu o eroare, starea serverului va afișa o eroare. Dacă ambele avertismente și erori sunt prezente simultan, atunci starea serverului va fi afișată cu o eroare.

Lista avertismentelor și a erorilor este afișată împreună cu starea serverului, unde puteți găsi soluțiile propuse. Principalele mesaje de eroare sunt erori legate de memorie și de utilizarea procesorului. În unele cazuri, puteți obține o soluție exactă, cum ar fi, de exemplu, serverul Teredo este oprit sau nu există o interfață ISATAP.

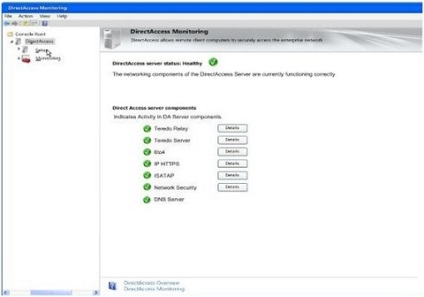

Figura 3. Exemplu de monitorizare a nodului DirectAccess.

DirectAccess Server Components

Secțiunea Componente a serverului de monitorizare DirectAccess prezintă starea generală a următoarelor componente: Teredo Relay, server Teredo, gateway 6to4, ISATAP, IP-HTTPS, securitatea rețelei și serverele DNS. Există, de asemenea, butoane care afișează informații detaliate pentru fiecare dintre componente (cu excepția serverului DNS), făcând clic pe care se deschide modulul de monitorizare Performance Monitor cu contoare pentru componenta selectată.

În Teredo Relay. Serverul Teredo. ISATAP și 6 până la 4 afișează starea "Lucrări" dacă a existat o activitate în oricare dintre interfețele virtuale în acest interval (10 secunde). IP - HTTPS și securitatea rețelei vor fi afișate ca fiind funcționale dacă au existat una sau mai multe sesiuni sau tuneluri active în timpul ultimului interval setat. Dacă componenta nu a putut efectua acțiunile necesare sau este atacată, atunci starea acesteia se modifică în roșu (eroare). Dacă componenta este inactivă (sau nu are activități active), starea acesteia este galbenă (avertizare).

concluzie

Afișare: Mijlocit protejat