Ordonanțele FSTEC pentru protejarea informațiilor și a datelor personale în sistemele informatice de stare utilizând vGate R2.

Mulți dintre dvs. sunteți familiarizați cu instrumentul vGate R2. care vă permite să protejați infrastructura virtuală a întreprinderii de acces neautorizat și, de asemenea, să o configurați corect pe baza politicilor. Recent am scris despre posibilitățile vGate R2 versiunea 2.8. iar în această notă vom descrie pe scurt protecția datelor în sistemele informatice de stat.

După cum unii dintre voi știți, statul face cerințe pentru protecția informațiilor (ca secret de stat și nu o componentă) conținute în sistemele informatice guvernamentale.

Legislația rusă stabilește, de asemenea, o serie de cerințe obligatorii pentru protecția informațiilor într-un mediu de virtualizare. respectarea cărora este reglementată de trei acte normative:

Puteți să verificați acest lucru, deschizând oricare dintre aceste documente și căutând cuvântul "virtualizare":

Toate cele trei documente de ghidare necesită protejarea mediului de virtualizare, nu numai în mediile de procesare a datelor personale sau în facilitățile critice, ci în orice organizație guvernamentală.

Iată câteva fragmente din document despre principalele măsuri pe care organizația de stat trebuie să le ia pentru a proteja informațiile într-un mediu virtual:

pentru protecția virtualizarea măsurilor de mediu ar trebui să împiedice accesul neautorizat la informațiile prelucrate în infrastructura virtuală și componentele infrastructurii virtuale, precum și impactul asupra informațiilor și a componentelor, inclusiv instrumente virtuale de gestionare a infrastructurii, monitor de mașină virtuală (hypervisor), un sistem de stocare a datelor (inclusiv o imagine virtuală de stocare a infrastructurii de sistem), elemente de rețea de date prin intermediul infrastructurii virtuale sau fizice, sisteme de operare de oaspeți, se întrec mașini Tual (recipiente), sistem de replicare și de rețea, și dispozitivele terminale virtuale, precum și un sistem de backup și creează copii.

Comenzile FSTEC Rusia reglementate prin punerea în aplicare a măsurilor organizatorice și tehnice pentru a proteja mediul de virtualizare, utilizate în prelucrarea informațiilor în sistemele de producție și de control al proceselor automatizate, sisteme informaționale de stat și sisteme de date cu caracter personal. În acest sens, toate organizațiile care operează aceste sisteme de informații și prin aplicarea tehnologiilor de virtualizare necesare pentru a efectua măsurile de securitate și de a aduce infrastructura de calcul pentru a îndeplini cerințele autorităților de reglementare.

Aplicarea de protecție cuprinzătoare a virtualizare „Cod de securitate“ platforma companiei va permite să îndeplinească cele mai stricte cerințe ale legislației pentru PDIuri, GIS și sistem automat de control al procesului, precum și pentru a efectua certificarea obligatorie a sistemelor informatice de stat și sistemele de gestionare a producției.

La urma urmei, codul de securitate al companiei lucrează direct cu FSTEC (a se vedea. Certificate de produs VGate R2) și a sprijinit întotdeauna performanța corespunzătoare cerințelor organizației, atât la nivelul politicilor de configurare a mediului virtuale, precum și asupra nivelului de protecție împotriva accesului neautorizat și de protecție împotriva amenințărilor interne și externe.

Să aruncăm o privire mai atentă la ceea ce solicită FSTEC, pe baza textului ordinelor. În primul rând, suntem obligați să oferim protecție împotriva accesului neautorizat pentru următoarele componente:

- La informațiile procesate în VM

- Pentru OS oaspete

- Pentru serverele gazdă (hypervisor)

- Pentru instrumentele de management ale platformei de virtualizare

- Pentru sistemele de stocare

- Într-o rețea de mașini virtuale și o rețea de replicare

- Pentru dispozitive virtuale

- Pentru copii de siguranță

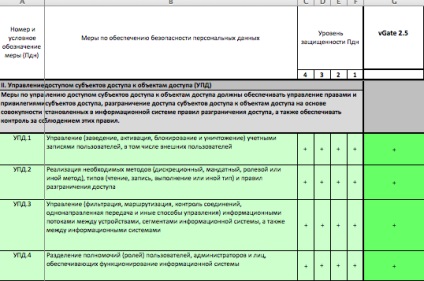

În al doilea rând, au următorul tabel de cerințe pentru sistemul de informații (IS), în funcție de clasa de securitate sale (în coloanele de la stânga la dreapta sunt protejate clase de la K4 la K1)

XI. Protejarea mediului de virtualizare (VFS)

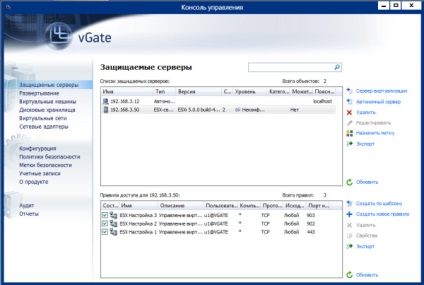

Asigurați-vă că majoritatea acestor cerințe sunt îndeplinite de următoarele caracteristici ale vGate R2:

- Autentificarea îmbunătățită a administratorilor de infrastructură virtuală și a administratorilor de securitate a informațiilor (VC.1)

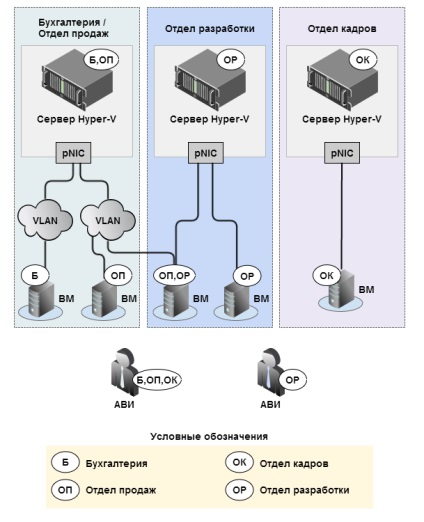

VGate implementează un model pentru a separa drepturile de a gestiona infrastructura virtuală și de a gestiona securitatea. Astfel, sunt cele două roluri principale - un administrator de infrastructură virtuală (AWI) și administratorul de securitate a informațiilor (AIB).

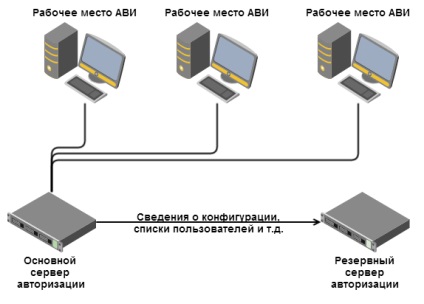

Accesul la gestionarea infrastructurii virtuale sau a setărilor de securitate este furnizat numai utilizatorilor autentificați. Mai mult decât atât, utilizator procedura de autentificare și calculatoare (locuri de muncă AIB și AVI) se efectuează în protocoalele, insensibil la încercările de a intercepta parolele și atacuri cum ar fi omul în mijloc.

- Protecția instrumentelor virtuale de gestionare a infrastructurii de la ND (VC1)

Pentru a proteja instrumente virtuale de gestionare a infrastructurii utilizate de control funcțional acces discreționar la obiecte care sunt situate într-un perimetru protejat. Regulile de control al accesului funcționează pe baza ACL-urilor specificate și a parametrilor de conectare (protocoale, porturi). Traficul de rețea între entitățile autentificate și obiectele protejate este semnat, oferind astfel protecție împotriva atacurilor de tip Man în Orientul Mijlociu în procesul de interacțiune în rețea.

Etichetele de securitate sunt atribuite:

- servere gazdă protejate

- administratori

- mașini virtuale

- stocare (local, rețea)

- rețele virtuale

- comutatoare virtuale și adaptoare de rețea

Este posibil să dezactivați controlul Acces mandat pentru anumite obiecte din consola de administrare.

- Controlul accesului administratorilor de infrastructură virtuală la fișierele mașinilor virtuale (DSV.2)

Atunci când se lucrează într-un mediu virtual neprotejat, un administrator are de obicei acces la mașini virtuale, mașini virtuale, descărcați fișierul la unitatea locală a computerului și de a explora conținutul său. VGate implementează un mecanism care vă permite să controlați accesul administratorului la fișierele mașinii virtuale.

- Înregistrarea evenimentelor legate de securitatea informațiilor (DSW.3)

- Efectuarea cerințelor ZSV.4 oferă firewall-uri corporative, inclusiv produse specializate pentru infrastructura virtuală, cum ar fi VMware NSX.

- Controlul integrității și încrederea mașinii virtuale (VB.5 și VCB.7)

VGate are o politică de descărcări de mașină virtuală de încredere. Este posibil să configurați parametrii de granulare să fie monitorizate, precum și funcționalitate, care permite de a face o alegere - pentru a permite sau de a începe o mașină virtuală în încălcarea integrității configurației.

De asemenea, este posibil să se monitorizeze integritatea listei de instantanee ale mașinii virtuale. După ce se atribuie politica de încredere sigură, când se pornește mașina virtuală, precum și timpul de expirare, se fac verificări de integritate. Atunci când se schimbă o mașină virtuală, un administrator de securitate a informațiilor este avertizat, care poate accepta sau respinge modificările. Dacă respingeți modificările, setările mașinii virtuale vor fi returnate în starea în care se aflau atunci când politica a fost atribuită.

- Îndeplinirea cerinței ISW.9 oferă instrumente de protecție antivirus concepute special pentru mediul virtual. De exemplu, Kaspersky Security for Virtualization.

vGate R2 are toate funcțiile necesare pentru a proteja PDN, așa cum am scris deja aici.

Există o mulțime de cerințe în acest tabel, și nu toate sunt acoperite de produsul vGate R2, dar toate sunt implementate cu ajutorul liniei de produse principale a Codului de Securitate. vGate R2 oferă tot ceea ce privește mediul virtual și controalele acestuia.

Versiunile demo ale vGate pentru Hyper-V sau VMware vSphere pot fi descărcate gratuit de pe acest link.