Indexarea site-ului

Dacă fișierele stocate în dosarul încărcări conțin informații confidențiale, adăugați o linie la această listă: Dezactivați: / wp-content / uploads /. Pe de altă parte, în fișierul robots.txt nu este recomandat să plasați linkuri către directoarele create special pentru a stoca informații sensibile. În caz contrar, făcând acest lucru, veți facilita sarcina atacatorului, deoarece acesta este primul loc în care toată lumea, de obicei, peeps în căutarea de "interesant".

Definiția versiunii WordPress

Un alt pas important este identificarea versiunii CMS. În caz contrar, cum să alegeți una potrivită? Există trei modalități rapide de a determina versiunea WordPress utilizată pe site:

Fig. 1. Versiunea WordPress în fișierul readme.html

Fig. 2. Navigăm versiunea WordPress în fișierul ru_RU.po

Una dintre opțiunile de protecție în acest caz este de a restricționa accesul la fișierele readme.html și ru_RU.po cu .htaccess.

Automatizarea procesului de testare

Cercetarea în domeniul securității WordPress nu a fost făcută ieri, deci există suficiente instrumente pentru automatizarea sarcinilor de rutină.

- selectarea parolei prin dicționare

- modul pentru detectarea versiunii: auxiliar / scanner / http / wordpress_scanner;

- modul pentru determinarea numelui de utilizator auxiliar / scanner / http / wordpress_login_enum.

- enumerarea pluginurilor instalate: wpscan -url www.exmple.com -enumerate p;

- enumerarea temelor stabilite: wpscan -url www.exmple.com -enumerate t;

- enumerarea setului de timthumbs: wpscan -url www.example.com -enumerate tt;

- definiția numelui de utilizator: wpscan -url www.example.com -enumerate u;

- potrivirea parolei cu ajutorul dicționarului pentru administratorul utilizatorului: wpscan -url www.example.com -wordlist.txt-numele de utilizator admin;

- selectarea unei parole folosind un pachet de nume de utilizator / parolă cu un număr de fire de genul 50: wpscan -url www.example.com -wordlist.txt -threads 50.

Definiția componentelor instalate

Mai mult, antetele HTTP, cum ar fi X-Powered-By, pot indica prezența unui plug-in (de exemplu, pluginul W3 Total Cache).

Deoarece informațiile despre pluginuri nu sunt întotdeauna afișate în codul sursă al paginii HTML, este posibil să se detecteze componentele instalate utilizând utilitarul WPScan (consultați bara laterală). Doar nu uitați că căutarea căilor de plugin va fi fixată în jurnalele serverului web.

După ce ați primit date despre componentele instalate, puteți începe deja să căutați vulnerabilități pe cont propriu sau găsiți exploatări publice pe resurse precum rapid7 sau exploit-db.

Identificați numele de utilizator

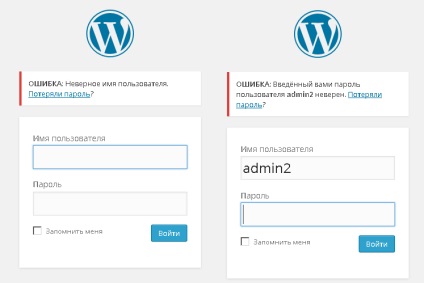

Brutforce wp-login

Fig. 3. Erori în autentificarea utilizatorului

Securitate-plugin-uri pentru WordPress

Umpleți Shell

Conectați .htaccess

Pentru a împiedica accesul la informații sensibile, este mai bine să utilizați fișierul .htaccess, care este fișierul de configurare folosit de Apache Web Server. Luați în considerare capabilitățile acestui fișier din perspectiva securității. Cu aceasta puteți: să refuzați accesul la directoare și fișiere, să blocați diverse injecții SQL și scripturi malware. Pentru aceasta, fișierul standard .htaccess pentru CMS WordPress 4.1 trebuie să fie ușor extins. Pentru a închide lista de fișiere și foldere, adăugați:

Contrastează scripturile care încearcă să stabilească variabile globale sau să modifice variabila _REQUEST prin URL:

Pentru a contracara injecțiile SQL, blocăm cererile la adresele URL care conțin anumite cuvinte cheie:

Pentru a strica viața utilităților comune de hacking, filtrați anumiți agenți utilizator:

Protejarea fișierelor

Ar fi frumos să limitați, de asemenea, accesul la fișiere deosebit de importante care stochează o configurație sau doar dau unui atacator niște informații. Următorii candidați pot fi desemnați:

- wp-config.php, conține numele bazei de date, numele de utilizator, parola și prefixul de tabel;

- .htaccess;

- readme.html și ru_RU.po, care conțin versiunea WordPress;

- install.php.

Acest lucru se face după cum urmează:

Fișierul .htaccess care conține aceste linii ar trebui să fie în același director ca fișierul protejat. Apoi interzicem enumerarea utilizatorilor (amintiți-vă, mai sus am vorbit despre cât de ușor este să obțineți o listă de utilizatori?):

Un set de reguli neagră 5G și o listă neagră 6G beta de la Perishable Press, care vă permite să rezolvați solicitările comune de adrese URL malitioase pentru WordPress.

Măsuri suplimentare

Următoarele recomandări pot fi adăugate la ceea ce sa spus mai sus. În primul rând, să utilizeze numai versiunile curente ale WordPress și componentele sale - aceasta va elimina vulnerabilitățile cunoscute. În al doilea rând, eliminați plug-in-urile și temele neutilizate, care pot fi, de asemenea, exploatate. În al treilea rând, descărcați teme și pluginuri WordPress din surse de încredere, de exemplu, de pe site-urile de dezvoltatori și de pe site-ul oficial WordPress. Ca un PC de acasă, trebuie să verificați periodic resursa dvs. web cu un antivirus web, de exemplu AI-Bolit. Dacă aveți acces la un server web, setarea corectă pentru accesul la fișiere și directoare. De obicei, WordPress instalează toate drepturile necesare în timpul fazei de instalare, dar dacă este necesar, chmod poate fi setat manual. Pentru directorii - chmod 755, pentru fișiere - chmod 644. Asigurați-vă că drepturile 777 sunt atribuite numai acelor obiecte care au nevoie de ea (uneori acest lucru este necesar pentru funcționarea normală a unor plug-in-uri). Dacă WordPress nu mai funcționează în mod normal, experimentați cu drepturi de acces: încercați mai întâi 755, apoi 766 și în cele din urmă 777. Pentru toate fișierele htaccess, setați chmod 444 (numai pentru citire). Dacă site-ul nu mai funcționează, încercați să experimentați valorile 400, 440, 444, 600, 640, 644.

Mutați fișierul wp-config.php. Acest fișier conține informații despre setările MySQL, prefixul de tabel, cheile secrete și așa mai departe. Prin urmare, trebuie să fie mutat astfel încât fișierul să nu poată fi accesat de pe Internet. În cazul în care site-ul nu se află în folderul public_html, apoi transferați fișierul wp-config.php într-un nivel de director de mai sus, și WordPress va găsi automat în directorul rădăcină (aplicabil, în cazul în care există doar un singur site-ul de hosting de pe acest CMS).

Pentru a face dificilă umplerea coajă, opriți abilitatea de a edita tema prin consola WordPress. Pentru aceasta, introduceți următoarea linie în fișierul wp-config.php: define ('DISALLOW_FILE_EDIT', true);

O altă slăbiciune este fișierul install.php (care se află în dosarul wp-admin). Prin urmare, este mai bine să o ștergeți, să o blocați sau să o modificați. Efectuați una dintre următoarele acțiuni:

- Doar ștergeți acest fișier - după instalare nu mai este necesar.

- Nu permiteți accesul la fișier utilizând .htaccess.

- Redenumiți fișierul original install.php (de exemplu, install.php.old) și creați un nou fișier install.php cu următorul conținut:

În plus față de notificarea vizitatorilor site-ului, acest script face următoarele:

- trimite clientului și motoarelor de căutare codul de stare 503 ("Serviciul este temporar indisponibil");

- indică intervalul de timp prin care clienții și motoarele de căutare se pot întoarce la site (parametru personalizat);

- notifică prin e-mail despre o problemă cu baza de date pentru luarea măsurilor adecvate.

Faptul este că în versiunile anterioare ale WordPress (<= 2.7.1) при сбоях MySQL (например, при DDoS-атаке) CMS дает возможность переустановиться. Кроме того, это может произойти и при сбое/повреждении одной из таблиц WordPress. В частности, атака возможна, когда повреждена таблица wp_options (в WordPress 2.6.2) или wp_users (в WordPress 2.0.3 и 2.0.11). То есть в разных версиях WP разные таблицы главные при проверке в инсталляторе — это может быть либо таблица wp_options, либо wp_users.

În cele din urmă, dezactivați înregistrarea utilizatorilor noi, dacă acest lucru nu este necesar (Figura 4). Dacă, totuși, pe site-ul prevede înregistrarea, asigurați-vă că noii utilizatori după înregistrare primesc privilegii minime.

Fig. 4. Dezactivarea înregistrării noilor utilizatori

Link-uri utile

concluzie

WordPress este un produs destul de mare și complex, cu plusuri și minusuri. Din păcate, în configurația implicită, securitatea sa este sub o mare întrebare, deoarece chiar și o scenă obișnuită, cu mâini directe și Internet, va fi capabilă să spargă protecția. Prin urmare, vă recomandăm cu tărie să vă testați resursa în același mod ca și în acest articol. Și dacă găsiți defecțiuni - remediați-le pentru a reduce șansele unui atacator de a compromite resursele la minimum.