Este destul de convenabil, cu ajutorul său, de a delimita accesul pentru utilizatorii finali la punctul (punctele) de acces, adăugând și eliminând utilizatorii după cum este necesar.

Mai întâi, trebuie să activați EAP în rază:

în fișierul / etc / raddb / sites-enabled / default

în secțiunea de autorizare

în secțiunea de autentificare

în secțiunea post-proxy

în fișierul /etc/raddb/eap.conf

Apoi, trebuie să adăugăm utilizatorul (utilizatorii) la tabela radcleck. care va fi conectat folosind 802.1x:

mysql> INSERT INTO radcheck (nume de utilizator, atribut, op, valoare) valori ( 'wifiuser', 'User-Parola', '==', 'wifipass');

mysql> select * din radcheck;

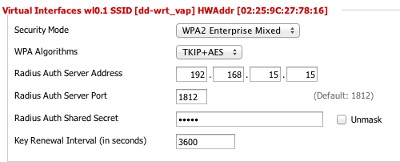

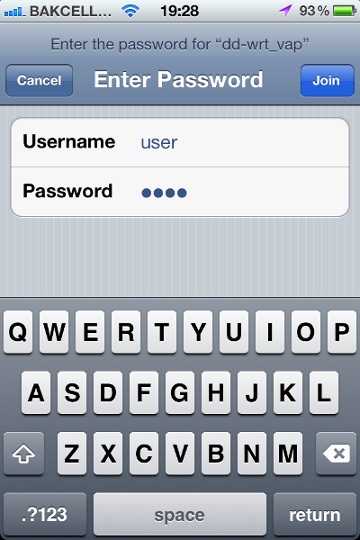

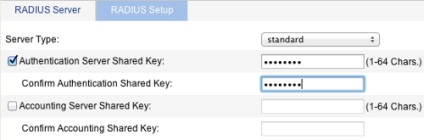

Cu raza finală, accesați setările punctului de acces. De fapt, totul este clar din imagine. Înregistrăm serverul razei ip, portul și fraza de acces secretă. Aplicăm. Încercăm să ne conectăm la punctul de acces prin Wi-Fi și să vedem că nu suntem întrebați pur și simplu de PresharedKey, ci de numele de utilizator și de parola. Introduceți numele de utilizator și parola (wifiuser și wifipass) înregistrate de noi și conectați-le cu succes la punctul de acces.

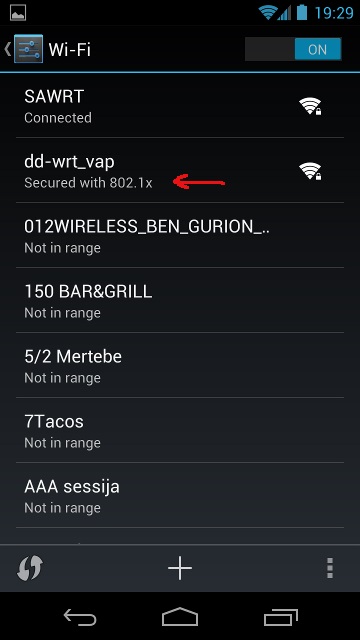

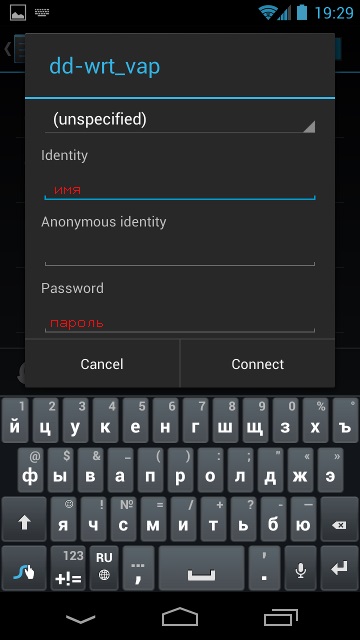

Cum arată pe un exemplu de Android și iPhone, este vizibil pe imagini:

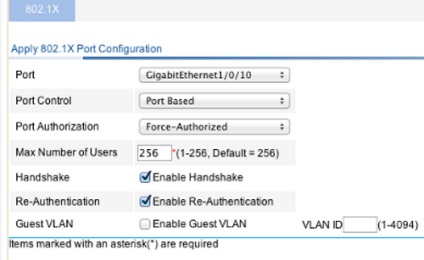

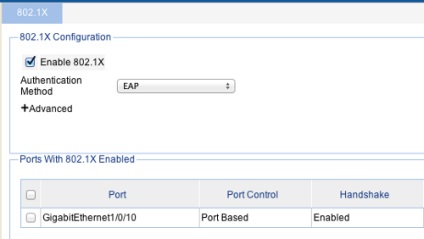

Acelasi lucru putem face si pe comutator cu suport pentru 802.1x. imaginile de mai jos arată cum arată.

Configurați autentificarea pe portul necesar:

Activați autentificarea:

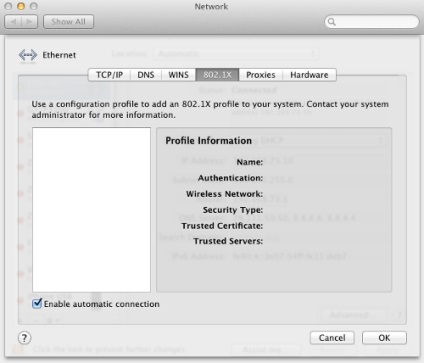

Când vă conectați la un port Ethernet, computerul solicită login și parolă. Dacă nu se întâmplă acest lucru, trebuie să activați suportul 802.1x pe cardul de rețea. Mai jos, în imagine, acest lucru este văzut în exemplul OS X:

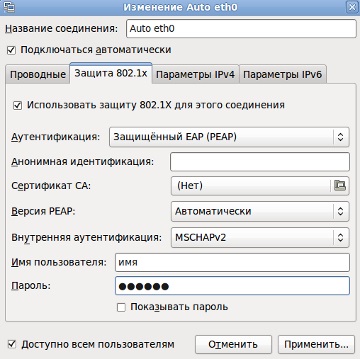

Linux cu NetworkManager:

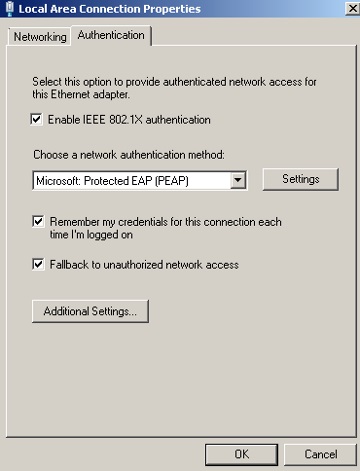

și Windows:

Este de remarcat faptul că aici este luată în considerare numai autentificarea, se efectuează doar verificarea prin login și parolă, nu se iau în considerare acțiunile ulterioare ale clientului. Dacă activați setarea Re-Autentificare și specificați un interval de timp, atunci dispozitivul va verifica autentificarea la intervale specificate și va deconecta clientul dacă a fost șters sau a schimbat parola.