Infrastructura IT pentru întreprinderea dvs.

Internet - nu doar un depozit la nivel mondial de date, în care toată lumea va găsi exact ceea ce are nevoie, și nu doar un depozit de tot felul de divertisment pentru toate gusturile (cu excepția cazului, desigur, știe cum să se uite la ea este doar o chestiune de timp.). Un alt scop unic al Internetului este transmiterea de informații, de exemplu prin e-mail. În acest sens, este unic. Nu există alte rețele poștale ramificate. Livrarea corespondenței are loc aproape instantaneu, spre invidia serviciilor tradiționale ale secolului XX. Și, în cele din urmă, pot fi recepționate mesaje, fiind fizic oriunde, ar exista un calculator și un modem.

Există o lipsă de informații pe Internet - amenințarea cu informații de la tot felul de intruși, dintre care jumătate din acțiunile pur și simplu scoase din dorința de a ciuma sau de a dovedi ceva lumii. Este mai rău și mai periculos dacă informațiile dvs. sunt de interes practic pentru cineva, de exemplu, corespondența de afaceri.

Ce poate face un atacator cu informații?

În primul rând, citiți-o (și apoi folosiți-o în detrimentul dvs.), care se numește încălcarea confidențialității informațiilor.

Acum, să mergem direct la subiectul discuției noastre și să luăm în considerare criptarea.

Care era cheia Stirlitz?

Câteva cuvinte despre criptarea în sine

Sunt sigur că după filmul iubit "Seventeen Moments of Spring" nu există nimeni care să nu știe despre criptare cel puțin în termeni generali. Cu toate acestea, voi încerca să ofer o scurtă descriere a ceea ce este vorba.

Deci, criptarea este transformarea informațiilor dintr-o formă deschisă într-una închisă (criptată). Există, desigur, procesul invers (descifrarea).

Matematic, procesul de criptare a mesajului M folosind algoritmul de criptare E arata astfel:

Deci, arata ca un breloc pentru un port USB, unde puteti stoca cheile

Este greu de spus ce cheia a fost în Shtirlitsa: utilizat ca cheie ar putea fi utilizate de către întreaga carte de cod sau hârtie fâșiile cu sloturi în care au existat rapoarte scrisori (și nu fâșiile a fost perceput ca un set haotic de litere). Să ne amintim un alt film la fel de popular - „Naval Cadeti“, care a adus Lestocq Consilier reads codificat, prin aplicarea unui anumit subiect cu astfel de sloturi.

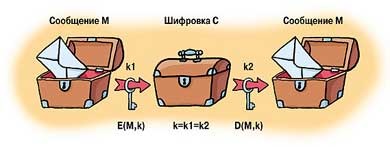

Schema de criptare simetrică

Voi da formula pentru descifrarea:

Ce sunt algoritmii de criptare? În primul rând, ele sunt împărțite în două tipuri: simetrice și asimetrice. Să ne ocupăm mai mult de ele.

Algoritmi cu cheie secretă

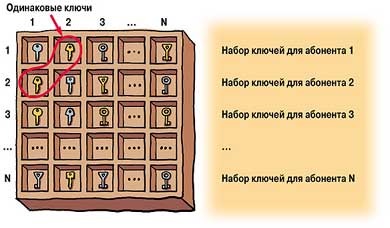

Mai des se numesc algoritmi de criptare simetrici. Toți aceștia utilizează aceeași cheie pentru criptarea și decriptarea informațiilor. Dacă doriți să trimiteți mesaje către cineva criptat cu un algoritm simetric, trebuie să vă asigurați că fiecare destinatar are o copie a cheii dvs. private.

Singurul dezavantaj major al algoritmilor de criptare simetric este acela că, înainte de a putea schimba mesaje, trebuie să transferați cumva cheia privată destinatarului. Și nu prin Internet, ci doar "de la mână la îndemână", pe o dischetă prin poștă sau curierat. Este dificil, bineînțeles, și timpul este necesar, dar este suficient să faceți acest lucru o singură dată, după care este posibilă criptarea literelor timp de cel puțin un an (experții recomandă schimbarea regulată a cheii). Firește, dacă o pierdeți în timp ce stocați sau transferați, considerați că scrisorile dvs. sunt în formă clară, - cheia este deja la hacker.

Acest algoritm este foarte ușor de utilizat și de a cripta fișiere pentru tine pentru a le stoca în siguranță pe propriul calculator, care este foarte important pentru proprietarii de laptop care sunt în Europa și Statele Unite au decis să uite în toate zonele publice, dar ele pot doar să fure. Cu toate acestea, criptarea toate informațiile de pe un laptop, puteți pierde cu ușurință (în măsura în care finanțele vă permit să): nimeni nu va citi. Cu excepția cazului, desigur, nu pleca cu el, și o dischetă cu cheia - cât de des râd în presa de peste aceste înregistrări card VISA secrete PIN-cod si pune-l într-un portofel împreună cu cardul. Există multe programe pentru criptarea informațiilor pe computer. Printre acestea, în special programul de criptare „transparent“, t. E. imperceptibil pentru utilizator. Astfel de programe sunt de obicei utilizate pentru a cripta întreaga unitate logică a computerului. Ele pot fi configurate o dată, iar apoi ei vor cripta automat tot scris pe disc, și doar decripta automat tot ceea ce este citit de pe disc. Convenabil, rapid și sigur.

Matricea cheilor simetrice de criptare

Exemple de algoritmi simetrici utilizați în prezent:

- standardul național de criptare GOST 28147-89. Un algoritm puternic cu o cheie lungă - cu atât este mai importantă cheia, o protecție mai bună, deși oarecum mai lentă. În ea, pentru moment, nu au fost găsite deficiențe (sau au fost tăcute în tăcere despre acest lucru). Apropo, acest algoritm este obligatoriu pentru utilizarea în organizațiile de stat ale Rusiei, precum și în alte state, dar schimbul de informații confidențiale cu acestea;

- algoritmul DES (Standardul de criptare a datelor). Slab din cauza cheii prea scurte (dezvoltată prea mult - atunci a existat o cheie suficientă), dar utilizată în mod activ pentru că a devenit un standard mondial pentru o lungă perioadă de timp;

- algoritmul AES (Advanced Encryption Standard). Un algoritm nou, propus ca standard global în loc de DES. A fost aleasă de Institutul American de Standarde din 15 solicitanți de algoritmi. Și surprinzător, nu americanii au câștigat, ci doi criptografi din Belgia cu originalul și, potrivit studiilor, nu lipsește algoritmul Rijndael.

Algoritmi cu cheie publică

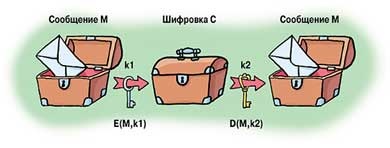

Criptarea asimetrică diferă de criptarea simetrică prin utilizarea unor chei diferite pentru criptarea și decriptarea informațiilor: deschise pentru criptare și secret pentru decriptare.

Acum descriem această metodă succesiv.

Mai întâi, cheile sunt generate. Cheia secretă, ca și în cazul algoritmilor simetrici, trebuie să fie absolut aleatoare, iar cheia deschisă este calculată de la ea astfel încât calculul invers (secretul din cel deschis) să fie imposibil.

Cheia secretă rămâne cu proprietarul său, cheia deschisă este trimisă acelor utilizatori care vor face schimb de informații cu aceștia. Dacă cineva dorește să vă trimită un mesaj, îl criptează pe cheia dvs. publică. Și decriptați mesajul primit cu cheia dvs. secretă. Nimeni altcineva nu poate face asta, pentru că nu are cheia secretă. Acestea din urmă ar trebui să fie stocate la fel de sigur ca și cheia de criptare simetrică. După ce ați pierdut-o, selectați imediat cheia publică de la ceilalți, până când au criptat ceva și l-ați trimis.

Acest tip de criptare este foarte ușor de a transmite mesaje diferite, deoarece oferă posibilitatea de a distribui chei publice „on the fly“ - chiar înainte de schimbul de informații criptate (puteți pune cheile pe o pagina de Web pe care oricine poate cripta o scrisoare pentru tine).

Cu toate acestea, criptarea asimetrică are o serie de deficiențe, care ar trebui menționate, pentru a vă proteja de tot felul de probleme.

În special, este necesar să se protejeze cheile publice împotriva falsificării. Să presupunem că ați generat o pereche cheie și ați trimis o cheie publică unui prieten. Hackerul rău a interceptat această cheie pe drum, a creat o nouă pereche și ia trimis cheia publică propriu-zisă în loc de a ta. Prietenul, fără a bănui ceva, te-a criptat cu o scrisoare secretă pe cheia deschisă a hackerului. Care va fi rezultatul? Este foarte simplu: nu puteți decripta litera, dar hackerul o va face cu ușurință. Situația este foarte reală, dar există modalități de protecție.

Schema de criptare simetrică

Rezistența matematică, criptografică (adică rezistența la fisurarea cheii de criptare sau textul criptat) nu este dovedită de algoritmi asimetrici. Cu toate acestea, este clar pentru toată lumea că matematica este o materie întunecată, iar utilizatorii nu o opresc.

Din păcate, criptarea asimetrică este mult mai lentă decât criptarea simetrică, deoarece utilizează calcule destul de complexe. Imaginați-vă, de exemplu, un număr foarte mare format din 80 de cifre. Acest număr lung în criptare trebuie ridicat la puterea unui alt număr lung, bine și așa mai departe.

Metoda combinată

Criptografii inteligenți au venit cu o metodă combinată care combină tipurile de criptare simetrică și asimetrică, dar nu prezintă defecte inerente. O să-l cunoaștem mai bine. Să presupunem că veți stabili din nou comunicarea cu același prieten. În acest caz, toată lumea ar trebui să creeze o pereche de chei asimetrice, după care să le schimbați. Aveți cheia secretă și cheia publică a unui prieten, cealaltă are opusul. Acum îți trimite o scrisoare. Mai întâi creează o cheie de criptare simetrică simetrică K, care va fi utilizată o singură dată - pentru a cripta o singură literă. Scrisoarea este criptată pe această cheie K.

Pentru ca scrisoarea să fie decriptată, prietenul criptează asimetric cheia K de pe cheia dvs. publică și o adaugă la e-mailul criptat. După primirea acestei scrisori, mai întâi de toate, cu cheia secretă, descifrați cheia K asimetric, iar apoi cu cheia K, descifrați mesajul în mod simetric.

Se pare, de ce toate aceste dificultăți? Dar este clar că, în primul rând, lentoarea de criptare asimetrică nu împiedică - un cifru asimetric este doar o scurtă (în comparație cu o literă) tasta K și litera în sine este criptat cu algoritm simetric rapid; și în al doilea rând, rămâne comoditatea schimbării cheilor asimetrice. Rezultatul: criptare rapidă cu schimb de taste convenabil.

Și complexitatea ceva, în general, nu au toate aceste procese în software-ul de criptare este automat - doar specifica cui și ce să cripta. Este clar că, datorită avantajelor evidente, metoda combinată de criptare este folosită cel mai adesea pentru a proteja mesajele de pe Internet.