Cum să obțineți un certificat

Alegerea metodei de obținere a certificatelor depinde de scopul utilizării acestora. În cazul în care certificatele sunt utilizate pentru a asigura corespondența câțiva oameni care se cunosc „în viața reală“ (angajați ai companiilor mici, de exemplu), nimic nu împiedică să profite de „self-made“ certificat generat folosind utilitarul OpenSSL (așa cum se face, voi vorbi despre mai jos) . În cazul în care este necesar certificatul pentru mesaje cu străini într-o rețea globală, trebuie să contacteze una dintre autoritățile de certificare interne sau externe (CAS). În cele din urmă, în cazul în care este necesar certificatul de interacțiune cu agențiile guvernamentale din Federația Rusă, ar trebui să fie obținută într-unul din CA aprobat de către organele noastre de stat (a se vedea. Sidebar, „Particularitatile certificare națională“).

Obținerea unui certificat gratuit

Cele mai renumite dintre CA, care oferă servicii gratuite, folosesc trei: Thawte Consulting, CAcert și Comodo Group. Fiecare dintre aceste CA are avantajele și dezavantajele sale.

Compania Comodo Group (cunoscut de mulți din cauza firewall gratuit pentru Windows) utilizează pentru a distribui certificate în capacitățile Internet Explorer, astfel încât serviciile sale pentru noi nu este adecvat (desigur, instalați certificatul pe browser-ul Windows, apoi poate „drag and drop“ in orice alt program, inclusiv pe platforma Linux, dar, bineînțeles, nu vom face acest lucru).

CA CAcert sprijină Windows și Linux, și în general, oferă o gamă largă de servicii gratuite, dar certificatul rădăcină (CC) din CAcert nu este pre-instalat în browsere populare și clienții de e-mail (cel puțin pentru moment), și aceasta înseamnă că, pentru certificând certificatul dvs. CAcert, contractantul dvs. va trebui să instaleze CA de la CAERert însuși. Nu fiecare utilizator va fi de acord ceva acolo pentru a instala de pe Internet, mai ales ca mesajul browser-ul nu este găsit de către COP, uite înfricoșător. De exemplu, IE 7 vă sfătuiește în general să vă scoateți picioarele de pe site-ul CAcert (Figura 1).

CA Thawte (pe bază, întâmplător, notoriu Mark Shuttleworth și apoi vândute companiei VeriSign) - un nume mare în lumea certificatelor digitale - oferă certificate gratuite pentru a certifica e-mail (dar nu și pentru SSL). Acest CA asigurat că certificatele sale pot fi instalate în orice sistem, în plus, COP din Thawte pre-instalat în aproape toate programele care lucrează cu certificate digitale. Dacă aveți nevoie de un certificat pentru semnarea și criptarea mesajelor private, certificatele gratuite Thawte sunt cea mai bună alegere. dezavantaj thawte poate fi numit că, atunci când emiterea de certificate gratuite nu sunt acceptate cereri de certificat auto-generat (vezi. de mai jos), în plus, certificatul thawte nu acceptă instalarea în Konqueror. Aceasta înseamnă că trebuie să utilizați Firefox sau Opera pentru a instala certificate gratuite Thawte.

Obținerea unui certificat pe Web

Există două scheme de obținere a certificatelor online. În prima variantă, atât certificatul, cât și o pereche de chei sunt generate de browserul dvs. și trimise la site-ul CA. Când certificatul dvs. apare pe site-ul CA, veți putea instala în browser certificatul (și cheia secretă inclusă). Pentru a importa certificatul și cheia privată (CK) în Firefox, trebuie doar să faceți clic pe linkul care indică certificatul de pe site-ul CA. Rețineți că, deși certificatul dvs. va fi stocat pe serverul CA, puteți primi certificatul certificatului o singură dată, după care CA o va "uita" (și fără certificatul în care certificatul este inutil).

A doua opțiune - pentru a crea o cerere pentru un certificat de utilitate OpenSSL și trimite-l pe site-ul CA (se pare că Konqueror nu poate genera cereri valabile pentru un certificat, așa că, dacă nu utilizați Firefox și Opera, această opțiune - pentru tine). Cererea pentru un certificat este un document semnat utilizând o cheie privată dintr-o nouă pereche de chei. Pentru a crea o solicitare de certificat, trebuie să generați următoarele chei:

Cheia secretă este salvată în fișierul client.key (în același loc, de fapt, cheia publică este de asemenea salvată, fără care SC este de asemenea inutilă). Ultimul număr din linia de comandă este lungimea cheii în biți, ceea ce determină durabilitatea acesteia.

O cerere de certificat (fișier csr) este creată folosind comanda:

Instalarea certificatelor în programele Linux

Multe programe Linux populare acceptă certificate digitale X.509. Vom examina instalarea și utilizarea în KMail, Thunderbird și OpenOffice.org. Pentru a putea să semnați propriile mesaje, trebuie să instalați o cheie secretă și un certificat în programele care certifică cheia publică corespunzătoare acesteia. Pentru a cripta mesajele destinate altor persoane, este suficient să instalați certificate ale corespondenților dvs. (din aceste certificate programul de poștă electronică va extrage cheile publice necesare pentru criptare). Un certificat al corespondentului dvs. puteți primi, de exemplu, împreună cu o scrisoare care conține semnătura sa electronică.

În fereastra Manager Certificate care se deschide, selectați certificatul și faceți clic pe butonul Backup. Vi se va cere să specificați o parolă pentru a proteja cheia privată, după care fișierul PKCS # 12 poate fi salvat pe disc. Utilizând managerul de certificate, puteți, de asemenea, să importați pachetul PKCS # 12 în browserul Firefox.

Dacă ați primit un certificat și o cheie privată în format PEM, puteți utiliza utilitarul openssl pentru al converti în PKCS # 12. În fereastra consolei, comanda (salvăm pachetul PKCS # 12 ca cert.p12):

unde cert.pem este fișierul cu certificatul și cheia în format PEM și cert.p12 este noul fișier în format PKCS # 12.

Dacă aveți un certificat și o cheie secretă în format * .crt, le puteți converti și în format PKCS # 12 folosind openssl:

Dacă certificatul și cheia privată sunt stocate în fișiere diferite (de exemplu, ați generat singuri cheile și apoi ați creat o solicitare de certificat), comanda pentru crearea pachetului PKCS # 12 va arăta diferit:

Aici cert.pem este fișierul de certificat descărcat de pe site-ul CA, iar client.key este fișierul cheie secret pe care l-ați creat pentru a genera solicitarea de certificat.

În toate cazurile, utilitarul openssl vă va solicita o parolă pentru a proteja pachetul PKCS # 12.

Instalarea certificatului în KDE / KMail

Pentru a importa un pachet de certificate și chei private de la PKCS # 12 fișier (și alte formate) în KDE, pur și simplu deschideți fișierul certificat în Konqueror Manager și faceți clic pe butonul Import (parola va fi necesară pentru a proteja PKCS # 12 pachet).

De asemenea, puteți instala certificatul în KDE utilizând centrul de administrare desktop KDE. În fereastra Centrului de control, accesați grupul de securitate Confidențialitate -> Crypto, deschideți fila Certificatele dvs. și utilizați butonul Importare pentru a importa certificatul din fișier. Programul va întreba dacă acest certificat ar trebui să fie disponibil pentru KMail.

Situația devine oarecum mai complicată dacă instalați un certificat personal care este certificat de un certificat rădăcină care nu se află pe sistemul dvs. Pentru a instala în KDE, de exemplu, o CA de la CAcert, trebuie mai întâi să fie importată în același mod ca un certificat personal. După aceea, trebuie să adăugați amprenta digitală SHA-1 pentru certificatul de bază rădăcină în lista certificatelor de încredere gpgsm (lista de amprente de certificate de certificat este stocată într-un fișier

/.gnupg/trustlist. txt). Puteți obține amprente SHA-1 ale tuturor certificatelor instalate cu ajutorul comenzii

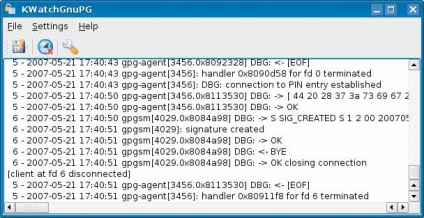

Instrumentele de consolă gpgsm și gpg-agent execută toate acțiunile asociate cu procesarea certificatelor X.509 și a cheilor aferente în KDE, programul KMail le pornește ca procese externe. Pentru a vedea mesajele emise de aceste utilitare și pentru a identifica cauza posibilelor defecțiuni, puteți utiliza programul KWatchGnuPG

Instalarea unui certificat în Thunderbird

Instalarea certificatului și cheia privată dintr-un PKCS # 12 fișier în Thunderbird se face cu ajutorul administratorului programului de certificat (Thunderbird ar putea prelua în sine certificate de la magazinul Firefox, dar el nu a făcut-o). Deschideți fereastra Preferințe Thunderbird, du-te la grupul de confidențialitate, faceți clic pe fila Securitate, apoi apelați managerul de certificate făcând clic pe View Certificate. Acum puteți adăuga certificatul făcând clic pe butonul Import.

În timpul instalării certificatului și a cheii private din PKCS # 12 pachet Thunderbird vă va cere două parole - parola de master, pe care programul le utilizează pentru a proteja cheile private stocate în setările sale, și protejate cu parolă PKCS # 12 pachet. Dacă utilizați un certificat CAcert, trebuie să instalați și CAcert CA. (CS este disponibil pe site-ul CAcert, ar trebui instalat exact ca un certificat personal). Setarea COP, mergeți la fila Autorități din fereastra Manager de certificat, localizați lista COP dorită, faceți clic pe butonul Editați și bifați caseta Acest certificat poate identifica utilizatorii de poștă electronică.

Când trimiteți un mesaj semnat de la Thunderbird, asigurați-vă că căsuța poștală de la care trimiteți mesajul este aceeași cu căsuța poștală specificată în certificat. La fel ca KMail, clientul Thunderbird, înainte de a semna mesajul, solicită o parolă care protejează cheia privată.

Semnarea unui mesaj e-mail cu openssl

Dacă programul dvs. de e-mail preferat nu acceptă în mod direct certificatele X.509, aceasta nu înseamnă că nu le puteți utiliza. Cu ajutorul unui „certificat de SK +“ pachet OpenSSL utilitate și în format PEM (un astfel de pachet poate fi creat, de exemplu, prin utilizarea programului Kleopatra), puteți semna mesaje de e-mail care sunt stocate într-un fișier de pe disc:

Opțiunea -noverify dezactivează verificarea certificatului care certifică semnătura. Fișierul file-signed.eml va conține un mesaj semnat. Alte opțiuni openssl vă permit să încorporați acest utilitar într-un lanț de programe care creează și trimit mesaje. Vă sfătuiesc să citiți documentația pentru acest utilitar puternic.

Utilizarea certificatelor în OpenOffice.org

Programul de OpenOffice.org poate fi folosit pentru a documenta cheile de semnare și certificatele instalate în browser-ul Firefox (OpenOffice este capabil de a prelua în mod automat certificatele de depozit Firefox). Dacă certificatul personal nu este instalat în Firefox, îl puteți instala cu Managerul de certificate Firefox descris mai sus. Pentru a semna un document în OpenOffice.org, trebuie să selectați comanda de meniu File | Semnături digitale și în fereastra deschisă faceți clic pe butonul Adăugați. Se deschide o listă de certificate personale, în care puteți selecta certificatul / cheia pentru semnare.

Faptul că documentul OpenOffice este semnat și semnătura digitală este intactă, arată o pictogramă în fereastra OpenOffice bara de stare care arată documentul cu un sigiliu de culoare roșie (dacă schimbați documentul semnat, pictograma va dispărea).

triunghi galben cu un semn de exclamare pe pictograma indică faptul că autenticitatea verificarea certificatului de confirmare a semnăturii a eșuat. Acest lucru se poate întâmpla dacă CS-ul corespunzător nu este instalat sau nu are dreptul să certifice certificatul destinat semnăturii de conținut.

Pentru a corecta această eroare, deschideți fereastra Managerului de certificate Firefox și faceți clic pe fila Autorități de certificare. Dacă lipseste codul COP pentru certificatul dvs., acesta ar trebui instalat în Firefox. Dacă este instalat COP necesar, selectați-l în fereastra managerului de certificate și faceți clic pe butonul Editare. Verificați casetele Acest certificat poate identifica utilizatorul de e-mail și Acest certificat poate identifica software-ul.

semn de exclamare Bold pe o pictogramă care afișează starea semnăturii documentului OpenOffice, indică faptul că structura semnătura a fost rupt (sau autentificarea certificatului rădăcină nu este valid).

Caracteristicile certificării naționale

Din motive destul de inteligibile, statele controlează (cel puțin parțial) utilizarea sistemelor de criptare de către cetățenii lor, iar statul nostru nu face excepție. Dacă am înțeles corect legile relevante ale țării (și nu pretind a corecta complet înțelegerea lor), de a utiliza programele care au trecut de certificare de stat, asigurați-vă că numai în cadrul organelor de stat ale Federației Ruse și în cooperare cu acestea. În alte cazuri, utilizatorul are dreptul de a-și proteja datele cu mijloacele de care dispune. Există centre de certificare în țara noastră și există o mulțime de ele. Printre algoritmii lor propuse și protocoale, semnătura electronică pot fi găsite ca unii invitați și descrise în diferite RFC și FIPS.

Fișierele de certificate X.509

- * .cer - certificat stocat în standardul CER. Poate include un certificat, o cheie secretă, o cale de certificare.

- * .der este un certificat stocat în standardul DER. Poate include un certificat, o cheie secretă, o cale de certificare.

- * .crt - fișier certificat în format CER, DER sau Netscape.

- * .pem - certificat în codare Base64. Acesta poate include și calea de autentificare a certificatului complet și cheia privată.

- * .p8 - fișier care conține o cheie secretă, protejată de standardul PKCS # 8.

- * .p12 (în Windows se folosește extensia * .pfx) - fișierul certificatului protejat de standardul PKCS # 12. Poate include un certificat, o cheie secretă, o cale de certificare.

Cum să intri în "rețeaua de încredere"?

Utilizatorii frecvenți de OpenPGP se uită adesea pe certificatele digitale X.509. Cu toate acestea, certificatele acestui format sunt cele care rulează în afara Linux-ului și, prin urmare, trebuie să le folosim în comunicarea cu utilizatorii non-Linux. În cele din urmă, respectul pentru tradițiile altora este cel mai important principiu al comunicării benevolent.

Cel mai bun fir din Volgograd.