Dacă doriți să citiți restul acestui articol, vă rugăm să citiți:

Odată cu lansarea sistemului de operare Windows XP, administratorii din întreaga lume au capacitatea de a defini software-ul de restricționare a software-ului (Software Restriction Policies SRP) pentru computerele client pentru a monitoriza programele care sunt permise și interzise. Numai câteva organizații au implementat această funcționalitate, în ciuda faptului că acest lucru poate crește semnificativ securitatea. În acest al doilea articol despre SRP, vom vorbi despre modul în care să implementăm ceea ce se numește și politici de filtrare a software-ului.

Zonă periculoasă

Înainte de a continua, este foarte important să subliniem că, înainte de a implementa SRP pe computerele industriale, trebuie să o planificați cu atenție și să o testați. Acest lucru se poate face în Active Directory (AD) izolarea unei mașini de testare sau un obiect utilizator într-o unitate organizațională (Unitate organizatorică, sau OU), sau setați permisiunile «Aplicare de politici de grup» (pentru a utiliza Group Policy) pentru obiect de politică obiect de grup (GPO), doar un singur test mașină sau de utilizator. SRP poate fi folosit chiar și pe o mașină autonomă, dacă nu doriți să atingeți mediul industrial. Vă recomandăm să utilizați calculatoare virtuale și computere care sunt cel mai asemănătoare computerelor industriale pentru testele finale de testare de bază. După o testare atentă, SRP ar trebui implementată pentru utilizatorii cu experiență în grupuri, este mai bine să parcurgi pași mici decât să intri imediat în probleme!

Întregul proces

Erori în proiectarea și implementarea SRP pot duce la nemulțumiri considerabile din partea utilizatorilor și chiar la pierderea de bani și productivitate, deci fiți foarte atenți. Pentru a face acest lucru, trebuie să planificați cu atenție, să testați și să întrețineți totul din momentul în care intrați în mediul industrial. După aceea vei putea să dormi liniștit noaptea ...

Următoarea listă este o scurtă prezentare a ceea ce trebuie să vă amintiți atunci când implementați SRP într-un mediu Windows.

Când proiectați o instalație SRP, trebuie să luați diferite decizii, de exemplu:

- Selectați între grupurile GPO de utilizatori sau computere - pentru care obiectele AD ar trebui să fie aplicate politicile SRP?

- Alegeți între BL Listare BL și Whitelisting (WL) (WL - recomandat dacă este posibil)

- Dacă utilizați o abordare bazată pe BL, trebuie să faceți o listă cu tot ceea ce nu ar trebui început

- Dacă utilizați o abordare bazată pe WL, trebuie să faceți o listă cu tot ce trebuie început

- Selectați modul de utilizare a setărilor SRP (forțarea anumitor tipuri de fișiere, excepții pentru administratori)

- Selectați tipurile de reguli care vor fi utilizate (cale, HASH, certificat sau zonă Internet)

La testarea unei instalări SRP este necesar să se ia diferite măsuri, de exemplu:

- Verificați funcționalitatea principală în laboratorul virtual (utilizând Virtual PC / Server, VMware sau altele)

- Verificați funcționalitatea în mediul dvs., utilizând condițiile cât mai apropiate de cele industriale.

- Verificați grupurile mici de utilizatori cu experiență pentru 5-10 utilizatori timp de câteva săptămâni, apoi creșteți

- Continuați cu următorul grup experimentat numai după implementarea cu succes a grupului anterior de utilizatori cu experiență

- Asigurați-vă că toate tipurile de utilizatori și tipurile de computere pe care doriți să le asigurați cu SRP

- Verificați dacă au fost verificate toate actualizările, patch-urile pentru sistemele de operare, actualizările aplicațiilor terță parte etc.

- De asemenea, concentrați-vă asupra performanței diferitelor componente hardware din organizația dvs. Implementarea SRP în majoritatea cazurilor afectează un pic performanța, în funcție de modul în care este implementată (vezi secțiunea "Trusted Publishers"),

- Uneori, aplicațiile rulează alte aplicații, deci trebuie să vă asigurați că totul este sub control

- În mod prestabilit, comenzile rapide Desktop (desktop) și Start (start) (.LNK) sunt blocate, deci dacă este necesar, acest lucru trebuie rezolvat

- Asigurați-vă că rulați toate script-urile de administrator (inclusiv scriptul care se execută atunci când vă conectați la SYSVOL / NETLOGON)

Înainte de implementarea SRP într-un mediu industrial, trebuie să definiți câteva proceduri:

Diferite căi spre SRP

Setarea politicii de restricționare a software-ului include mai mulți pași:

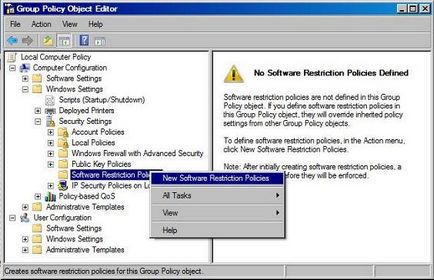

- Creați un obiect de politică de grup pentru utilizator (GPO) sau pentru computer (Computer GPO) și îl găzduiți pe unitatea organizațională Site (Site), domeniu sau OU (sau ca politică locală) și conectați SRP la politica de grup ). Setările SRP sunt localizate aici (a se vedea figura 1): Configurația calculatorului Setări Windows | Setări de securitate | Politici de restricționare a software-ului

Configurația utilizatorului Setări Windows | Setări de securitate | Politici de restricționare a software-ului

Prima dată când accesați SRP în GPO, este disponibilă setarea "Politici de restricționare a software-ului nou" (noua politică de restricționare a software-ului).

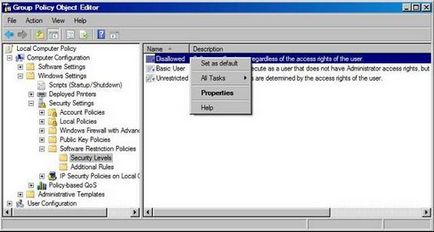

- Nivelul implicit este "fără restricții", ceea ce înseamnă că software-ul poate fi pornit și că trebuie să specificați reguli suplimentare pentru interzicerea anumitor programe - această abordare este cunoscută sub numele de lista neagră a listei negre.

- Cel mai sigur nivel este "Neacceptat", ceea ce înseamnă că nu poate fi lansat niciun software și că trebuie să stabiliți reguli suplimentare pentru rezoluția software-ului - această abordare este cunoscută sub denumirea de whitelisting whitelisting.

- Implicit, sistemul creează mai multe reguli care permit sistemului de operare să funcționeze fără blocare incompletă NB! Dacă aceste reguli sunt eliminate sau modificate fără a se gândi, sistemul poate eșua.

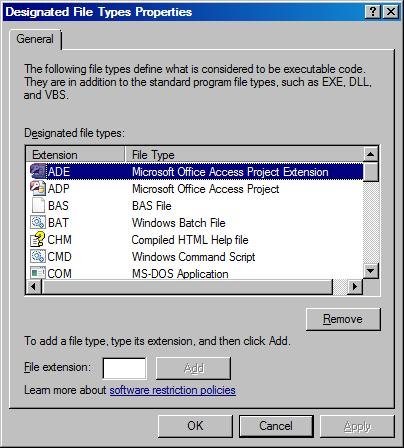

- Puteți adăuga și elimina tipuri de fișiere, ceea ce este mai bine pentru a vă adapta la mediul dvs., dar lista implicită include principalele tipuri de executabile: BAT, CMD, COM, EXE, HTA, LNK, MSI, OCX, PIF, REG SCR, și în continuare astfel de extensii: ADE, ADP, BAS, CHM, CPL, CRT, HLP, INF, INS, ISP, MDB, MDE, MSC, MSP, MST, CPD, SHS, URL, VB WSC.

- Notă: După cum se menționează în fereastra Fișiere de tip Proprietăți desemnate (proprietăți specificate tipuri de fișiere), lista este în plus față de tipurile standard de fișiere, cum ar fi EXE, DLL și VBS - nu am putut obține o listă completă, dar a constatat că VBS, VBE, JS și JSE sunt blocate, deși nu sunt listate. Aș prefera să am o singură listă, pe care administratorii din întreaga lume ar putea să o corecteze dacă este necesar.

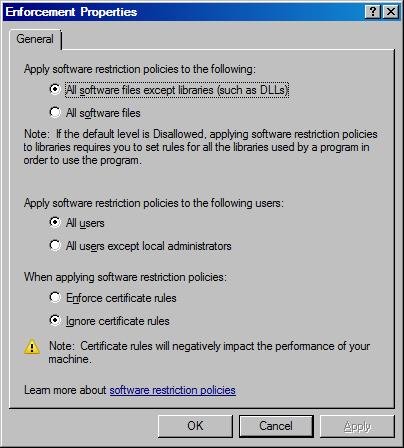

- "Toate fișierele software": De asemenea, avem o setare pentru verificarea DLL-urilor atunci când sunt executate. Aceasta nu este setarea prestabilită și afectează sarcinile de planificare și implementare a performanțelor și implementării.

- "Toți utilizatorii, cu excepția administratorilor locali" (toți utilizatorii, cu excepția administratorilor locali): Aici putem alege dacă SRP va afecta administratorii locali. Implicit, SRP se aplică tuturor utilizatorilor. Această setare se aplică numai politicii de computere.

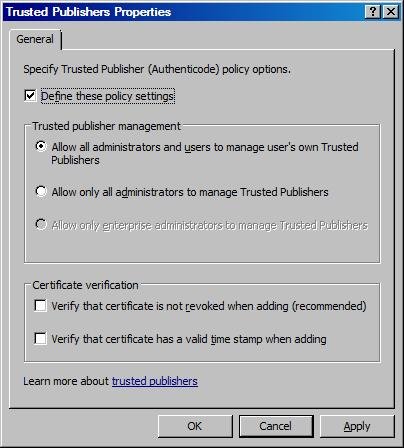

- "Aplicarea regulilor de certificat": Setarea vă permite să specificați dacă vor fi utilizate regulile pentru certificate.

- Notă. Deoarece caseta de dialog din Figura 4 "Regulile pentru certificate afectează negativ performanța computerului dvs."

Reguli suplimentare

Când configurați reguli suplimentare (Reguli suplimentare), trebuie să determinați metoda sau cu câteva metode de identificare a software-ului. Avem 4 metode diferite de identificare a software-ului:

1. Regulile HASH HASH este o amprentă criptată care rămâne indiferent de schimbarea numelui fișierului și a locației sale. Acest lucru este deosebit de bun atunci când se utilizează WL, dar nu la fel de eficient atunci când se utilizează BL (motivul pentru care acest lucru este descris parțial, de exemplu, folosind un instrument numit ProduKey în primul meu articol despre SRP): MD5 sau SHA-1 HASH vă permite să identificați în mod clar un fișier «aplicație software ProduKey binar. exe ", deci dacă permiteți executarea numai a aplicațiilor cu o anumită valoare HASH, puteți asigura că puteți rula doar o versiune specifică a executabilului. Cu toate acestea, dacă dezactivați fișierul HASH specific, vom introduce doar o astfel de restricție la o versiune a acestei aplicații și utilizatorii inteligente pot schimba pur și simplu fișierul, și nu va mai potrivi limita. Cuvântul «necunoscut» (necunoscut) este foarte important în acest caz - este cheia atunci când aleg între liste albe BL sau WL -? Ne dorim pentru a permite utilizatorilor să ruleze software-ul necunoscut Dacă nu sunt în măsură să ruleze o versiune mai veche a unei anumite aplicații, ea lasa sistem non-operare și duce la o perturbare a activității, utilizarea regulilor «neagă această valoare HASH» (interzicerea această valoare HASH) - va fi o soluție bună. Rețineți că noua versiune a aceleiași aplicații va avea o valoare HASH nouă care va trebui să fie activată sau dezactivată.

2. Normele privind normele de certificare pentru utilizarea certificatelor semnate și să ofere o hash-uri de identitate foarte puternică, dar dacă avem încredere într-un anumit certificat, avem încredere tot software-ul care sunt semnate cu acest certificat. Poate fi atât bun cât și rău. Acest lucru poate fi bun dacă noi, de exemplu, de a primi o cerere din partea unui terț care a semnat toate dosarele de cerere necesare (probabil inclusiv DLL), astfel încât în loc de a face noi reguli pentru HASH, vom crea pur și simplu o regulă care are încredere în certificatul , și vom continua să lucrăm. Dar dacă am încredere într-un certificat digital utilizat pentru a semna unele dintre instrumentele de la Microsoft (sau orice alt furnizor) - este acum utilizatorii mei pot rula toate aplicațiile care sunt semnate cu acest certificat ... Hmm, problema este de a afla ce a semnat acest certificat ? Fără asemenea cunoștințe, nu știm ce este permis. Mai degrabă decât să permită o aplicație necesară pentru utilizatorii noștri, trebuie să rezolvăm sute de aplicații care rulează pe producătorul regulile noastre sistemah.Testirovanie pentru evaluarea poate fi realizată cu aceste instrumente: Instrumentul de semnare de fișiere (Signcode.exe) Instrumentul de creare a certificatelor (Makecert.exe).

3. Reguli pentru căi Regulile pentru căi sunt cele mai comune și ușor de utilizat reguli. modalități de a permite regulile pentru a permite sau nu pentru a rula fișierul dintr-o anumită locație (de exemplu, «C: \ Scripts \ Script.VBS»), numele fișierului (de exemplu, «Script.VBS»), director (de exemplu, «C: \ Scripts »), calea UNC (de ex.» \\ server \ share \ File.VBS ») sau o cale de registru (adică.«% [registru Hive] \ [registru Nume cheie] \ [Valoare Nume] % "). Căi pot utiliza variabile de mediu (de exemplu, «% WINDIR%»), și modele "?" = Un caracter (de exemplu, «\\ server ?? \ share \ Script.VBS») și "*" = orice număr (de exemplu "* .VBS"). Dacă utilizați reguli pentru căi, luați în considerare următoarele:

- Dacă specificați o cale spre un folder, regula va afecta, de asemenea, toate fișierele executabile din folderele copilului

- Dacă utilizatorul are acces la scriere pentru un folder pentru care este specificat Fără restricții (fără restricții), atunci utilizatorul poate copia orice fișier în acest director și poate executa de acolo. Atunci când proiectați, trebuie să luați în considerare acest lucru, probabil prin utilizarea de ACL-uri (Liste de control al accesului sau liste de control al accesului) atunci când utilizați Politicile de grup

- Dacă un utilizator are acces la scriere pentru un director pentru care este specificat Fără restricții, utilizatorul poate rescrie acest executabil în altul pentru a șterge SRP-ul

- În cazul în care calea de dosar include variabile de mediu, de exemplu,% TEMP%, chiar și un utilizator limitat poate schimba variabila de mediu folosind comanda SET, pe celălalt traseu (SET TEMP = C: \ MyFolder) - și apoi utilizatorul poate controla această cerere.

După cum sa menționat mai sus, utilizatorii pot încerca pentru a redenumi sau muta fișiere nepermise - sau suprascrie fișierele nerestricționate, în scopul de a păcăli RSP - care este motivul pentru care normele de HASH sau de certificat, de obicei, considerate ca fiind cea mai bună alegere.

4. Zona de Internet Zonele de securitate Internet Explorer pot fi utilizate pentru a controla instalarea software-ului, dar acest lucru se aplică numai pachetelor de pachete Windows Installer (.MSI) care sunt lansate dintr-unul din zonele Internet implicite. Aceste reguli sunt rareori utilizate. Atunci când sunt utilizate mai multe reguli, acestea sunt procesate în ordinea menționată mai sus, regula implicită va fi ultima.

SRP Restricții

De asemenea, este necesar să se țină seama de unele dintre limitările SRP. Domeniul de aplicare a politicii de restricționare a software-ului (Politici de restricționare a software-ului) nu este întregul sistem de operare, așa cum vă puteți aștepta. SRP nu se aplică următorului cod:

- Drivere sau alt software instalat în modul kernel

- Orice program care rulează în contul SYSTEM

- Macrorele din documentele Microsoft Office (avem alte moduri de a le bloca folosind grupuri de politici)

- Programe scrise pentru runtime în limbaj comun (aceste programe utilizează Politica de securitate pentru accesul la cod)

concluzie

Politici software de restricție (politicile software Restricție) au nevoie de proces special și lung în punerea în aplicare a noului software și upgrade-uri în mediu, dar altele decât cele pe care, pe cheltuiala lor atins nivelul de securitate (nivel de securitate) este mult mai mare decât atunci când instalați «implicit permite toate» ( permiteți tuturor implicit). Unele medii nu pot fi potrivite pentru SRP, dar mi se pare, cele mai multe rețele au calculatoare și utilizatori pentru care tehnologia SRP este adecvată.

Numirea este necesar, înțelegerea și munca grea pentru punerea în aplicare a «Implicit Deny» Politica (dezactiva implicit) - acesta este motivul pentru care este rareori dat seama ... Dar un lucru este sigur, punerea în aplicare corectă a acestor politici va permite administratorului să doarmă noaptea în pace.

În următorii câțiva ani va fi foarte interesant să vedem dacă Microsoft va continua să dezvolte această parte a politicii de politică a grupului - sau va fi ceva mai bun care știe ...