Am decis să spun despre vulnerabilitatea AirOS pe exemplul de hacking NanoStation M2.

După ce am aflat că punctul de acces rulează pe AirOS creat pe baza linuxului, aș putea găsi cu ușurință o descriere a vulnerabilității acestui sistem de operare în rețea.

Mai departe merg la link-ul 192.168.1. *** / admin.cgi / ds.css

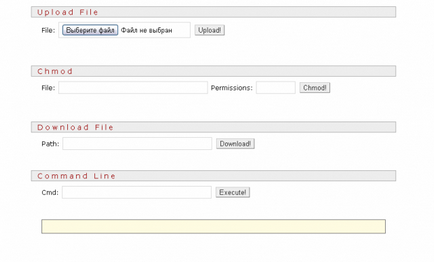

Și am înțeles că a fost obținut aproape acces total la OS.

După cum era de așteptat, parola este stocată în cache. Desigur, ați putea descărca scriptul de modificare a parolei și să-i înțelegeți algoritmul, dar am decis să ușurez. în fișierul /usr/etc/system.cfg sunt setările implicite, inclusiv hash-ul parolei "ubnt".

users.status = activat

users.1.status = activat

users.1.name = ubnt

users.1.password = VvpvCwhccFv6Q

Apoi, editez fișierul "passwd" descărcat pe mașina mea, schimbând parola hash la implicit

și turnați-l pe punctul de acces

după care rămâne să o punem în aplicare

Profit =)

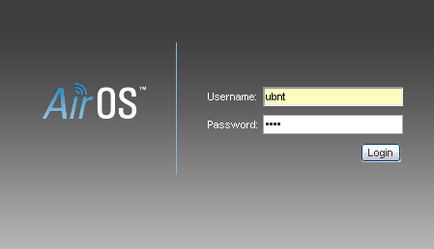

Mergem la punctul de acces prin login / password implicit ubnt / ubnt

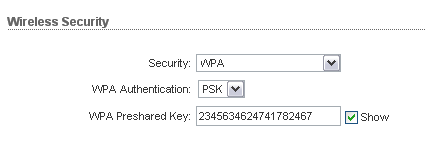

Găsirea parolei de la wi-fi este deja o chestiune de tehnologie

Aceste manipulări nu mi-au dat acces total la OS. deoarece la schimbarea parolei de sistem, este certat că parola "ubnt" nu este corectă, dar am obținut rezultatul dorit.

Sper că cineva vă va spune cum să resetați / modificați complet parola