Am început o serie de articole despre cele mai cunoscute tipuri de atacuri cibernetice care au impact asupra infrastructurii IT a organizațiilor, cu o descriere detaliată a atacurilor privind refuzul de serviciu. De data aceasta vom analiza atacul efectuat de pachetele de spoofing, care este unul dintre atacurile preferate de biscuiți și este folosit pe scară largă pentru a exploata vulnerabilitățile rețelei. Vom analiza, de asemenea, circumstanțele în care acest atac poate afecta sistemele Linux și să discute despre modalitățile de a le conține.

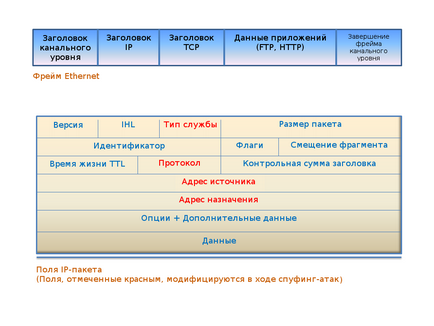

Spoofingul, prin definiție, este o farsă sau o înșelăciune a unei persoane (cuvântul provine din cuvântul englez "spoof", în sensul de traducere "hoax"). Pentru a înțelege mecanismul de implementare a unui atac prin combaterea parolelor, trebuie să investigăm în detaliu structura pachetului IP. Multe atacuri cibernetice se bazează pe defectele făcute în proiectarea mecanismelor fundamentale de operare a rețelei și a falsificării nu reprezintă o excepție. Luați în considerare figura 1.

Figura 1: Structura cadrului Ethernet și a pachetului IP

După cum am menționat în ultimul articol. Conexiunea în TCP / IP este stabilită folosind o strângere de mână în trei etape (SYN, SYN-ACK, ACK). Această strângere de mână servește pentru a stabili o conexiune între două carduri de rețea, care apoi utilizează secvența de pachete și confirmarea livrării de pachete pentru trimiterea sau primirea datelor. Acest proces de schimb de date se termină, de obicei, cu o strângere de mână FIN / FIN-ACK.

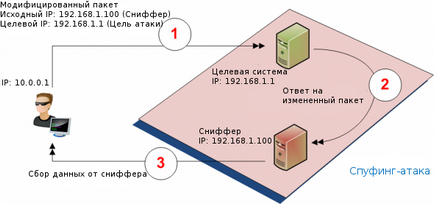

Figura 2: Atac cu falsificarea pachetelor

Ca un exemplu, colectarea de informații poate provoca o situație în care un atacator trimite un pachet cu datele suprascrise pentru a vedea dacă web-server pe sistemul destinație rulează. După ce informațiile despre portul de serviciu utilizat este eliminat folosind un sniffer, următoarea serie de pachete rescrisă de date este trimis la sistemul țintă pentru a stabili o sesiune telnet și de a obține anteturile de web-server, în cazul în care se poate obține informații despre sistemul de operare, tipul de Web-servere si sisteme de securitate utilizate în sistemul atacat.

Ar trebui să știți că pentru hackeri nu este nevoie de acces constant la un nod cu un sniffer instalat; de fapt, utilizarea pachetului software puternic pentru studiul poate ajuta atacator pentru a utiliza computerul numai pentru a trimite pachete de date rescrisă, colectarea de date pe același calculator și de a salva de la acest invizibil pentru sistemul vizat.

Atacatorii cu experiență pot folosi și spoofing-ul de pachete pentru a obține informații despre starea firewall-ului. După cum știm, firewall-ul efectuează un proces constant de filtrare a pachetelor pe baza unor reguli care pot fi schimbate, ceea ce în cele din urmă se reduce la o decizie: care pachete ar trebui să fie sărite și care ar trebui să fie aruncate. Atunci când un nod se conectează la un alt nod protejat de un paravan de protecție, primul nod conduce mai întâi o strângere de mână TCP cu un paravan de protecție.

În cazul în care conexiunea este permisă reguli în firewall-ul stabilește în mod independent, o altă conexiune la nodul de la distanță și comunicarea între noduri are loc cu participarea a firewall-ului ca intermediar. De asemenea, atunci când o gazdă de la distanță încearcă să trimită o confirmare la nodul de date, inițiați conexiunea, firewall-ul trebuie să-l intercepteze și să verifice dacă nodul așteaptă confirmarea, iar dacă nu vă așteptați - aruncați pachetul. Toate acestea se aplică firewall-uri moderne, dar nu se aplică firewall-uri low-cost învechite, dintre care majoritatea trec ACK-pachete, care oferă oportunități pentru atacuri folosind falsificata.

Tipuri de atacuri care utilizează pachete de falsificare

Cunoscând elementele de bază ale pachetelor de falsificare, să examinăm mai atent metodele de atac. La nivel tehnic, există două tipuri de spoofing "nevăzători" și "spoofing" non-orb. Așa cum am discutat mai devreme, numerele de secvență de pachete și numerele de confirmare sunt baza datelor, astfel încât înlocuirea lor este o cerință importantă în punerea în aplicare a atacurilor.

Atunci când atacăm pe baza unui spoofing orb, atacatorul trimite pachete multiple către sistemul țintă pentru a stabili numerele de ordine ale pachetelor și numerele de confirmare. Imediat ce numerele sunt setate, este ușor pentru atacator să pregătească un nou set de pachete modificate pentru a colecta datele transmise. În cazul unui atac bazat pe falsificarea non-orb, atacatorul trebuie să se afle pe aceeași subrețea cu sistemul țintă pentru a afla cu ușurință numerele de ordine ale pachetelor și numerele de confirmare. Odată ce aceste numere sunt setate, atacatorul poate rupe conexiunea existentă a sistemului țintă cu alt nod și îl poate reinstala înlocuind numerele de ordine ale pachetelor pe nodul său.

O versiune extinsă a acestui atac este un atac om-în-mijloc, în care toate datele de sesiune sunt interceptate pentru decriptare și răpire.

Acum, să ne uităm la modul în care conceptele de bază referitoare la pachetele de falsificare sunt folosite de hackeri pentru a interfera cu serviciile de rețea bazate pe TCP.

Înlocuirea numărului portului (spoofingul portului IP)

Acesta este un atac destul de grav, deoarece un atacator poate fi în afara rețelei și încă mai are acces la traficul intern.

Înlocuirea înregistrărilor ARP (spoofing ARP)

Înlocuirea DNS (spionaj DNS)

Consecințele acestui atac pot fi foarte deplorabile, de exemplu, pagina principală a unui site sau mesajele e-mail răpiți pot fi înlocuite.

Atacurile asupra serviciilor de e-mail și Web (email și spoofing pe Web)

Sisteme de protecție bazate pe software liber

Deși un atac bazat pe spoofing-ul de pachete este dificil de conținut, există o serie de măsuri preventive pe care administratorii de rețea trebuie să le aplice în cadrul infrastructurii lor. Deoarece atacurile bazate pe pachetele de spoofing începe activitatea lor la nivelul OSI 2, o protecție reală împotriva acestora pot fi puse în aplicare în componentele critice de rețea, cum ar fi routere, firewall-uri, switch-uri, și alte.

Implementarea unui firewall modern și activarea capabilităților sale de combatere a falsificării pachetelor pot constitui primul nivel de protecție. Ca activitate zilnică, administratorul ar trebui să investigheze jurnalele de sistem ale firewall-urilor, routerelor și switch-urilor cu ajutorul scriptului în căutarea unei multitudini de pachete ACK duplicate.

concluzie

Atacurile bazate pe pachetele de falsificare sunt atacuri dificil de neutralizat. Acestea pot duce la pierderi grave de date și există modalități de a identifica și de a contracara aceste atacuri. Configurarea firewall-urilor, comutatoarelor și routerelor este un pas important pentru protejarea rețelelor împotriva atacurilor de falsificare, iar administratorii de sistem ar trebui să fie conștienți de acest lucru.

Companiile care lucrează cu finanțele sunt cele mai frecvente victime ale atacurilor de acest tip și echipa lor de management a infrastructurii IT ar trebui să ia măsurile necesare pentru a preveni pierderile financiare și de a preveni deteriorarea reputației lor. Instalarea sistemelor de detectare a intruziunilor contribuie, fără îndoială, la monitorizarea securității infrastructurii IT în rețea.