Protecția și delimitarea accesului clienților la Internet

Versiuni și moduri

ISA Server este lansat în două versiuni: corporative și standard (enterprise și standard). ISA Server Enterprise Edition vă permite să executați ISA Server în modul selectat (în modul independent) server și pe combinația ISA logică a mai multe servere într-un mod de matrice singur (a crea o matrice și poate fi pe același computer, dar nu oferă nici un avantaj). suport de configurare sub forma unui șir de politici corporatiste administrative, adică. E. Modificările efectuate pe una din gama de sisteme se aplică tuturor sistem de matrice, astfel încât nu este nevoie să se facă aceleași modificări pe fiecare sistem. Puteți crea mai multe matrice pentru a accepta politici și permisiuni pe mai multe niveluri. În plus, puteți transfera dreptul de a administra matricele altor utilizatori și grupuri. Enterprise Edition se integrează cu Active Directory (AD) și datele de configurare magazine ISA Server matrice în AD, în contrast cu ISA unui server dedicat, a cărui configurație este stocată în registru. Când Enterprise Edition este instalat pe o rețea care nu este AD, ISA Server devine un server dedicat. Enterprise Edition este scalată la orice număr de procesoare. ISA Server Standard Edition nu suportă mai mult de patru procesoare. Pentru a simplifica, am folosi un ISA Server de rețea de testare într-un mod de server dedicat, nu sunt integrate în AD.

Clientul SecureNAT

Client de firewall

Clientul de firewall trebuie să ruleze un software special, clientul ISA Server Firewall. În timpul instalării serverului ISA, este creat directorul \% programfiles% \ microsoft isa server \ clients, care conține toate fișierele software și de configurare necesare instalării clientului. Pentru a configura clientul de firewall, utilizați modulul de configurare ISA Management \ Client Configurare care se execută din Microsoft Management Console (MMC). ISA Server distribuie aceste setări tuturor sistemelor care utilizează clientul de firewall. Acest software este utilizat de serverul ISA ca furnizor de servicii la nivel de Windows (Winsock Layered Service Provider). Clientul acceptă toate cererile din aplicațiile care utilizează prize și le transmite la sistemul care execută serverul ISA care rulează pe acesta. Ca urmare, toate aplicațiile din rețeaua internă care utilizează socket-uri funcționează ca și cum ar fi conectate direct la Internet. După instalarea acestui software pe sistemele client, utilizatorii, în special, pot rula ftp.exe din linia de comandă și pot accesa site-uri externe FTP.

Clientul de firewall are o rezoluție simplă a numelui. În mod implicit, ISA Server rezolvă toate numele care conțin puncte (de exemplu, www.braginski.com); numele fără puncte sunt rezolvate local. Pentru a modifica setările rezoluției numelui, puteți utiliza modulul de gestionare ISA Management.

Solicitarea clientului de firewall conține nume de utilizator, astfel încât să puteți aplica politici de acces bazate pe nume de utilizator. Cu toate acestea, interogările sunt executate în contextul utilizatorului curent, iar software-ul client nu are un mecanism pentru a solicita utilizatorilor un nume și o parolă diferite dacă numele și parola utilizatorului înregistrat sunt incorecte. Prin urmare, dacă împiedicați utilizatorul să meargă în afara firewall-ului, o încercare de a accesa Internetul va duce la o eroare fără sugestia de a introduce un alt nume și o parolă.

Client Proxy Web

administrare

Serverul ISA este gestionat prin modulul de administrare ISA Management, care acceptă două tipuri de ferestre de administrare: Vizualizare Taskpad și Afișare avansată. Prefer preferința extinsă afișată pe ecranul 1. Organizarea logică a tuturor componentelor ISA Server în dosarele corespunzătoare din cadrul obiectului sistemului ISA Server. Scopul acestor dosare este descris în bara laterală "ISA Server Management Folders".

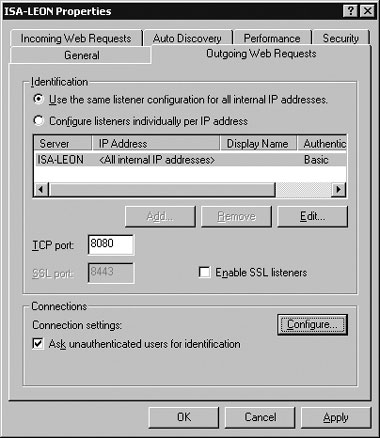

Ecranul 2. Configurarea cererilor de ieșire

Ca și Microsoft IIS, ISA Server suportă diverse metode de înregistrare. Pentru a selecta o schemă de înregistrare pe care clientul le va folosi pentru a verifica numele de utilizator și parola pe server proxy, trebuie să selectați serverul ISA în secțiunea de identificare și faceți clic pe Editare Have, pentru a deschide caseta de dialog Add / Edit Ascultătorii (adăuga / edita studenți). Vă recomandăm să alegeți o autentificare built-in (integrat), care impune clientul să utilizeze autentificarea Kerberos (atunci când serverul ISA și clienții sunt membru de domeniu AD) sau NT LAN protocol de manager (NTLM). În acest caz, atunci când selectați built-in de autentificare, browser-ul clientului încearcă mai întâi să folosească numele și parola unui utilizator înregistrat. Dacă numele sau parola nu sunt potrivite, browserul vă solicită să reintroduceți numele și parola. Prin urmare, cei mai mulți utilizatori ai domeniului folosesc autentificarea încorporată. În modul de autentificare de bază cu acest domeniu, numele și parola sunt trimise prin rețea în text clar. Această autentificare este sigură numai dacă aplicațiile utilizează conexiuni Secure Sockets Layer (SSL). Modul Digest cu acest domeniu ( «În conformitate cu politica de domeniu") funcționează ca NTLM și certificat varianta de Client ( «certificat de client") funcționează numai cu conexiuni SSL.

În mod implicit, acest algoritm de control de acces după instalare ISA Server (Fig. 2 prezintă o versiune simplificată) împiedică accesul tuturor clienților interni la sistemele externe. Pentru fiecare solicitare de ieșire de serviciu Firewall Serviciul determină dacă există permisiunea explicită a accesului curent sau interdictiile pe fiecare dintre solicitate rapoarte, site-uri sau tipul de conținut. Aveți posibilitatea să atribuiți reguli speciale pentru site-urile și conținutul lor, ceea ce va determina care site-ul sau orice alt tip de conținut va fi disponibil în unii utilizatori. ISA Server interzice toate solicitările externe până când administratorul le rezolvă în mod explicit. Se verifică, de asemenea, toate pachetele care trec printr-un server proxy pentru o solicitare de interdicție explicită unele IP filtru de pachete. Serverul ISA nu utilizează niciun filtru implicit de blocare. De exemplu, sistemul extern nu poate primi răspunsuri de la serverul ISA la comanda ping, atâta timp cât managerul nu creează pachete IP-filtru corespunzător, în mod explicit permite protocolul pachetelor interne de control Message Protocol (ICMP), care foloseste comanda ping. Prin urmare, prima sarcină a administratorului de a oferi clienților acces la Internet va fi adăugat la lista de protocoale HTTP și HTTP permise (HTTPS).

Pentru a configura regulile și filtrele, puteți utiliza dosarele privind politica de acces și regulile de conținut, regulile protocolului și filtrele de pachete IP ale consolei ISA Management. Pentru a crea o regulă de utilizare a protocolului, faceți clic dreapta pe dosarul Reguli protocol, apoi faceți clic pe Regulă nouă pentru a porni Expertul pentru reguli noi. În urma instrucțiunilor asistentului, creați o regulă care permite utilizarea protocoalelor HTTP și HTTPS. În exemplul meu, am denumit această regulă Http Allow (rezoluție HTTP). Faceți clic pe Următorul, apoi pe Permiteți. În ecranul următor, trebuie să selectați Protocoalele HTTP și HTTPS din lista Protocoale selectate. În toate ecranele ulterioare, faceți clic pe Următorul pentru a accepta setările implicite. După ce expertul este închis, reporniți serviciile Firewall și Web Proxy selectând opțiunea Stop din meniul contextual al fiecărui serviciu (în folderul Monitoring \ Services) și selectând Start pentru a reporni serviciile.

Politicile de utilizare a protocoalelor și a politicilor de control al accesului

Ecranul 3. Conectarea la serverul proxy

Utilizarea serverului ISA ca firewall și server proxy va ajuta la protejarea rețelei de atacurile externe, permițându-vă să controlați accesul extern. În plus, serverul proxy vă permite să gestionați accesul clienților interni la Internet.

ISA Server Folders Management

Dosarul de monitorizare conține mai multe subdosare. Subfolderul Alerte stochează mesaje scurte și avertismente care apar în fișierul jurnal de servicii Firewall ca răspuns la anumite evenimente. Subfolderul Servicii conține informații despre rularea serviciilor și vă permite să le opriți și să le porniți. Dosarul de sesiuni atașat vă ajută să monitorizați activitatea curentă a serverului ISA. Un director Embedded Reports conține sarcini pentru crearea rapoartelor de către serverul ISA (de exemplu, rapoarte de utilizare a paginilor web) care pot fi executate într-un program.

Dosarul Computer conține o listă de computere pe care este instalat sistemul ISA și care sunt membri ai rețelelor împreună cu sistemul selectat.

Dosarul Politică de acces conține trei subfoldere: Regulile site-ului și ale conținutului, Regulile protocolului și Filtrele de pachete IP. Serverul ISA utilizează o combinație a acestor reguli pentru a oferi protecție la accesul la Internet.

Dosarul Configurare cache vă permite să configurați funcția de cache a serverului ISA (adică, ce conținut și cât timp ar trebui să fie stocat în memoria cache a serverului ISA). Dosarul Configurare de monitorizare vă permite să determinați ce acțiuni trebuie să efectueze ISA Server ca răspuns la un anumit eveniment (de exemplu, trimiteți un mesaj de poștă electronică administratorului în cazul în care un serviciu este oprit). Dosarul Extensii poate fi util pentru lucrul cu biblioteci dinamice care extind funcționalitatea serverului ISA (trebuie să utilizați SDK-ul ISA Server pentru a scrie astfel de biblioteci). Dosarul Configurare rețea configurează modul în care serverul ISA traversează cererile și modul în care ISA le redirecționează către alte servere proxy. Dosarul Configurare client conține setările pentru clientul de firewall client client ISA Firewall.

Ecranul 1. Consola de administrare ISA în modul avansat

Ecranul 4. Exemplu de jurnal pentru serverul ISA

Figura 1. Exemplu de rețea cu server ISA

Figura 2. Algoritmul de control al accesului simplificat

Articolul "Autentificarea accesului la Internet folosind serverul ISA" puteți discuta pe forum.