Un exemplu simplu de configurare a Remote-VPN pe Cisco ASA și un client pentru Mac OS Snow Leopard.

Astăzi, voi discuta pe scurt cum să configurați Cisco ASA pentru remote-vpn folosind ASDM. De asemenea, voi examina configurația mașinii client pentru configurarea VPN utilizând clientul VPN Cisco.

Cisco ASA, într-un caz simplu, utilizează două interfețe: în interiorul (interfața privită spre rețeaua locală) și în afara (interfața care privește spre Internet).

Deci, așa cum am menționat deja, vom folosi ASDM.

Vom configura IPSec VPN folosind wizzard.

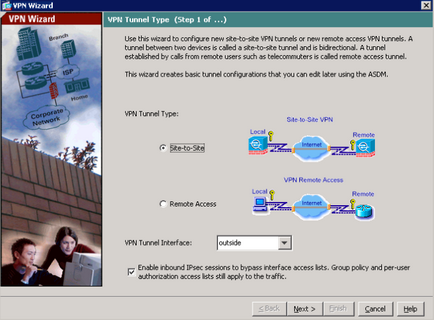

În meniul Wizzards, selectați IPSec VPN wizzard ..., care inițiază instrucțiunile pas cu pas privind crearea setărilor pentru VPN.

Alegem tipul de VPN de care avem nevoie, în cazul nostru este Remote-VPN (vom folosi conexiunea pentru angajatul mobil). Interfața tunelului VPN (aici alegem interfața la care vom fi conectați, din moment ce intenționăm să ne conectăm de pe Internet, deci alegem interfața - în exterior).

Tocmai bifăm caseta: Activați IPsec de intrare ....

Mergeți înainte (faceți clic pe Următorul).

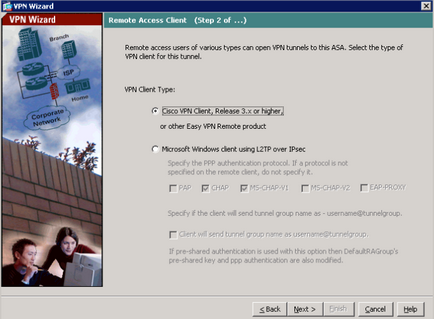

În continuare ni se oferă să alegeți tipul de client VPN. pentru că intenționăm să utilizăm Cisco VPN Client, apoi vom selecta unul necesar și vom merge mai departe.

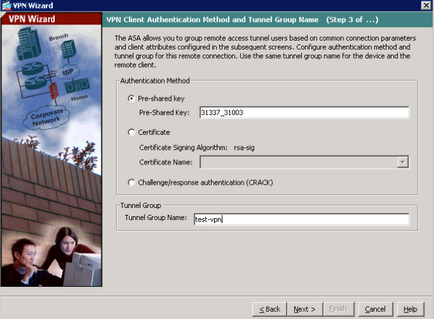

Apoi, trebuie să alegem o metodă de autentificare. Puteți utiliza cheia pre-distribuită, certificatele și provocarea / răspunsul.

Vom folosi cheia pre-partajată, așa că introduceți cheia dorită. De exemplu, 31337_31003. (vom avea nevoie de aceasta atunci când configuram clientul).

De asemenea, aici trebuie să specificăm numele grupului de tuneluri. De exemplu, test-vpn. (veți avea nevoie, de asemenea, la configurarea clientului). Trecem mai departe.

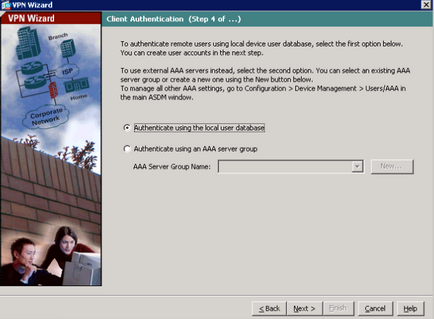

Acum trebuie să alegem unde se află utilizatorii noștri, avem două opțiuni:

1. local pe cisco asa

2. pe serverul AAA

Vom folosi prima opțiune. (Faceți clic pe Următorul).

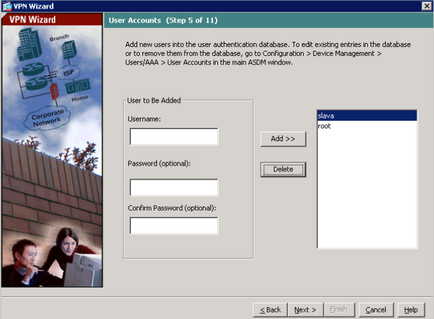

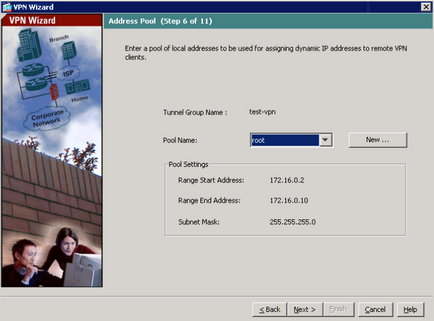

Acum trebuie să adăugăm utilizatorul care va fi utilizat pentru conexiunea VPN. Completați trei câmpuri, faceți clic pe Adăugare. Faceți clic pe Următorul.

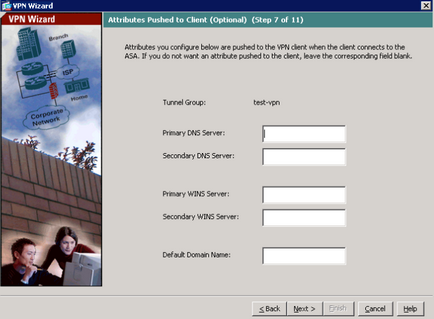

Acum trebuie să introduceți date suplimentare pentru client, cum ar fi serverul DNS, câștigurile serverului și numele de domeniu implicit. Introducem cerințele dvs. și continuăm.

Acum trebuie să configurați politica IKE (pentru a construi un tunel IPSec).

Vom lăsa totul în mod implicit (cine are nevoie de el - ne adaptăm la noi înșine), vom continua.

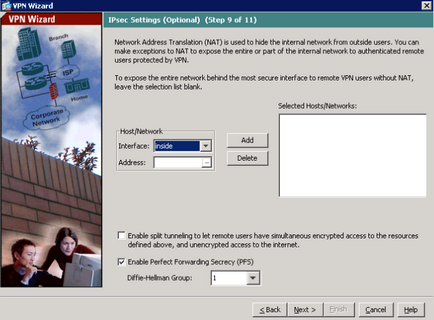

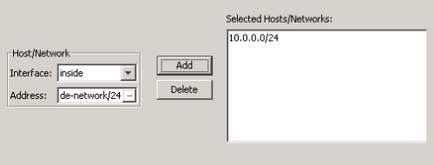

Puneți o bifurcă. Activează tunelul divizat ... de atunci Aceasta se face astfel încât pachetele trimise la rețelele pe care le-am alocat (în paragraful anterior) au trecut prin tunelul IPSec (adică criptate), iar restul (rețeaua locală pe client, accesul la Internet) au trecut fără criptare.

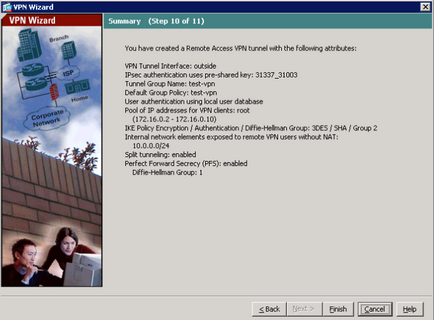

După ce faceți clic pe Următorul. Înainte de noi vedem setările de bază pe care le-am făcut. Verificăm dacă totul este corect, faceți clic pe Finalizare.

De asemenea, nu uitați să salvați configurația. În meniul File - Save Running Configuration to Flash.

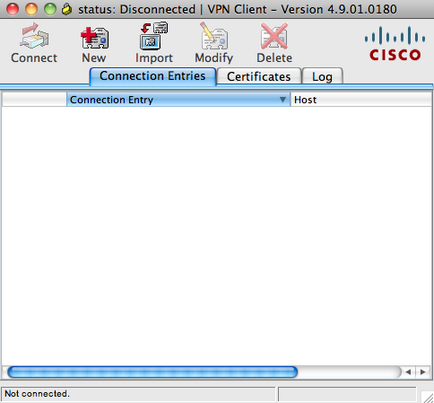

Acum continuați configurarea clientului VPN Cisco. Vom folosi versiunea Mac OSX (în general, nu diferă de versiunile * nix, windows).

Presupunem că avem deja un client VPN Cisco. Run.

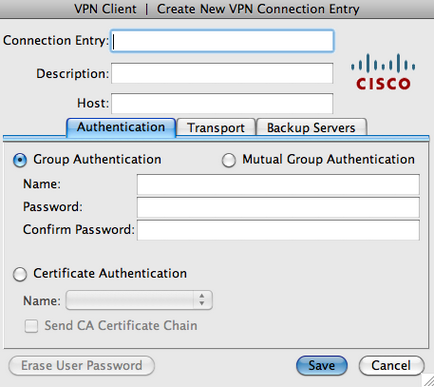

Intrare conexiune - numele conexiunii noastre (orice)

Descriere - descrierea conexiunii noastre (este posibil să nu se completeze)

Configurați autentificarea în grup (rețineți numele grupului și parola. Test-vpn / 31337_31003 respectiv). Salvăm.

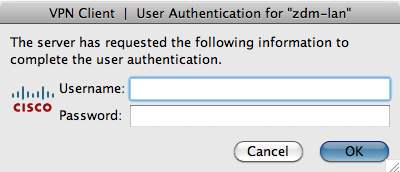

Acum încercăm să ne conectăm. Dacă totul este configurat corect, trebuie să vi se solicite să introduceți un nume de utilizator și o parolă (amintiți-vă, am creat-o când configurați ASA.). După introducerea datelor, ar trebui să vedeți o blocare pe linia opusă cu profilul dvs.

Ești gata să pleci!

Astăzi, voi discuta pe scurt cum să configurați Cisco ASA pentru remote-vpn folosind ASDM. De asemenea, voi examina configurația mașinii client pentru configurarea VPN utilizând clientul VPN Cisco.

Cisco ASA, într-un caz simplu, utilizează două interfețe: în interiorul (interfața privită spre rețeaua locală) și în afara (interfața care privește spre Internet).

Deci, așa cum am menționat deja, vom folosi ASDM.

Vom configura IPSec VPN folosind wizzard.

În meniul Wizzards, selectați IPSec VPN wizzard ..., care inițiază instrucțiunile pas cu pas privind crearea setărilor pentru VPN.

Alegem tipul de VPN de care avem nevoie, în cazul nostru este Remote-VPN (vom folosi conexiunea pentru angajatul mobil). Interfața tunelului VPN (aici alegem interfața la care vom fi conectați, din moment ce intenționăm să ne conectăm de pe Internet, deci alegem interfața - în exterior).

Tocmai bifăm caseta: Activați IPsec de intrare ....

Mergeți înainte (faceți clic pe Următorul).

În continuare ni se oferă să alegeți tipul de client VPN. pentru că intenționăm să utilizăm Cisco VPN Client, apoi vom selecta unul necesar și vom merge mai departe.

Apoi, trebuie să alegem o metodă de autentificare. Puteți utiliza cheia pre-distribuită. certificate. și provocare / răspuns.

Vom folosi cheia pre-distribuită. așa că introducem cheia pe care o dorim. De exemplu, 31337_31003. (vom avea nevoie de aceasta atunci când configuram clientul).

De asemenea, aici trebuie să specificăm numele grupului de tuneluri. De exemplu, test-vpn. (veți avea nevoie, de asemenea, la configurarea clientului). Trecem mai departe.

Acum trebuie să alegem unde se află utilizatorii noștri, avem două opțiuni:

- local pe cisco asa

- folosind AAA

Vom folosi prima opțiune. (Faceți clic pe Următorul).

Acum trebuie să adăugăm utilizatorul care va fi utilizat pentru conexiunea VPN. Completați trei câmpuri, faceți clic pe Adăugare. Faceți clic pe Următorul.

Acum trebuie să introduceți date suplimentare pentru client, cum ar fi serverul DNS, câștigurile serverului și numele de domeniu implicit. Introducem cerințele dvs. și continuăm.

Acum trebuie să configurați politica IKE (pentru a construi un tunel IPSec).

Vom lăsa totul în mod implicit (cine are nevoie de el - ne adaptăm la noi înșine), vom continua.

Puneți o bifurcă. Activează tunelul divizat ... de atunci Aceasta se face astfel încât pachetele trimise la rețelele pe care le-am alocat (în paragraful anterior) au trecut prin tunelul IPSec (adică criptate), iar restul (rețeaua locală pe client, accesul la Internet) au trecut fără criptare.

După ce faceți clic pe Următorul. Înainte de noi vedem setările de bază pe care le-am făcut. Verificăm dacă totul este corect, faceți clic pe Finalizare.

De asemenea, nu uitați să salvați configurația. În meniul File - Save Running Configuration to Flash.

Acum continuați configurarea clientului VPN Cisco. Vom folosi versiunea Mac OSX (în general, nu diferă de versiunile * nix, windows).

Presupunem că avem deja un client VPN Cisco. Run.

Intrare conexiune - numele conexiunii noastre (orice)

Descriere - descrierea conexiunii noastre (este posibil să nu se completeze)

Configurați autentificarea în grup (rețineți numele grupului și parola. Test-vpn / 31337_31003 respectiv). Salvăm.

Acum încercăm să ne conectăm. Dacă totul este configurat corect, ar trebui să vi se solicite să introduceți un nume de utilizator și o parolă (amintiți-vă, am creat-o când configurați ASA). După introducerea datelor, ar trebui să vedeți o blocare pe linia opusă cu profilul dvs.

Ești gata să pleci!