Probabil ca majoritatea dintre voi la locul de muncă merge la Internet printr-un proxy al companiei. În principiu, acest lucru nu provoacă nici o problemă, dar dacă

în acest caz, poate apărea o problemă. Faptul că unele programe nu se poate lucra cu sistemul de autentificare NT-shnoy printr-un proxy.

Această problemă nu se produce în mod frecvent, și dacă utilizați orice software specific sau nu. Și chiar și atunci, este necesar să se actualizeze software-ul, problema poate să dispară. Dacă actualizarea nu funcționează, iar muncitorii folosit un software alternative nu, utilizați Cntlm - alegerea ta.

instalarea Cntlm

Cntlm - acesta este modul în care ar trebui să fie clar, NTLM / NTLM sesiune de răspuns / NTLMv2 proxy HTTP, care permite programe și servicii fără sprijinul protocolului NTML pentru a comunica cu lumea exterioară prin intermediul proxy corporative existente.

Sau în conformitate cu documentația oficială (cntlm_manual.pdf fișier disponibil după instalare în directorul rădăcină Cntlm):

cntlm - autentificării HTTP (S) proxy cu TCP / IP tunneling și accelerație

Pe pagina de proiect la sourceforge.net, puteți descărca ambele versiuni pentru Windows (media fișier binar exe și fișierul zip) și pentru sistemele * nix (pachete prezentate rpm, deb și bz2 și arhive gz). Așa cum am Cntlm setat pe Windows, atunci partea din text va fi ușor lipsit de relevanță în raport cu aceeași Linux'u (de exemplu, moduri diferite și diferite fișiere de configurare extensii), dar cele mai multe dintre momentele și ideea generală a lucrării nu va diferi Cntlm.

Setare proxy

Ca un exemplu, voi invie Git Bash versiune veche - setați-l să lucreze printr-un proxy.

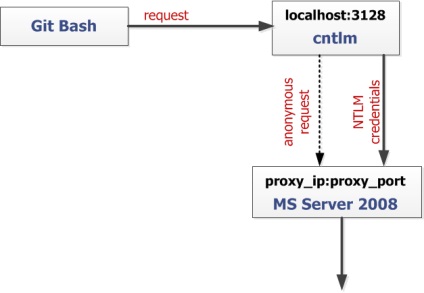

Deci, după o instalare de succes, sistemul va fi un nou serviciu de sistem „Cntlm autentificare proxy“ nu a început încă, dar startuemy automat. Pentru diagrama din figura de mai jos este complet câștigat, trebuie să completați corect în fișierul de configurare .ini (am este în directorul „C: \ Program Files \ Cntlm“).

Luați în considerare opțiunile de fișier cntlm.ini

În manualul de referință oficial au ajutorul tuturor steaguri. Și te sfătuiesc să-l citiți. De asemenea, este în valoare de a lua o privire la link-urile de la sfârșitul postului. Dar să ne uităm la parametrii necesari pentru funcționarea serviciului.

- Numele de utilizator și domeniu. nimic fantezie, doar parola de domeniu sau parola pe un proxy de lucru și un domeniu de lucru

În cazul în care nu este clar ce se utilizează tipul de protocol NTML, există o opțiune „de detectare a NTML dialect“, care va permite lansarea opredeleit setărilor existente. Pentru a porni, executați cntlm.exe cu tastele:

- -M - doar o opțiune „de detectare a NTML dialect“

- -I - parola opțională de intrare interactivă și ar trebui să fie executați din consola, și valorile cu parole în fișierul de configurare sau de specificat în linia de comandă sunt ignorate.

Acest lucru înseamnă că proxy-ul utilizează protocolul NTLMv2.

Există o altă opțiune a unui hash al parolei. Acest lucru ar trebui să cauzeze cntlm.exe cu tastele:

După comanda

și introduceți parola, programul va afișa pe consola ceva de genul:

Va copia numai necesare în hash fișierul .ini.

Proxy - Aceasta ar trebui să includă munca printr-un proxy și se execută în format proxy_ip: proxy_port. Puteți specifica mai multe proxy-uri și ciclu va cntlm prin toate acestea, până când, până când găsește locul de muncă.

NoProxy - atunci când doriți să excludă din schema cu cntlm, acestea trebuie adăugate aici, separate prin virgulă (puteți utiliza * și ca surogat de caractere ().) Substituții Pentru unele resurse. De exemplu:

NoProxy localhost, 127.0.0. *, 10. *, 192.168. *

NoProxy localhost, 127.0.0. *, 10. *, 192.168. *, 172.16., .yourcompany.com, * .another.company.ua

Asculta - portul care va asculta cntlm și cine va bate toate programele sunt configurate să lucreze prin cntlm. Puteți lăsa implicit 3128. Aceasta este, proxy-ul va fi acum localhost: 3128.

Această opțiune este delicată și mediocritate eu nu recomand să se schimbe valorile stocate în memoria implicită dacă nu a avut nici un succes cu proxy-mamă AUTH și a încercat autodetectia magie (-M) și toate valorile posibile pentru opțiunea Auth (-a). Amintiți-vă că fiecare combinație hash NT / LM necesită diferite steaguri. Această opțiune este un fel de „comandă manuală“ complet și va trebui să se ocupe singur.

Serviciul cntlm de lucru

Deci, sunt setate toate opțiunile, puteți reporni serviciul, și să încerce să lucreze cu programe personalizate. schemă simplificată de lucru cu un proxy folosind cntlm arata ca acest lucru:

Figura arată în mod clar că are loc serviciul cntlm - rolul său în redirecționarea cererilor din programele către server. După primirea cererii (cerere) de la client (Git Bash), cntlm prima interogare este încercarea de a obține acces anonim (cerere anonim). În cazul în care nu trece, următoarea interogare a datelor de autentificare (acreditări NTLM).

În afară de cele menționate mai sus, cntlm oferă mai multe caracteristici care nu sunt menționate aici:

- TCP transparent / tunelare IP (TCP transparent / IP port forwarding (tunelelor))

- suport interfata SOCKS5

Și alte caracteristici, care pot fi citite din manualul și ajutor.

Astfel, dacă înainte de configurația proxy a fost: proxy_ip: proxy_port. acum se va schimba pentru program: localhost: 3128 (în cazul în care portul nu este schimbat). De exemplu, astfel încât să puteți modifica setările din Git Bash:

Sau, în cazul consolei linux'oy clasice:

De altfel, pentru cei care au uitat, aici astfel încât să puteți încetini și executați consola de serviciu: