Primul lucru care vine în minte la menționarea VPN, - este anonimatul și securitatea datelor transmise. Este într-adevăr? Să recunoaștem.

Când aveți nevoie pentru a accesa rețeaua corporativă în siguranță, transfer de informații sensibile prin canale nesigure, ascunde traficul de ochii atenți ai furnizorului, pentru a ascunde locația lor reală în timpul oricărei acțiuni nu este în întregime legitim (sau nu legal), de obicei, se recurge la o rețea VPN . Dar, indiferent dacă sunt sau nu se bazează orbește pe VPN, punând în joc securitatea datelor lor și propria lor siguranță? Categoric - nu. De ce? Să investigheze.

VPN, avem nevoie de tine!

rețea privată virtuală, sau un VPN, - nume generic pentru tehnologii care furnizează una sau mai multe conexiuni de rețea (rețele logice) pe partea de sus a unei alte rețele, cum ar fi Internetul. În ciuda faptului că comunicarea poate fi pusă în aplicare prin intermediul rețelelor publice cu un nivel necunoscut de încredere, încredere în rețeaua logică creată nu depinde de nivelul de încredere la rețelele de bază prin utilizarea criptografiei (criptare, autentificare, infrastructura de chei publice, facilități pentru a vă proteja împotriva repetării și a schimbărilor transmise prin rețeaua de comunicații logice). După cum puteți vedea, în teorie, toate roz și senină, în practică, toate ușor diferite. În acest articol ne vom uita la două puncte principale care trebuie să fie luate în considerare prin utilizarea VPN.

Scurgere VPN-trafic

scaunul de probleme

Aceste protocoale de coexistență înseamnă că, atunci când un client suportă atât stiva va interacționa cu un alt sistem, prezența înregistrărilor A și va avea o AAAA influență asupra a ceea ce protocol este folosit pentru a comunica cu sistemul.

VPN și stiva de protocol dublu

Principala cauză a problemei constă în faptul că, deși IPv4 și IPv6 - două protocoale diferite care sunt incompatibile unele cu altele, acestea sunt strâns utilizate în Domain Name System. Astfel, pentru un sistem care suportă atât stiva de protocol, este imposibil de a oferi o conexiune sigură la un alt sistem, fără securitate de ambele protocoale (IPv6 și IPv4).

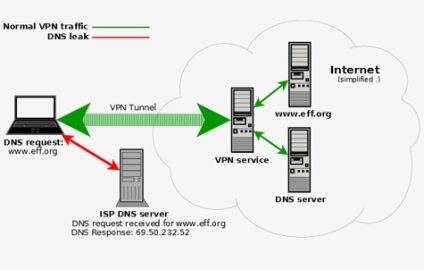

Legitim script scurgere VPN-trafic

Luați în considerare o gazdă care suportă atât stiva de protocol utilizează VPN-client (funcționează numai cu IPv4-trafic) pentru conectarea la o rețea VPN-server și este conectat la o rețea dual-stack. În cazul în care o anumită aplicație de pe gazdă pentru a interacționa cu o unitate dual-stivuite, clientul solicită, de obicei, și A, și DNS-AAAA-intrare. În calitate de gazdă suportă ambele protocoale, iar nodul de la distanță va avea ambele tipuri de DNS-înregistrări (A și AAAA), unul dintre scenariile posibile vor utiliza pentru comunicarea între ele IPv6 protocol. Și, ca VPN-client nu suportă a șasea versiune a protocolului, IPv6-trafic nu vor fi trimise prin VPN-conexiunea, și vor fi trimise în text clar în întreaga rețea.

Un astfel de scenariu pune în pericol datele valoroase transmise în clar, în timp ce noi credem că acestea sunt transmise în siguranță, prin intermediul VPN-conexiune. În acest caz particular, scurgere VPN-trafic este un efect secundar al folosind software-ul care nu acceptă IPv6, rețeaua (și gazdă), întreținerea (EA) ambele protocoale.

cauzele Intenționat scurgere VPN-trafic

Un atacator poate provoca în mod deliberat de conectivitate IPv6 pe computerul victimei, trimiterea de mesaje false ICMPv6 Router Publicitate. Aceste pachete pot fi trimise prin utilizarea unor instrumente, cum ar fi rtadvd. Setul de instrumente IPv6 SI6 Networks sau THC-IPv6. Odată ce conexiunea este stabilită pe protocolul IPv6, „chat“ cu un sistem de susținere atât stiva de protocol poate avea ca rezultat, așa cum sa discutat mai sus, în scurgerea VPN-trafic.

Cu toate că acest atac poate fi destul de productiv (din cauza numărului tot mai mare de site-uri care suportă IPv6), aceasta va duce la o deviere a traficului, numai atunci când receptorul suportă ambele versiuni de IP. Cu toate acestea, atacatorul nu va fi dificil de a provoca deviere a traficului și pentru orice destinatar (dual-stivuite sau nu). Trimiterea de mesaje false care conțin Router Publicitate RDNSS-opțiune adecvată, un atacator poate pretinde că recursiv DNS-server local, și apoi să dețină DNS-spoofing pentru a pune în aplicare atac om-in-the-middle și intercepta traficul corespunzător. La fel ca în cazul precedent, instrumente, cum ar fi SI6-Toolkit și THC-IPv6, poate manivela cu ușurință un truc.

sfaturi utile

Nu contează dacă traficul nu este destinat pentru ochii indiscreti, pentru a primi în clar în rețea. Cum vă securizați în astfel de situații? Iată câteva rețete:

- În cazul în care VPN-client este configurat pentru a trimite tot traficul prin IPv4-VPN-conexiune, atunci:

- În cazul în care IPv6 VPN-client nu este acceptată - dezactivați suportul pentru a sasea versiune a protocolului IP pe toate interfețele de rețea. Astfel, aplicațiile care rulează pe calculator, nu există nici o altă alegere, ci de a utiliza IPv4;

- În cazul în care IPv6 este acceptat - să se asigure că traficul întregului IPv6 este, de asemenea, trimise prin intermediul VPN.

- Pentru a evita devierea traficului, în cazul în care VPN-conexiune cad brusc și toate pachetele sunt trimise prin gateway-ul implicit, puteți:

- forțat pentru a obține tot traficul trece prin VPN

- VPNetMon folosesc utilitate. care monitorizează starea conexiunii VPN, și odată ce acesta este pierdut, închideți imediat utilizator aplicațiile definite (de exemplu, clienți BitTorrent, browsere web, scanere);

- sau utilitate VPNCheck. care, în funcție de alegerea utilizatorului poate fi fie dezactiva complet placa de rețea, sau doar pentru a finaliza aceste aplicații.

- Verificați dacă mașina este vulnerabil la scurgeri de DNS-trafic pe site-ul web. și apoi se aplică sfaturi cu privire la modul fix o scurgere, descrisă aici.

Descifrarea VPN-trafic

Chiar dacă ați configurat totul corect și VPN-trafic nu este scurgeri la rețea în clar - acest lucru nu este un motiv să se relaxeze. Ideea este că, dacă cineva intercepteaza datele criptate transmise prin intermediul VPN-conexiunea, acesta va fi capabil să le decripteze. Mai mult decât atât, nu are nici un efect, o parolă complexă sau simplă. Dacă utilizați VPN-conexiune bazată pe protocolul PPTP, cu încredere absolută putem spune că tot traficul criptat interceptat poate fi decriptat.

călcâiul lui Ahile

Când VPN-conexiuni bazate pe protocolul PPTP (punct-la-punct Protocol de tunel) autentificarea utilizatorului se face prin protocolul MS-CHAPv2 dezvoltat la Microsoft. În ciuda faptului că MS-CHAPv2 este învechită și foarte des obiectul unor critici, acesta continuă să folosească în mod activ. Pentru a trimite-l în cele din urmă la lada de gunoi a istoriei, a fost nevoie de un cercetător bine-cunoscut Moxie Marlinspike, care la conferința douăzecilea DEF CON a raportat că obiectivul este atins - protocolul de cracare. Trebuie să spun că securitatea acestui protocol este încurcat mai devreme, dar atât de mult timp pentru a utiliza MS-CHAPv2, posibil datorită faptului că mulți cercetători au concentrat doar pe vulnerabilitatea la atacuri de dicționar. Limitări ale studiului și un număr mare de clienți susținute, suport nativ pentru sistemele de operare - toate acestea asigură protocol MS-CHAPv2 pe scară largă. Pentru noi, problema constă în faptul că MS-CHAPv2 este utilizat în protocolul PPTP, care este utilizat de mai multe VPN-servicii (de exemplu, o astfel de mare, ca un anonim VPN-serviciu IPredator și VPN The Pirate Bay).

protocol MS-CHAPv2

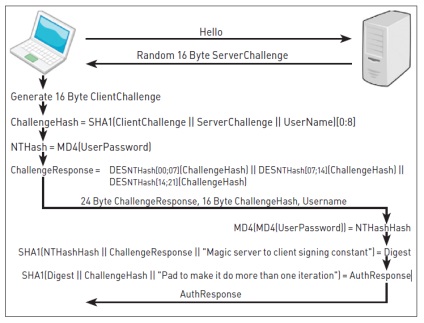

După cum sa menționat deja, MSCHAPv2 este utilizată pentru autentificarea utilizatorilor. Aceasta are loc în mai multe etape:

- clientul trimite o solicitare de autentificare la server, deschis care trece datele de autentificare;

- serverul returnează un răspuns aleatoriu 16-byte (Authenticator Challenge);

- client generează un PAC 16-byte (Peer autentificator Challenge - egal cu răspunsul de autentificare);

- Client integrează PAC, răspunsul server și numele de utilizator într-o singură linie;

- eliminate din șirul rezultat al algoritmului hash de 8 octeți de SHA-1 și trimis la server;

- serverul preia de la hash baza de date a clientului și descifrează răspunde;

- în cazul în care rezultatul decriptare coincide cu răspunsul inițial, toate OK, și vice-versa;

- serverul ulterior PAC ia clientului și pe baza hash generează 20-byte AR (Authenticator de răspuns - răspuns de autentificare), acesta trece la client;

- Clienți face aceeași operație și compară răspunsul AR a primit de la server;

- Dacă totul se potrivește, clientul autentifică server. Figura prezintă o diagramă grafică a protocolului.

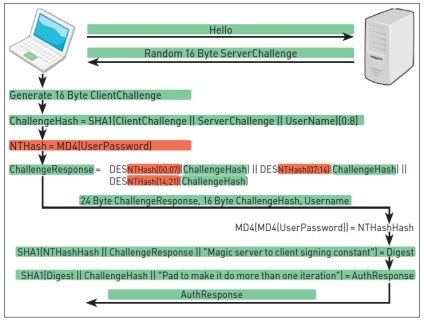

La prima vedere, protocolul pare prea dificil - o mulțime de hash, criptare, provocare aleatoare. De fapt, totul nu este atât de dificil. Dacă te uiți atent, veți observa că în toate protocolul nu este cunoscut, doar un singur lucru - MD4-hash parola unui utilizator pe baza cărora trei DES-cheie construit. Parametrii rămași sau transmise în clar, sau pot fi obținute de la care a transmis în clar.

Din moment ce sunt cunoscute aproape toți parametrii, nu le putem lua în considerare, și se va opri atenția asupra faptului că nu se cunoaște, și de a afla ce ne dă.

Deci, ce avem: o parolă necunoscut, necunoscut MD4-hash a parolei, necriptate cunoscute și cunoscute criptată a mesajului. La o inspecție mai atentă, puteți vedea că parola utilizatorului nu este important, dar este hash important, deoarece acesta a fost verificat pe server. Astfel, pentru autentificarea cu succes a numelui de utilizator și pentru a decripta traficul trebuie să știm doar un hash al parolei lor.

Având traficul interceptate, puteți încerca să-l descifreze. Există mai multe instrumente (de exemplu, asleap), care vă permit să ridice parola utilizatorului printr-un atac de dicționar. Dezavantajul acestor instrumente este că acestea nu oferă o garanție absolută a rezultatelor, iar succesul depinde de dicționarului selectat. Selectați forța brută simplu parola nu este foarte eficient - de exemplu, în cazul riseup.net serviciului PPTP VPN, care forțează parolele la 21 de caractere, este necesar să se atingă 96 de variante de caractere pentru fiecare dintre cele 21 de caractere lungime. Acest lucru duce la o 96 ^ 21 variante care puțin mai mult de 2 ^ 138. Cu alte cuvinte, este necesar pentru a ridica tasta 138-biți. Într-o situație, atunci când lungimea parolei nu este cunoscută, are sens pentru a alege MD4-hash a parolei. Având în vedere că lungimea sa este de 128 de biți, vom obține 2 ^ 128 - posibilitati in acest moment este pur și simplu imposibil de calculat.

Divide et impera

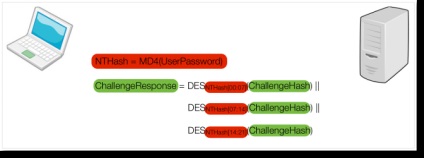

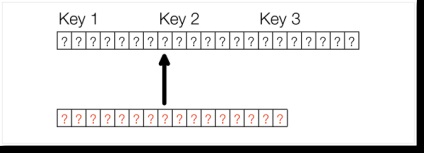

parola MD4-hash este folosit ca intrare pentru cele trei DES-operații. DES-chei au o lungime de 7 octeți, astfel încât fiecare operațiune utilizează DES-7-byte fragment MD4-hash. Toate acestea lasă loc pentru o divizare atac clasic și cuceri. În loc complet Brutus MD4-hash (care, după cum vă amintiți, 2 ^ 128 posibilitati), putem selecta în unele părți din 7 octeți. Deoarece există trei DES-operare și fiecare DES-operare complet independent de celălalt, dă complexitatea generală a selecției egal cu 56 ^ + 2 2 ^ 56 + 2 ^ 56 sau 2 ^ 57,59. Este deja mult mai bine decât 2 ^ 138 ^ 2 și 128, dar încă prea multe opțiuni. Cu toate că, după cum ați putut vedea în aceste calcule eroare furișat. Algoritmul folosește trei DES-cheie, fiecare dimensiune de 7 octeți, adică în total 21 de octeți. Aceste chei sunt preluate din MD4-hash parola cu o lungime de 16 octeți.

Dezinsituționalizare cheie trei 7-octet

Acest lucru nu este suficient pentru construirea unei 5-octet al treilea-DES-cheie. În Microsoft a rezolvat această problemă, pur și simplu, fără menajamente completați octeții care lipsesc sunt zero-uri și reducând efectiv eficiența a treia cheie a celor doi octeți.

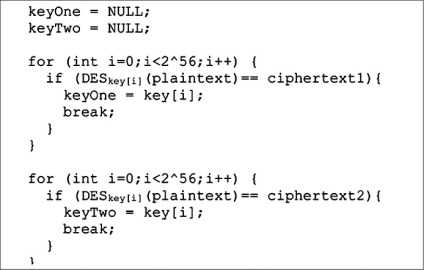

Ca a treia cheie este lungimea efectivă a doar doi biți, adică 2 ^ 16 opțiuni, selecția sa ia o chestiune de secunde, dovedind eficacitatea decalajului de atac și de a cuceri. Deci, putem presupune că ultimii doi octeți de hash sunt cunoscute, rămâne de a alege restul de 14 este de asemenea împărțit în două părți de 7 biți, avem numărul total de opțiuni de sortare a 2 ^ 56 + 2 ^ 56 = 2 ^ 57. Încă prea multe, dar mult mai bine. Observați că operațiunile rămase DES-cripta același text, dar folosind chei diferite. Puteți înregistra algoritm Robin, după cum urmează:

Dar, din moment ce textul este criptat cu unul și același lucru, este înțelept să facă acest lucru:

Asta este, vom obține 2 ^ 56 chei pentru a parcurge opțiunile. Acest lucru înseamnă că securitatea SM-CHAPv2 poate fi redusă la rezistența DES-criptare.

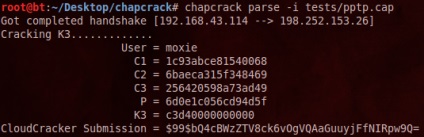

Pentru automatizarea lucrului cu serviciul și procesarea traficului interceptat Moxie prevăzute în acces deschis instrumentul chapcrack. Analizează traficul de rețea capturat, căutând MS-CHAPv2 handshake'i. Pentru fiecare găsit „strângere de mână“, se afișează numele de utilizator cunoscut plaintext- și ciphertext sunt două hacks cunoscute treia DES-cheie. În plus, acesta generează un simbol pentru CloudCracker, care codifică trei parametri necesari pentru a deservi cheile rămase sunt hacked.

CloudCracker Chapcrack

În cazul în care aveți nevoie pentru a sparge DES-cheile de la un trafic de utilizator interceptate, este un pas mic cu instrucțiuni pas.

Pentru mici, din păcate, taxa de serviciu CloudCracker. Din fericire pentru a rupe cheia va trebui să plătească nu atât de mult - doar 20 de dolari.

Ce să fac?

Deși Microsoft și scrie pe site-ul său web care nu are în prezent nici o informație cu privire la atacurile active care utilizează chapcrack, și consecințele unor astfel de atacuri pentru platformele de consum, dar aceasta nu înseamnă că totul este în ordine. Moxie recomandă tuturor utilizatorilor, și furnizorii de soluții PPTP VPN pentru a începe migrarea la alte VPN-protocol. Un PPTP-trafic conta necriptat. După cum puteți vedea, există o altă situație, atunci când o rețea VPN ne poate lua în serios.

concluzie

Sa întâmplat ca VPN-ul este asociat cu anonimatul și de securitate. Oamenii au recurs la utilizarea VPN, atunci când doresc să se ascundă traficul de la furnizorul de ochi vigilent, pentru a înlocui poziția lor geografică reală și așa mai departe. De fapt, se pare că traficul poate „scurgere“ în rețea în clar, și, dacă nu în aer liber, traficul criptat poate descifra rapid. Toate acestea ne amintește încă o dată că nu ne putem baza orbește pe promisiuni mari de securitate complete și anonimatul. Așa cum se spune, încredere dar verifică. Deci, să fie în gardă și urmăriți, astfel încât VPN-conexiune a fost cu adevărat sigură și anonim.

Arată acest articol unui prieten: