Zona Bazat Firewall (ZFW) - o nouă direcție pe care rulează sistemul de operare routere Cisco IOS pentru a configura regulile de acces între rețele. Înainte de apariția acestei tehnologii, traficul este filtrat folosind ACL ACL și inspecția dinamică a traficului Context-Based Access Control (CBAC). Și CBAC'a ACL și reguli sunt aplicate direct interfețele fizice, care, în multe cazuri, nu contribuie la scalabilitatea și flexibilitatea soluției. Tot traficul care trece prin interfața care a primit aceeași politică de control. Acest model de configurare limitează granularitatea politicii firewall-ului și a politicii corecte confuze aplicație firewall, în special în scenarii în care ar trebui aplicate politica de firewall între mai multe interfețe.

Zona Bazat Firewall modifică interfața de configurare a firewall-ului a modelului vechi de la un model mai flexibil, mai cuprinzătoare, bazată pe zone de securitate.

Zona de siguranță este format dintr-un set de interfețe care trebuie să aibă aceeași politică de securitate a rețelei sau, cu alte cuvinte, același nivel de încredere. După aceea sunt stabilite toate regulile pentru interacțiunile dintre zonele. Această abordare face mai ușor de configurat reguli firewall. În plus față de Firewall Politica Zona bazată pe utilizarea Cisco Politica lingvistică (CPL), care permite o mai mare flexibilitate decât în versiunile anterioare ale firewall-ului, configurați reguli pentru a filtra traficul.

Zona stabilește securitatea frontierelor rețelei. Acesta definește zona de frontieră, în cazul în care traficul este supusă unor restricții din partea politicii, de îndată ce se duce la o altă zonă a rețelei.

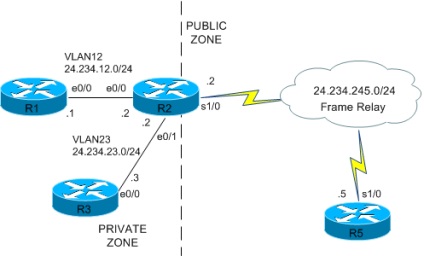

În figură, puteți vedea trei zone de securitate atribuite la diferite interfețe ale router-ului:

Când doriți să aplicați politica traficul care trece între zone, trebuie să vă amintiți o regulă importantă: politica aplicată la o pereche de zone (zona perechi). În același timp, o pereche de zone nu este aceeași cu cea. Prima zonă este numită o sursă de zonă pereche (zona sursă), o a doua zonă de destinație (zona de destinație). Atunci când se aplică o politică de la perechea zonală firewall, se aplică pentru traficul care „ruleaza“ din zona sursă în zona de destinație.

Normele de aplicare a ZBF

Interfețele de rețea ale router-ului, care deține zonele sunt supuse unui set de reguli care guvernează comportamentul interfeței cu fluxurile de trafic între aceste interfețe:- Înainte de interfețe pot fi atribuite în zona de securitate, acestea din urmă trebuie să fie configurat.

- Orice interfață poate fi atribuită numai într-o zonă de securitate.

- Orice zonă poate aparține uneia sau mai multor interfețe

- În zona prestabilită, tot traficul este permis

- Între politica de zonă prestabilită - neagă orice orice

- Trafic router destinat sau generat este activată în mod implicit

- Traficul nu poate curge între interfață, care aparține zonei, precum și orice interfață care nu aparține nici o zonă. Cu alte cuvinte, în cazul în care una dintre interfețele aparțin nici o zonă, celălalt nu este - traficul este interzis

- Interfețele care nu sunt atribuite zonelor funcționeze ca porturile router clasice și s-ar putea folosi în continuare CBAC.

- Crearea unei zone

- Creați o pereche de zone

- Definiți clase (clasa-hartă), de trafic pentru care politica de firewall

- Definirea politicii de firewall care specifică ce acțiuni vor fi aplicate traficului

- Se aplică o politică de firewall pentru perechea zonală

- Adăugați interfețe la o zonă

Crea zone și perechile de zone

Zonele sunt create prin intermediul comenzii de securitate zonei

Zone pereche sunt create folosind comanda

zona pereche sursă NUME de securitate din-zona de destinație TO-ZONE

Definiția claselor de trafic

De exemplu, luați în considerare următoarea clasă harta

HTTP-trafic ar trebui să îndeplinească primul protocol de meci http. pentru a se asigura că traficul HTTP pentru inspecție. În cazul în care liniile din schimbul de card de clasă, traficul HTTP cade sub protocolul TCP meci și acest trafic va fi clasificat ca traficul TCP vor fi inspectate în conformitate cu posibilitățile motorului de inspecție TCP.

Lista de protocoale suportate, la fel ca și tehnologia CBAC. Cu toate acestea, spre deosebire de clasic clasa-hartă când introduceți protocolul meci de comandă. nu includeți proces nbar - mai degrabă protocolul pentru inspecție va fi ales atunci când harta politică va fi aplicată pe perechea de bandă

Definiția politicilor de firewall

- Picătură - traficul este manipulat prin această acțiune orbește aruncat și nicio notificare este trimisă la gazda de la distanță. Spre deosebire de listele de acces clasice (ACL), atunci când a trimis ICMP gazdă inaccesibilă. În momentul de față, nu există nici o modalitate de a schimba comportamentul de acțiune picătură.

În plus față de cele de mai sus, fiecare carte are o clasă de ascuns politică de clasă implicită, care este configurat pentru „drop“ de acțiune (similar cu linia neagă orice orice orice listă de acces). - Pass - Treci traficul nu include inspecția de protocol. Această acțiune permite router-ului pentru a redirecționa traficul de la o zonă la alta, nici nu a E monitorizează conexiunile sau sesiuni. Această acțiune permite traficul să treacă într-o singură direcție. Pentru a reveni de trafic pentru a trece în direcția opusă, trebuie să existe o politică adecvată pentru el. Această acțiune este utilă pentru protocoale, cum ar fi IPSec ESP, IPSec AH, ISAKMP, și alte protocoale în mod inerent sigure, cu un comportament previzibil.

- Controlați - Include inspecție pentru trafic dinamic, care trece din zona sursă la o zonă de receptor și permite în mod automat de trafic invers, chiar și pentru protocoale complexe, cum ar fi H323. De exemplu, în cazul în care traficul de pe Internet la zona Zona privată, router-ul păstrează informații despre conexiunile sau sesiunile pentru trafic TCP și UDP. Prin urmare, router-ul rezolvă traficul de retur din Internet zone de zonă privată și solicitările din compușii în Internet privat.

ZBF oferă opțiuni de logare pentru trafic care sunt aruncate sau inspectată.

politici de firewall Application

Aplicație politici de firewall create puse în aplicare echipa politica de servicii. Prin aceasta ne leagă politica hartă pentru o pereche de zone specifice într-o singură direcție.

Pentru cele două zone se pot aplica politica de un singur serviciu într-o singură direcție și, respectiv, una în direcția opusă. Dacă acțiunea este definită ca traficul să inspecteze. cererile vor fi controlate în așa fel încât răspunsurile la aceste întrebări vor fi rezolvate în direcția opusă. Dacă acțiunea este definit ca un trafic de trecere, atunci nimic nu va fi monitorizat și răspunsurile la acest trafic nu va avea loc (în cazul în care nu este permisă între domeniile de politică în direcția opusă).

Politica router auto-zone

Politica care poate fi aplicată în ceea ce privește zonele de auto-router au unele limitări.

În primul rând, o inspecție dinamică a traficului, care este generat de router-ul în sine, este limitat la TCP protocoale, UDP, ICMP, si H323. Protocoalele de inspecție la stratul de aplicație (HTTP, Telnet și așa mai departe.) nu este acceptat.

În al doilea rând, restricția privind numărul de sesiuni și a benzii, de asemenea, nu poate fi configurată. Dacă utilizați, de exemplu, protocoale de rutare OSPF, The EIGRP, acestea trebuie să fie autorizate în mod explicit - ca Inspecția acestor protocoale nu sunt acceptate.

Adăugarea de interfețe de zonă firewall

Interfețele sunt adăugate la echipa de securitate zona membre ale zonei în setările de interfață router.

exemplu:

Configurare Exemplu ZBF

Acum vine partea cea mai interesanta, la tonul. Luați în considerare următoarea topologie.

Pe partea stângă a router-ului R2 este rețeaua internă de la un server HTTP, dreptul de acces la Internet. În această configurație simplă, vom folosi doar două zone. Una pentru rețeaua noastră internă (private), și un altul pentru exterior (public). Vom crea o clasă pentru toate TCP și UDP de trafic, care va utiliza politica de inspecție.

Interfețe Ethernet0 / 0 și Ethernet0 / 1 a plasat în zona privată și serial1 / 0.1 zonă de interfață publică. Intre zonele PUBCLIC private și de a inspecta toate TCP trafic și UDP. Inspecția traficului ICMP nu se realizează. Configurarea de rutare dinamică este omis precum și configurația alte routere, ca în acest exemplu nu este esențial.

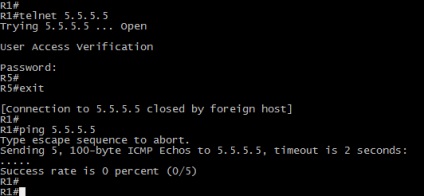

ZBF verifica funcționarea pe R2 și să execute telnet și ping la router R5 la router R1

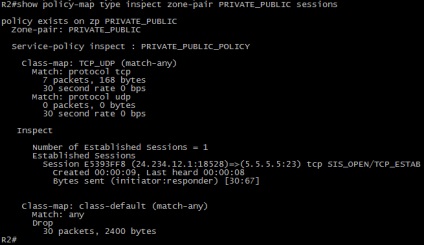

Vedem că nu am avut probleme de a crea conexiunea TCP prin intermediul router-R2, dar nu trece traficul ICMP. Arată Echipa de tip politică hartă a inspecta zona pereche arată statisticile de ZBF în timp real.

Puteți vedea, de asemenea, sesiunea curentă stabilită printr-un router. De exemplu, în derivarea de mai sus vezi stabilită conexiunea TCP TELNET pentru R1 în stronțiu R5. Deoarece traficul ICMP nu ne-am clasificat. el devine în mod implicit intră în clasa de clasă implicită și aruncat.

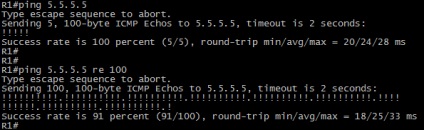

Efectuarea de inspecție a traficului ICMP, dar restricționează mișcarea acesteia între zonele private și publice, la o rată de 8K.

Încercați o comandă ping la router R1 la R5 de stronțiu

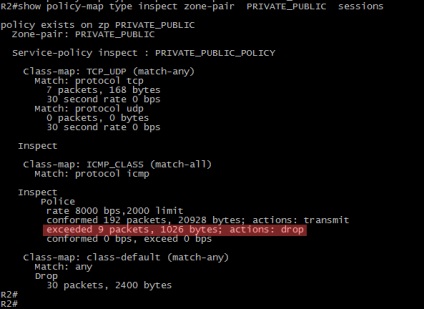

Vedem că, atunci când trimiterea de pachete de 100, 9 dintre ele au fost otprosheny pe R2 - sunt pachete care nu au ajuns în această bandă. Executați comanda arată din nou tip de politică hartă a inspecta zona pereche sesiuni PRIVATE_PUBLIC la R2:

Aici vedem cum opri noastră pentru traficul ICMP. În cele 192 de conformat au indicat faptul că pachetul a venit în 8Kbit-band. Dar am trimis 100 de pachete. dar în cazul în care a făcut cifra de 192?

Este simplu. Am trimis 100 ICMP Echo Request pachete de stronțiu R5, pentru fiecare cerere de ICMP, R5 router postat ICMP Echo Reply. În cazul în care traficul ICMP nu a fost limitat 8Kbit benzi R2 este considerată a 200 de pachete care au trecut prin ea - 100 100 de cereri ICMP și răspunsurile ICMP. Dar, din moment ce există limitări la acest trafic, 9 pachete au fost uciși - depășit 9, și R2 să fi atins doar 91 cerere, care a dat 91 răspuns. Total 182. Dar, înainte de a face lotul de 100 de testare, am făcut un test standard de lot 5-ICMP, care a intrat în complet banda.

Putem activa înregistrarea pentru a vedea crearea și completarea sesiunilor de trafic care trece prin router. Acest lucru se face folosind comanda parametru-map

Direct în parametrul-hartă pentru a specifica opțiunile care afectează comportamentul ZBF, cum ar fi protecția împotriva atacurilor DoS, cronometre pentru sesiunile TCP și UDP, logare, etc. Setările ukaznoy Următoarele sunt aplicate în politicile pentru L3 / L4 și L7 - clasele de trafic. Aici este un exemplu simplu de includerea de sesiuni de conectare.

În acest exemplu, comportamentul TCP inspecție și traficul UDP a fost schimbat folosind un parametru, cum ar fi logare (audit-traseu pe). Acum, când a creat și a finalizat sesiunea, R2 vor beneficia de pe urma acestor evenimente sau conectându mesaje:

Iunie Sept. 21: 47: 48.052:% FW-6-SESS_AUDIT_TRAIL_START: (target: class) - (PRIVATE_PUBLIC: TCP_UDP): Start sesiune tcp: inițiator (24.234.12.1:54529) - responder (5.5.5.5:23)

Iunie Sept. 21: 47: 57.170:% FW-6-SESS_AUDIT_TRAIL: (target: class) - (PRIVATE_PUBLIC: TCP_UDP): Stop sesiune tcp: inițiator (24.234.12.1:54529) trimis 49 bytes - responder (5.5.5.5: 23) a trimis 98 octeți

În primul raport a indicat că a fost crearea sesiunii TCP de la R1 până la R5 din portul 23. În acest caz, de stronțiu zonă specifică pereche PRIVATE_PUBLIC și trafic de clasă (TCP_UDP), în care compusul este oribil.

Al doilea mesaj indică finalizarea acestei sesiuni, și oferă informații cu privire la numărul de octeți transferați într-unul sau celălalt de stronțiu. DLE 10.6 descarca filme gratis

Știri asociate: