Numele protocolului RADIUS - un acronim pentru Remote Dial autentificare Serviciu utilizator (utilizatorii de servicii de la distanță autentifică apelurile primite). Numele se referă la zona în care cele mai frecvent utilizate RADIUS: autentificare conexiunile de intrare ale utilizatorilor modemului la accesul de la distanță de server.

Protocolul a fost dezvoltat în 1989 de către Livingston (doar și este cel mai mare producător de server de acces de la distanță), apoi dorabota la Universitatea din Michigan, iar mai târziu adoptat de IETF și este descrisă în RFC 2138 și 2139. Astfel, RADIUS în acest moment - un standard deschis care a furnizat popularitatea lui printre o varietate largă de producători.

RADIUS este un protocol client-server, care rulează pe partea de sus a UDP. Alegerea UDP, mai degrabă decât TCP datorită faptului că, în caz de eșec al serverului de autentificare, UDP vă permite să comutați la serverul de backup mai rapid. În același timp, utilizarea UDP dictează necesitatea de a pune în aplicare programe de control de livrare și mijloace de retransmisie a protocolului RADIUS.

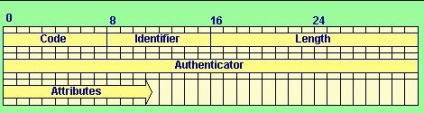

Format 2. Packet

pachet RADIUS este după cum urmează:

Domeniul pachet Tema:

- Codul - un cod de cerere / răspuns (8 biți);

- Identifier - identificator (ar trebui să fie aceeași ca răspuns cerere resp; 8 biți.);

- Lungimea - lungimea intregului pachet (16 biți);

- Autheticator - răspuns server de autentificare Field (16 bytes);

- Atributele - cerere de date / răspuns.

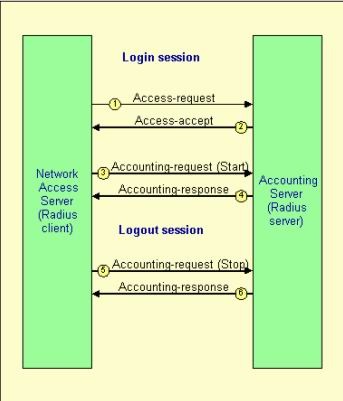

Schimbul între client și server (client RADIUS accesează serverul, mai degrabă decât în mod direct la un utilizator modem) poishodit principiu cerere-răspuns al.

Opțiuni posibile pentru cererile și răspunsurile la acestea:

1. acces cerere: o cerere de acces al utilizatorului la anumite servicii

- acces accepta: un răspuns pozitiv, este permis accesul.

- acces la respingerea: un răspuns negativ, accesul este refuzat.

- Acces-provocare: cererea de informații suplimentare la server pe care clientul (serverul de acces) trebuie să furnizeze următoarea interogare.

2. cerere de contabilitate, o cerere de plasare a datelor contabile pe server.

- răspuns de contabilitate, date este implementat cu succes pe un server.

3. Sistemul de schimb de informații

Mai jos este un exemplu de schimb de informații între serverul de acces și serverul RADIUS la conectarea și deconectarea utilizatorului.

Protocolul DIAMETRU amintește de radius, cu toate acestea, are o serie de avantaje, care sunt listate la sfârșitul acestei secțiuni. DIAMETRU concepute pentru aplicații în același mediu cu RADIUS prootokolom deja pe scară largă.

Versiunea de bază, descrisă în documentul de proiect-Calhoun-diametru-10 oferă următoarele funcționalități:

- livrare de încredere de mesaje sub forma de UDP-datagrame

- Flow Control ( "fereastra" de recepție)

- Detectarea timpurie a eșec server

- Livrarea de perechi atribut-valoare (pereche atribut-valoare, AVP)

- Expandabilitate prin adăugarea de noi tipuri de AVP

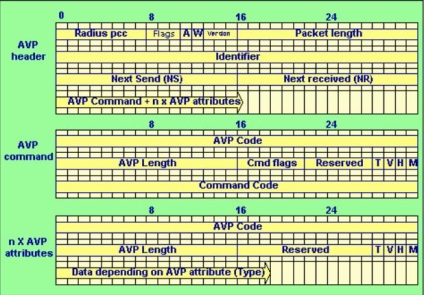

Format 2. Packet

acces la server și schimb de mesaje DIAMETRU-server de peste UDP.

Un pachet UDP the corespunde un singur mesaj. Formatul pachetului este prezentat mai jos.

Descrierea Domenii a pachetului:

1. RADIUS PCC: compatibilitate Câmp cu RADIUS (Cod de compatibilitate pachete, 1 octet). Acesta conține valoarea de 254, ceea ce înseamnă că pachetul DIAMETER.

2. steaguri (3 biți) în scopul protocolului de bază nedefinit.

3. A pavilion (1 bit): mesajul este o confirmare de primire și conține instrucțiuni

4. Flag W (1 bit): Setați atunci când este utilizat funcția de transport DIAMETRU.

5. Versiunea (versiunea 3 biți): revizuirea protocolului, în prezent 1.

6. Pachet (lungime pachet, 2 octeți) lungime: lungimea intregului pachet

7. Identificator (ID 4 octeți): Valoare App. pentru compararea răspunsurilor interogări.

8. NS (2 octeți) câmp utilizat atunci când operează în Qual-ve protocolul de transport.

9. NR (2 octeți) câmp utilizat atunci când operează în Qual-ve protocolul de transport.

- Cod AVP (AVP Cod, 4 bytes): Codul de comandă

- Lungime AVP (Lungime AVP, 2 octeți): această lungime AVP

- Steaguri (6 biți) sunt utilizate în funcție de comanda

- Rezervat (6 biți)

- Flag T (1 bit): Câmp pavilion prezență Tag, utilizat pentru combinarea AVP.

- Flag V (1 bit): indică prezența unui ID câmp vânzător opțional.

- Flag H (1 bit) folosind AVP pavilion de criptare.

- Steagul M (1 bit): constrîngere sprijin pavilion dat AVP.

- ID-ul distribuitorului (4 octeți, optional): furnizor ID.

- Tag (4 octeți, opțional).

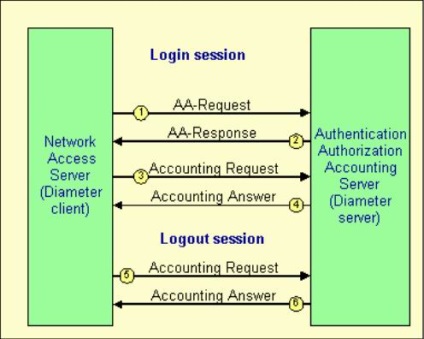

3. Sistemul de schimb de informații

Mai jos este o diagramă de schimb de informații în timpul înregistrării și, ulterior, utilizatorul face Log off. Mesajele ilustrate în Schema transmise folosind UDP, pe partea de sus a care are propriul său punerea în aplicare a mecanismului de control al fluxului de fereastră. Pentru fiecare pachet primit este trimis la confirmarea partea destinatară (în diagrama nu este reflectată).

După cum se poate observa, RADIUS și protocoalele DIAMETRU sunt similare, în principiu, locul de muncă și chiar și în formatul de pachet. Cu toate acestea, există diferențe semnificative.

Algoritmul de retransmisie.

Pachetele RADIUS sub identificatorul atribuit 1 octet, care limitează numărul de solicitări de așteptare pentru confirmare (255). ID-ul DIAMETRUL descărcat pe 4 octeți.

Fondurile de control al fluxului.

RADIUS nu oferă nici un mijloc de mesaje de control al fluxului între client și server, în timp ce DIAMETRU utilizează un sistem eficient de control al fluxului de fereastră.

confirmare

RADIUS furnizează un mesaj de confirmare, dar în cazul unui proxy pentru a stabili dacă serverul a primit mesajul nu este posibil.

server de DIAMETRU necesită confirmare de primire a mesajului și, în același timp OMC permite un proxy.

notificare eroare

Pentru a participa la partidele de schimb-RADIUS nu sunt disponibile trimiterea de notificări de erori care pot permite una dintre părți cred că comanda a fost executată, inclusiv în timp ce de fapt, în mesajul de eroare, iar el a fost aruncat a fost descoperit.

DIAMETRU permite părților notifică fiecare eroare.

Notificarea TERMINAREA

Deși RADIUS și serverul poate detecta ieșirea sistemului, cu toate acestea DIAMETRU permite clienților să notifice încetarea server și, astfel, face trecerea la serverul alternativ, fără întârziere.

Protejarea datelor de la server la client

RADIUS asigură protecția datelor numai între unitățile de schimb direct de. Orice nod intermediar (proxy) se pot schimba informații și modificarea nu poate fi detectată. DIAMETRU nu permite proxy pentru a modifica informațiile.

Suport pentru comenzi suplimentare

RADIUS nu acceptă protocolul adițional la definit în instrucțiunile.

DIAMETRU inițial conceput ținând cont de capacitățile de expansiune (cu condiția ca posibilitatea de a adăuga noi AVP).

Complexitatea prelucrării

RADIUS nu specifică cerințele pentru alinierea datelor.

DIAMETRU necesită aliniere a limita pe 32 de biți, care facilitează prelucrarea pe cele mai multe procesoare.

TACACS (Sistem terminal de acces Controler Access Control) - protocolul care a fost folosit din nou în zilele staroglinyanye pentru a accesa mai multe servere deja ARPANET. Cu toate acestea, ideea este în continuare același lucru: un server central, care decide dacă este sau nu pentru a permite unui anumit utilizator să se conecteze la rețea. TACACS nu prevede colectarea de statistici. Astfel, de la AAA rămâne AA.

TACACS este descrisă în RFC 1492 documentul.

Există 2 versiuni de TACACS: originale folosite în ARPANET și mai noi, modificate și premenyavshayasya (până TACACS +) Cisco.

Format 2. Packet

În primul rând, facem o clarificare neobhodimloe: descrie versiunea originală a TACACS, fără extensii Cisco (așa-numita formă simplă de pachete, un formular simplu).

Unele comentarii cu privire la extensiile făcute de Cisco, va fi dat la sfârșitul acestei secțiuni.

Mesajele sunt trimise la TACACS detagrammah UDP - strict unul fiecare.

Clientul (serverul de acces) trimite o cerere către server în următorul format:

„Version (Versiunea 1 octet): formă simplă (0)

„Tip (tip de interogare, 1 octet): într-un mod simplu - doar LOGIN, Superuser delogari

„Nonce (numărul 2 octeți): o solicitare de arbitrar meci numărul povolyayuschee și răspuns.

„Utilizator (lungime nume de utilizator, 1 byte) lungime

„Lungimea parola (lungimea parolei, 1 octet)

„Date (date, de lungime variabilă): numele de utilizator și parola.

Serverul răspunde cu următorul format:

câmpurile de destinație sunt identice, cu excepția:

- Răspuns (răspunsul 1 octet): Cod de răspuns - parola este acceptată sau respinsă.

- Motivul (Motivul 1 octet): Informații suplimentare cu răspuns = respins.

- Câmpul de date este absent.

3. Schema de schimb TACACS

munca TACACS este foarte simplu:

1. Clientul (serverul de acces) trimite o cerere LOGARE un nume de utilizator și o parolă obținută de la utilizator.

2. Serverul TACACS răspunde fie cu codul acceptată (și apoi Motiv = 0) sau respins și cuprinde astfel un cod motiv suplimentar: care expiră, parola sau refuzată.

2.1. În timpul comunicării Sens (după autentificare cu succes), utilizatorul poate solicita privilegii suplimentare (superuserul). Interpretarea acestui concept depinde de punerea în aplicare.

3. La sfârșitul unei sesiuni de pe serverul trimite un mesaj LOGOUT (și stabilește Motivul = renunțe, mers în gol, picătură, sau rău)

4. Serverul confirmă primirea TACACS LOGOUT uspeshshnym cod de finalizare.

4. Extensii Cisco

Cisco TACACS o funcționalitate extinsă pentru nevoile lor. A fost introdus așa-numitul modul de căutare avansată (versiunea = 128): a adăugat mai multe domenii noi adăugate la SLIP suport, și de a lucra pe TCP cu un alt format de cereri și răspunsuri (text, cum ar fi FTP si SMTP).

Descrieți aceste extensii este nici o semnificație specială, deoarece Cisco în sine a fost folosind TACACS +.

Format 2. Packet

pentru că TACACS + este un protocol de sesiune, iar apoi el trece peste TCP.

Pentru toate transferurile de toate tipurile de mesaje în ambele direcții, folosind un format de pachet TACACS +.

Câmpul Tip determină tipul de sesiune căreia îi aparține pachetul: autentificare, autorizare și contabilitate.

Codul sesiunii permite instalarea într-un singur TCP-conexiune de mai multe sesiuni.

După cum sa menționat deja, TACACS + este compusă din trei părți, care pot funcționa independent unul față de celălalt. Descrieți munca lor.

3 .1. Procesul de autentificare (sesiunea de autentificare utanovlenie).

Pentru autentificare sesiune a identificat trei tipuri de pachete: START, Continuă și răspuns.

Clientul trimite START server și CONTINUĂ pachete, serverul răspunde răspuns.

Sesiunea începe cu clientul trimiterea pachetului START, care cuprinde:

- Metoda de autentificare: ASCII, PAP, CHAP, ARAP, MSCHAP.

- Nivelul de acces, autentificarea se face pentru kotorog. 4 nivel de acces predefinit: MIN, USER, rădăcinoase și MAX.

- Datele (sau o parte din, sau personale - în funcție de metoda și client) pentru autentificare.

Ca răspuns, serverul trebuie să trimită REPLY START, cu una dintre posibilele rezultate (în funcție de metoda de autentificare):

- TRECERE - un mesaj de finalizarea cu succes a autentificării.

- FAIL - despre această încercare nedachnoy.

- GETUSER - numele interogarea unui utilizator. De exemplu, în cazul în care metoda ASCII a fost ales, dar un nume de utilizator nu a fost inclus în pachetul START.

- GETPASS - parola promptă.

- GetData - solicita informații suplimentare. Utilizat în alte metode.

Diferite metode de autentificare poate necesita un număr diferit de schimb de mesaje între client (server de acces) și serverul TACACS +.

Toate pachetele ulterioare (după START) de la client trebuie sa fie CONTINUĂ.

Clientul poate termina sesiunea în orice moment, prin stabilirea de pavilion ABORT CONTINUA urmatorul pachet.

Serverul poate solicita o resetare sesiune (Repornește starea pachetului REPLY), și redirecționa (răspunsul de stare Călcați pachet) de client. În acest caz, serverul în câmpul de pachete de date transmite o listă de servere.

- CERERE Client Service solicită dreptul de a utiliza serviciile oprelonnyh.

- Serverul răspunde cu un răspuns, care conține un cod de răspuns.

Clientul trimite un server REQUEST, care definește un set de parametri de contabilitate.

Informația este împrumutat de la: