Luați în considerare stabilirea și ajustarea mai multor exemple de realizare.

Și astfel, avem un server, suna-l gazdă-1. Pentru a-l avem un acces deplin numai pentru SSH - dar avem nevoie pentru a deschide Tomcat. care rulează pe portul 8082 - pe care am făcut dor nu se poate.

Luați în considerare opțiunea de a merge cu setarea Windows și Putty.

Deschideți -connection SSH la server, de conectare dorite.

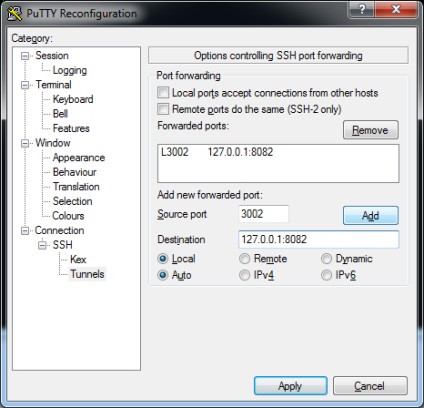

Apoi - dreapta pe titlul ferestrei klatsat Putty. selectați Modificare setări. du-te la SSH> Tunelurile.

Se specifică următorii parametri:

Port Sursa: orice port neutilizat pe sistemul dumneavoastră;

portul de destinație: 127.0.0.1:8082

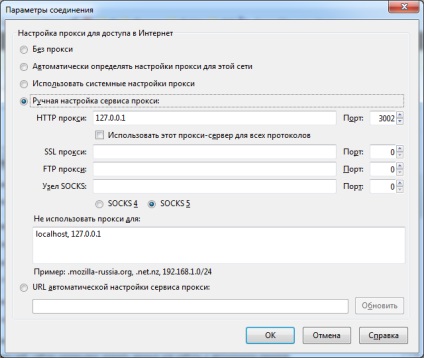

Du-te la opțiunile browser-ului, și setați setările proxy:

În cazul în care tunelul nu funcționează - verificați dacă serverul de pachete este activată redirecționarea. În fișierul / etc / ssh / sshd_config, localizați și decomentați linia:

Și reporniți sshd:

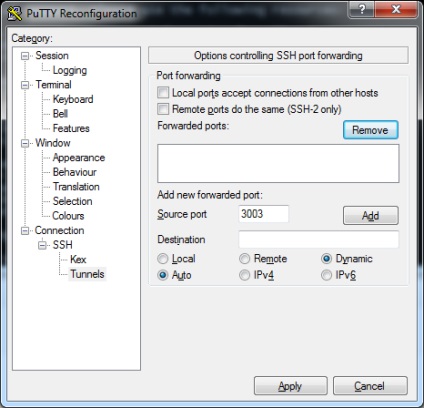

Realizăm acțiuni similare, dar cu câteva diferențe. Setările din Putty:

Sursa de port - rămâne aceeași, dar în schimb local - Dinamic alege. Faceți clic pe Add. Se aplică.

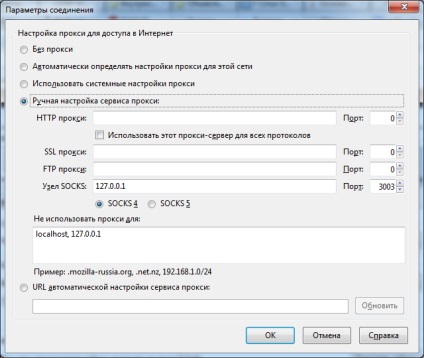

Ne întoarcem la setările browser-ului:

Vă rugăm să rețineți că tipul de proxy HTTP aici nu este - și șosetele.

Bucurați-vă de acces la site-urile preferate.

Și un caz mai interesant.

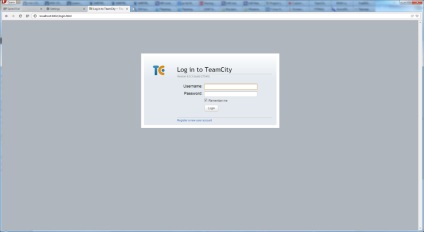

Avem fosta gazda-1. În afară de el - al doilea server, suna-l gazdă-2. În plus față de acest lucru - avem o mașină cu Windows. care este necesară pentru a oferi acces la resurse TeamCity pe host-1 server de pe portul 8111. În acest caz, - accesul la Windows-mașinile avem doar server-ul gazdă-2. și numai pe portul 22.

Pentru a începe cu - ridica un tunel între gazdă și-1-gazdă 2. Noi transporta pe gazdă-1:

Așa că am deschis tunelul, care este local (pe host-1) se uită la portul 8111. Pe de altă parte - mașina gazdă-2. care se deschide portul 8082. si asteapta pentru conexiunile de intrare. Atunci când pachetele sunt primite pe portul 8082 (pentru ce -. Numai interfață lo0 pentru care contează) - le va redirecționa către portul mașinii gazdă-1 8111.

În ceea ce privește interfața lo0. În stabilirea SSH Bliț, chiar și atunci când specificați IP externă a mașinii - Connect se ridică numai la localhost. și anume 127.0.0.1.

Uită-te la gazdă-2:

Ce ai schimba - trebuie să editați fișierul de configurare daemon sshd - / etc / ssh / sshd_config și modificați setarea:

Dar acum nu vom face acest lucru, este doar un sfat.

SSH este destul de sensibil la pierderea de pachete, astfel încât tunelurile sunt de multe ori a scăzut.

Pentru a evita acest lucru - sau puteți juca cu setările din fișierul de configurare sshd - / etc / ssh / sshd_config:

Sau - utilizarea autossh de utilitate: