În cazul în care fișierele din încărcările dosar. există dovezi caracter konfidentsialnogo, adaugă la această linie listă: Disallow: / wp-content / uploads /.

Pe de altă parte, în fișierul robots.txt nu este recomandat pentru a plasa link-uri catre directoare care au fost create spetsialno pentru a stoca informații sensibile. În caz contrar, va facilita, astfel, atacator zadachu, deoarece acesta este primul loc în cazul în care, de obicei, toate acestea arata in poiskah „interesnenkogo“.

Un alt pas important - identifikatsiya versiune de CMS. În caz contrar, modul de a alege sploit dreapta? Suschectvuet trei metode rapide pentru a determina versiunea utilizată pe site-ul WordPress:

- Găsiți sursa paginii Kode. Acesta este listat în generatorul de meta tag.

sau etichete :

Una dintre opțiunile de protecție, în acest caz - pentru a restricționa accesul la readme.html faylam și ru_RU.po folosind .htaccess.

Automatizarea procesului de testare

securitate Issledovaniem WordPress nu ultimul, suschectvuet număr suficient de instrumente pentru a avtomatizirovat sarcini de rutină.

- modul pentru a determina versiunea de: auxiliare / scaner / http / wordpress_scanner;

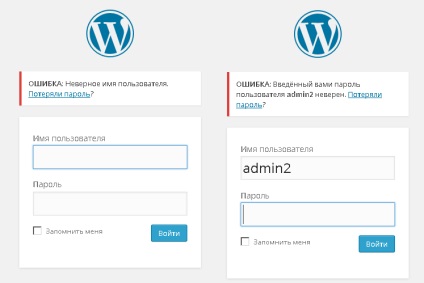

- Modul opredeleniya numele de utilizator auxiliar / scaner / http / wordpress_login_enum.

- prin transfer set plaginov: wpscan --url www.exmple.com --enumerate p;

- transferul stabilit: wpscan --url www.exmple.com --enumerate t;

- transfera ustanovlennogo timthumbs: wpscan --url www.example.com --enumerate tt;

- Nume utilizator definiție: wpscan --url www.example.com --enumerate u;

- un parolya dicționar pentru utilizator admin: wpscan --url www.example.com --wordlist wordlist.txt --username admin;

- ghicirea parolei folosind ligamentului numele de utilizator / parola, cu numărul de potokov 50: wpscan --url www.example.com --wordlist wordlist.txt --threads 50.

Mai mult, HTTP-zagolovki, cum ar fi X-Powered-By. poate indica prezența unui dop (de exemplu, plagin W3 total Cache).

Deoarece informații despre plug-in-uri nu apar întotdeauna în sursa Kode HTML-pagini, componentele instalate pot fi detectate cu ajutorul WPScan de utilitate (a se vedea. Caseta). Doar nu uitați că prea mult plugins căi se angajează în serverul de web logah.

După ce a primit informații despre componentele instalate, este deja posibil pentru a găsi vulnerabilități ppistupat proprii sau a găsi o eksployty publică privind resursele de tip Rapid7 sau exploata-db.

Securitate-in-uri pentru WordPress

Pentru a refuza accesul la infopmatsii sensibile mai bine de a utiliza fișierul .htaccess - acesta este un fișier de configurare folosit de Apache Web Server. capacitățile Rassmotrim acestui fișier dintr-un punct de vedere de securitate. Cu aceasta mozhno: interzice accesul la directoare și fișiere, dezactivați diverse script-uri SQL injectare și vpedonosnye. Pentru acest fișier .htaccess standard pentru CMS WordPress 4.1 aveți nevoie pentru a extinde un pic. Pentru a închide fișiere și foldere spicok, se adaugă:

RewriteCond% base64_encode [^ (] * \ ([^)] * \) [OR] legături bloc soderzhaschie care codifică Base64. Scapă de link-uri care contin tag-ul