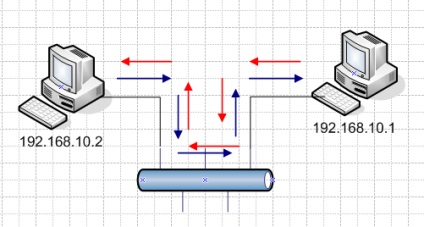

Introducere în mecanismul Man atac la mijloc ( „omul în mijloc“).

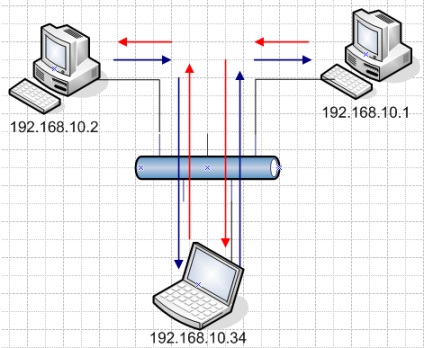

Dar va arata ca reteaua atacat. Acesta integrează al treilea calculator și toate datele trece prin ea.

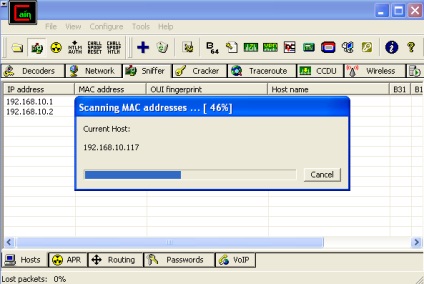

Noi colectăm informații cu privire la rețea, folosind programul Cain.

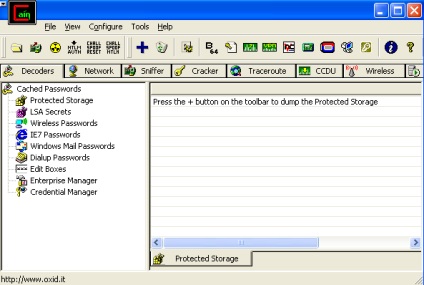

Pentru aceste experimente, am folosi un program de la Cain, care poate fi ușor de găsit pe Internet sau descărcate de pe site-ul nostru. Este gratuit și foarte funcțional. Nu ne doar de gând să se întoarcă la ea pentru ajutor. Deci, l-am pus pe atac, atunci când sistemul (doar a pus un sniffer Wireshark, cu privire la propunerea de a instala biblioteca WinPcap sunt de acord).

Asta e ceea ce vedem pe noastre (în continuare la poziția noastră mă voi referi la mașina 192.168.10.34. - nodurile atacator, respectiv „A“ și „B“).

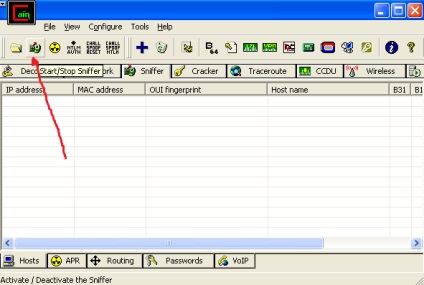

Rulați programul de la etichetă și să vedem înaintea noastră aici este o fereastră.

Du-te la vkladochku Sniffer. Apăsați butonul „Start Sniffer“, am observat-o săgeată.

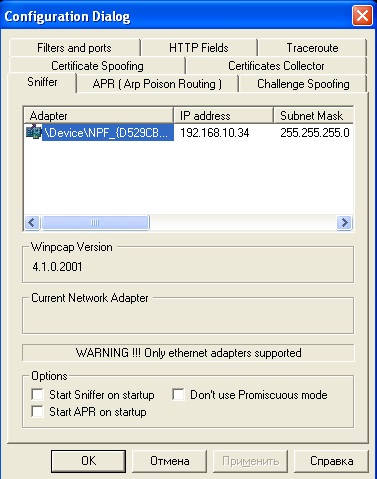

Există o fereastră cu o alegere a adaptorului de rețea. Având în vedere că avem doar un adaptor și o singură rețea: 192.168.10.0/24 - l utilizați și faceți clic pe „OK“.

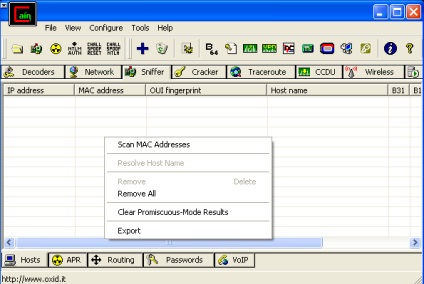

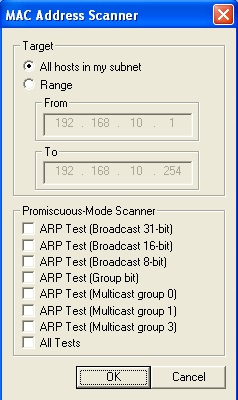

Aceasta poate apoi selectați fereastra de setări de scanare. Gama și metode de determinare, în modul în care nu se poate alege nimic, în cazul în care nodurile sunt disponibile ping-ohm, acesta va determina succesul lor. Ca o trupa folosim întreaga noastră subrețea. Am fost de scanare.

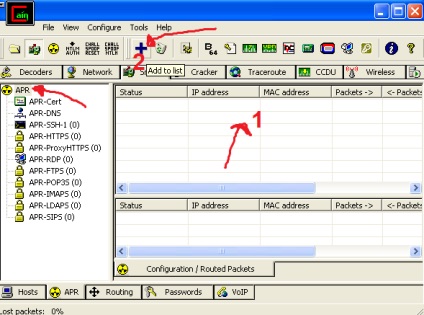

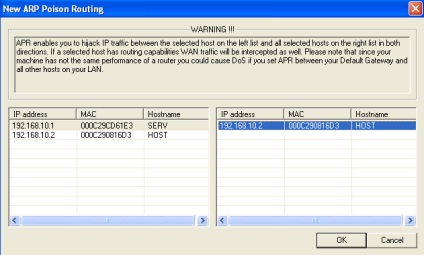

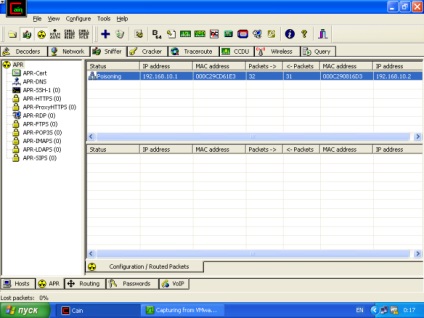

Du-te la fila Sniffer / Arp, rețineți că ARP elementul rădăcină a fost selectat în arborele din stânga. Dați clic pe câmpul de sus, marcat cu numărul 1, că nu a mers truc. Și vom fi cheia 2 este disponibilă, cu o imagine de „+“. Adăugăm la lista noastră un sistem.

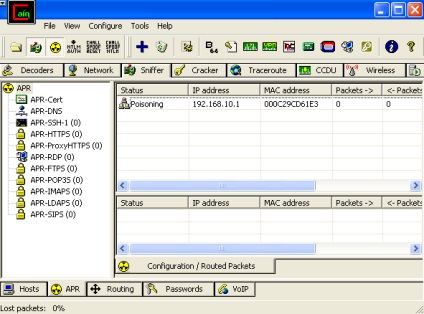

Avem o înregistrare a acesteia în tabel. Faceți clic pe butonul-o spoofing ARP, butonul este al treilea într-un rând de pe bara de sus, cu amenințarea logo-ul radiații. Procesul a început. Ei bine, acum este necesar pentru a trimite pachete de nodul A la nodul B, și trebuie să le pe toate. Și ce sa întâmplat? Cum se deschide? Asta-i drept! Pornește sniffer WireShark. din prima lecție cu sniffer ar trebui să știi deja cum să folosească cele mai importante.

Ne dăm seama atacul cu o adresă de interceptare și o parolă

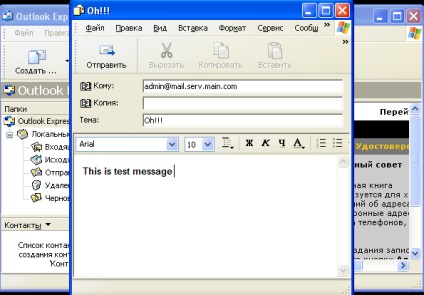

Între timp, la nodul de utilizator „A“ Vasya a decis să trimită o scrisoare administratorului, după cum urmează:

(Setări de e-mail noi sunt realizate din material despre configurarea clientului dvs. pentru a lucra cu serviciul nostru POP3 / SMTP, dar nu contează. Ca e-mail, puteți utiliza orice mecanism, chiar ICQ, deși formularul web)

Deci, trimitem o scrisoare despre orice fără să știe. Acesta este, de altfel, ajunge la asta. 🙂

Du-te înapoi la mașina atacatorului. Dacă vedeți Packets-> și <-Packets отличные от нуля, значит всё в порядке, это количество пакетов мы обработали.

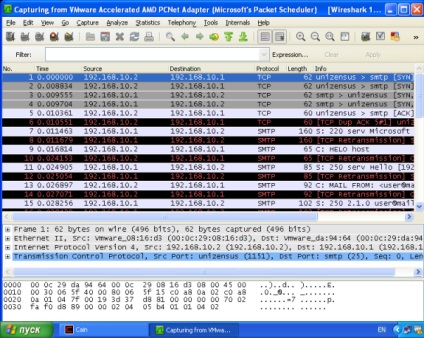

Este timpul să se uite în sniffer: Wow! Am prins foarte mult. Gri-negru linie - se conectează direct la client la server, comenzi standard pentru câmpuri de lumină gri: HELO, MAIL DIN etc. Amintiți-le în materialul despre trimiterea de e-mail prin telnet. Se pare că serverul face același lucru. Doar rapid și în siguranță.

Apropo, să acorde o atenție doar la nodurile sursă și destinație - acest lucru nu este IP-ul nostru, ceea ce înseamnă că pachetele nu sunt destinate pentru noi, dar noi le-am. Deci, atacul a avut succes. Dă-i drumul.

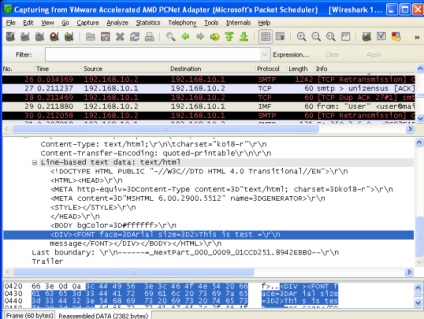

Să găsim un loc în care pentru a trimite comenzi de date și razvernom conținutul pachetului în câmpul inferior WireShark: vom vedea în cazul în care scrisorile HTML-cod! Acesta este un mesaj e-mail interceptate.

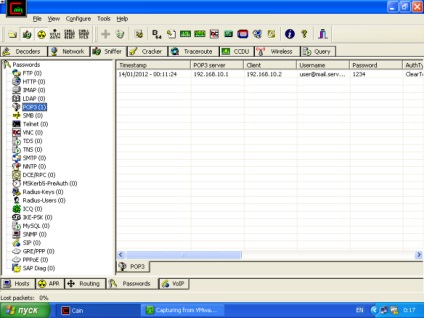

Dar asta nu e tot. Vom trece la fila Sniffer / Parole și veți vedea o parolă Poymanov în POP3. Aici [email protected] și aprins parola: 1234. 🙂

Vă veți bucura, de asemenea: