Cum de a proteja Joomla 1.5 de viruși și regulate spargeri, precum și o protecție suplimentară pentru Joomla și WordPress panoul de administrare

Bună ziua, dragă blog cititori KtoNaNovenkogo.ru. Astăzi vreau să vorbesc despre siguranța site-ului și unele dintre metodele de protecție împotriva hacking. Din păcate, eu nu sunt un expert în acest domeniu și cunoașterea mea puțin dincolo de domeniul de aplicare al acestui articol despre test și protecția site-ul său împotriva virușilor. ci pur și simplu am descrie experiența mea recentă. Nimic nu este dificil, nu am folosit, dar sper că va spori siguranța site-urile mele.

Este vorba despre doi factori de autentificare pentru a vă conecta la site-ul motorului dvs. adminpanel (ar trebui să funcționeze pe orice CMS, dar personal, am verificat doar de către WordPress și Joomla). Protecția este plasat la nivelul serverului, astfel încât toate ghicirea parolei încercări de admin (brute force) nu va determina o sarcină mai mare pe hosting si este destul de dificil de a obține în jurul valorii. Se pune cu ușurință (doar câțiva pași) și a tuturor cunoștințelor necesită doar attentiveness și capacitatea de a accesa site-ul prin FTP.

Ei bine, și aduce, de asemenea o pereche de acțiuni pe care le-am aplicat la site-urile de pe motoarele deja învechite Joomla 1.5, pe care eu nu am înțeles foarte bine pentru a transporta pe Joomla 3. dar că am rupe în mod constant în jos și de a folosi serverul pentru a trimite spam. Acești pași am făcut recent, așa că nu pot afirma faptul incetarii de site-uri infecției cu virusuri, dar așa sper. În general, am încercat un pic pentru a crește rezistența la efracție Joomla 1.5.

Cum de a proteja Joomla 1.5 de hacking și viruși

Așa cum am menționat mai sus, problema este constanta de hacking mele două site-uri, care se execută Joomla 1.5. Puteți lua în considerare le-au abandonat, pentru că noi materiale, eu nu adăuga la ele, dar ele generează venituri în mod corect (cu plasarea articolelor și miralinks Vebarteksa. Pe lângă link-uri către Gogetlinksa). În general, acesta este un păcat să le arunce, și se transferă noua versiune a motorului „resturi“ (scuze pentru timpul pierdut și efort).

Rămâne fie monitorizează în mod constant sarcina pe server și de a crește căutarea printre fișierele motoare Șela și alte programe malware sau un mod de a consolida protecția. Pentru a căuta malware-ului, am sifonat fișierele motorului la computer și verifica DoktoromVebom și Aibolit lor. Primul este în nici un caz toate, iar ultimul inamic vede prea des în cazul în care nu există, dar unele alte modalități eficiente, nu știu.

Apropo, script-ul Aibolit capabil de a lucra nu numai pe server, ci direct pe computer într-un dosar cu fișierele de motor descărcate (full-time anti-virus, dar nu uitați să vă deconectați atunci când descărcarea site-ul, deoarece aceasta poate pochikat a fișierelor, iar serverul-ele rămân în continuare) .

Am decis să-și petreacă o zi pentru a căuta modalități de a îmbunătăți securitatea site-urilor. Acesta a reușit să facă destul de un pic, dar încă mai bine decât nimic. Să începem cu întărirea protecției (cu reducerea vulnerabilității) a celor două site-uri de pe Joomla 1.5. Acesta a fost realizat după cum urmează:

- Joomla actualizat la cea mai recentă versiune 1.5.26. Descărcați actualizări de la această pagină (versiunea poltorashnaya este prezentat în partea de jos):

Ascunde aceste informații de la motoarele de căutare, trebuie să renunț la lista de potențial hacking un alt hacker novice.

Atenție! Înainte de a începe pașii de mai jos, asigurați-vă că pentru a salva o copie de pe computer fișierele pe care în cazul în care ceva se va schimba (sau mai bine încă, descărcați toate fișierele de motor pe un computer). În orice caz, „Sunt în casă“, deoarece a avertizat.

Pentru a face acest lucru, conectați la site-ul prin FTP (de exemplu, folosind Faylzily. Dar, apoi, din nou, vă reamintesc că parolele în ea, sau orice alt client nu poate fi stocat, pentru că troienii de pe computer știu cum le la pește) și-au găsit aici un astfel acum, fișierul misterios:

Ai deschide și căuta un șir de caractere (de exemplu, căutarea internă Notepada ++):

Și să-l comunice cifra, apoi salvați modificările într-un fișier și turnarea unui fișier pe server prin Faylzilu deja într-o formă modificată. Ei bine, așa cum au fost, asta e tot. Deși, nr. Dacă utilizați în cache Jumla, indicarea versiunii motorului a site-ului va dispărea din paginile sale numai după resetarea memoriei cache.

Cum altfel pentru a proteja Joomla 1.5 de viruși și de streaming hacking

- De asemenea, „experții“ susțin că site-urile de pe Joomla 1.5 pauză „o dată sau de două ori“, prin utilizarea existente built-in motor, funcția de recuperare a parolei (prin care se presupune că se poate schimba parola de administrator). Chiar dacă vă înregistrați pe site-ul și nu utilizați link-ul din recuperarea este nicăieri concluzie nu înseamnă că ați acoperit această vulnerabilitate. Pur și simplu adăugați următorul fragment pentru a Urlu pagina de start a site-ului dvs. și va obține funcția dorită:

De fapt, pentru a închide această lacună (dar cum să-l folosească pentru a sparge, nu am înțeles), puteți elimina pur și simplu, o astfel de soluție l-am găsit:

Dacă nu, atunci ai gaura asta, sperăm închide.

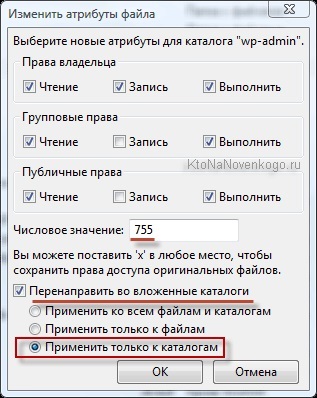

Pe fișierele din folderul rădăcină, am pus drept 444, iar directoarele tmp și bușteni - 705. Ar fi posibil, desigur, și mai ferm „clamp“, dar eu fac acest lucru, nu au multă experiență, și să-și petreacă timpul pe experimente nu a existat nici un moment. Da, și în afară de toate acestea, nu foarte serios ceva ce ține hackeri, pentru că există opțiuni pentru a schimba permisiunile mijloacelor lingvistice PHP. că toate eforturile noastre pot aduce la nimic. Pentru a face acest lucru, utilizați aceste comenzi:

Pentru un sistem complet „betonare» Joomla 1.5 fișiere de motor împotriva falsificării și a abuzului ar trebui interzis pentru a efectua schimbarea drepturilor de acces la fișiere și foldere prin intermediul PHP. Acest lucru se face în setările de server, dar nu știu cum sau unde. Dacă știți, apoi arunca o referință.

Cum de a proteja zona de administrare a site-ului de hacking?

Vreau să vorbesc în detaliu despre metoda de protecție, care ma folosit recent. Acesta constă în a nega accesul la dosare în cazul în care fișierele sunt stocate site-ul panoului administrativ. Interdicția este stabilită cu ajutorul .htaccess remarcabile l-am găsit, că, de fapt, vă permite să monitorizeze de la distanță și de a gestiona setările, Web Server care rulează site-ul dumneavoastră. Cu toate acestea, el poate face acest lucru în mod selectiv.

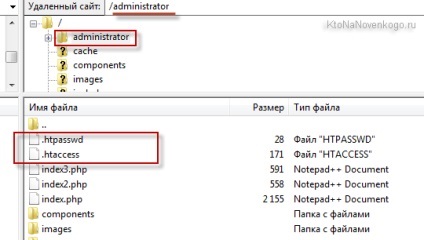

Toate directivele în htaccess prescrise, se vor aplica în mod exclusiv la directorul în care se află. Vrei să schimbi ceva în setările pentru întregul site? Apoi a pus .htaccess în directorul rădăcină. Ei bine, suntem interesați în stabilirea despre numai dosare cu fișiere admin, asa ca am pus-o acolo și. În administratorul Joomla va fi folderul în WordPress - wp-admin.

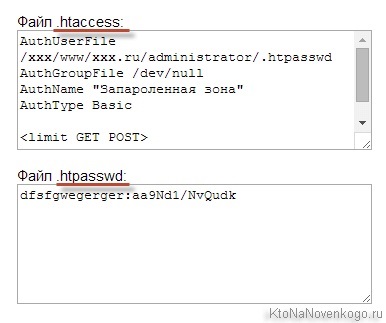

Cu toate acestea, o .htaccess nu putem face. Trebuie să ne folosim mai mult și .htpasswd, care vor fi stocate de conectare și parola pentru a accesa acest același dosar administrativ. Și parola nu este stocată în text clar, dar ca un cifru MD5. Recuperează parola nu va funcționa, dar atunci când introduceți combinația corectă în câmpul pentru parolă, serverul web va conta pentru această combinație MD5 și se compară cu cea stocată în .htpasswd. În cazul în care meciul de date, vi se va permite accesul în panoul de administrare Joomla sau WordPress, dar dacă nu, nu va fi permisă.

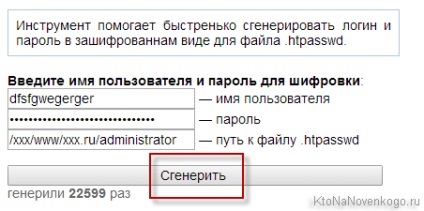

Asta e tot, iti dai seama doar planificate în viață. Este necesar, deoarece unele directive în .htaccess adăuga. Tu ce știi? Nu știu. Și cum, va trebui să depășească parola în ordine MD5. Problemă. Cu toate acestea, ea are o soluție destul de simplu. Oameni buni au organizat un serviciu online pentru a genera conținut pentru fișierul .htaccess .htpasswd și fișierul pe baza de utilizator și parola pe care ati inventat. Cu toate acestea, este necesar, de asemenea, calea absolută în dosarul administrativ pentru a specifica, dar este un fleac.

Deci, întâlni - mare și teribil proteja generatorul pentru site-ul administratorul. Este clar, nu? Ai venit, și cel mai bun la orice generator creează două combinații de litere dificile de parole, numere și simboluri, și apoi introduceți-le în cele două câmpuri. Scrie-le în jos, dar nu uita, sau pentru a împinge managerul de parole, sau nu introduceți panoul de administrare și au tot ceea ce este descris în această secțiune pentru a începe să faci din nou.

Aici, tepericha cale absolută trebuie să fie introdusă înainte de administratorul sau directorul wp-admin. Știi asta? Chiar dacă nu știi, nu contează. Conectarea la site-ul prin intermediul FTP, a crea un fișier de la rădăcină cu orice nume (da, chiar și cu url_path.php) și se adaugă la acesta este un astfel de cod simplu:

Ca rezultat, veți vedea același vă interesează calea absolută. Introduceți-l în sus fișierul .htaccess generatorului și .htpasswd. Nu uitați să adăugați la sfârșitul numelui calea administratorului sau folderul wp-admin, fără un slash la sfârșitul anului. Totul este acum apasă pe un buton „Generare“

Și, la rândul său, se transferă conținutul .htaccess și fișierele .htpasswd direct la acele fișiere aceleași.

Sper că le-ați creat deja în dosare de administrator sau wp-admin (în funcție de ai motorului)?

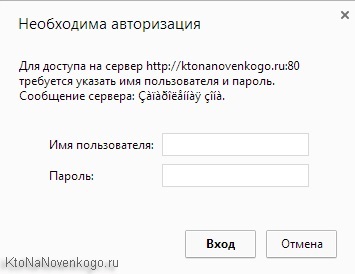

Ei bine, acum încercați să vă conectați în zona de administrare. Apare o fereastră care vă solicită să introduceți numele de utilizator și parola de la serverul de web? În browsere diferite, este tras, în diferite moduri, dar în Chrome, se pare ca acest lucru:

În cazul în care nu este lipit ceva, cu „fum“ calea absolută către .htpasswd, înregistrată în fișierul .htaccess. În acest caz, pur și simplu corectați manual atunci când editarea unui fișier. Asta e tot ce am vrut să-ți spun azi. Dacă doriți să critice, sau pentru a adăuga ceva, într-un fel.

Virus în WordPress?

Ei bine, aici a găsit o „vorbind“ în caseta de subiect. Am decis să merg în fișierul functions.php și uite, nu dacă se adaugă ceva în consonanță cu cusături de mai sus partea de jos subsol. Sa dovedit faptul că s-a adăugat. Și așa frumos - nu în partea de sus sau partea de jos, iar al doilea (sau al treilea), pe partea de sus a funcției înscrise:

Aici și minunat «eval» atrage privirea. Remarcabil, Aibolit (descris mai sus) găsit acest fragment suspect, dar încă nu am mâinile lui nu au ajuns, pentru ca scenariul atât de foarte mulți suspecți de lipsă de loialitate. În ceea ce privește acest cod, de asemenea, am googled și a găsit un post (din păcate, acum domeniul este blocat pentru neplata) cu o descriere a unei probleme similare. Tovarășul scurgeri aceste lucruri cu o nouă temă, care a fost cusut un cod de configurare.

Mult noroc! Ne vedem în curând pe paginile de blog KtoNaNovenkogo.ru

„Eu nu sunt un expert pe această temă, și să fiu sincer, nu înțeleg. Dar am decis să împărtășesc cu voi experiența ".

Kapets. Ce „experiență“ vă împărtășesc? Experiența „Am Google, este necesar pentru a elimina un fișier care, deși nu a înțeles de ce“?

Ți-ai ieșit din minți? Dacă doriți să scrie un post despre adevarata siguranta 1.5, scrie în jos reteta:

1. Migrare la cea mai recentă versiune. Fără discuție. Pentru amatori procedura de ori sute deja mestecate lucruri mici.

Specialist, o clătită, nu un „specialist“ cu privire la distribuirea de sfaturi, „Eu nu știu de ce acest fișier, astfel încât să îmbunătățească siguranța trebuie să fie eliminate.“

Și tu, atunci, învață pentru a face site-uri web newbies? Funny.

Anton: eforturile trebuie să facă stabilirea priorităților. Dacă lucrurile mici, care urmează să fie schimbate (aduce în minte site-uri nu foarte necesar, dar este păcat că doar șterge - lasă-l să fie), putem reuși în nici un fel.

Despre tonul, eu nu sunt cu adevărat vorbesc - bine că a rămas în limitele decenței.