Unul dintre cele mai frecvente tipuri de atacuri utilizate în timpul penetrărilor este utilizarea neautorizată a rezoluției numelui difuzării.

Apoi, vom examina metoda de utilizare neautorizată a rezoluției numelui difuzării în timpul testelor pentale ale sistemelor interne și vom oferi recomandări cu privire la modul de protecție împotriva acestui tip de amenințare.

Sisteme care sunt expuse riscului

Windows, MacOSX și Linux.

Schema generală de implementare

Un atacator poate executa un atac "Om în mijloc" împotriva sistemelor vulnerabile dacă aceste sisteme se află în aceeași rețea locală ca și sistemul victimă (rețea internă, cafenea, aeroport).

Un atacator poate efectua un atac "Omul în Orientul Mijlociu" prin intermediul internetului în cazul în care înregistrează un domeniu gTLD care intră în conflict cu o schemă de nume intern și desfășoară un proxy fals WPAD.

O descriere detaliată a circuitului

Există mai multe opțiuni pentru atac, dar ideea de bază nu se schimbă. Un atacator configurează sistemul victimă să răspundă la cererile de autentificare prin interogarea parolelor legate de rezolvarea numelor. Imediat ce clientul încearcă să găsească un sistem care nu are o înregistrare DNS corectă, acesta trece la protocoale mai puțin cunoscute, de exemplu, la NBNS și LLMNR. Ordinea căutării sistemului este următoarea:

În unele cazuri, puteți intercepta conturile în forma lor pură (în cazul protocolului de bază HTTP, FTP sau MSSQL). Deși, în principiu, acreditările pentru protocoalele NetNTLMv1 sau NetNTLMv2 sunt interceptate. Deoarece ambele formate conțin o provocare, un atacator este disponibil fie ca o pauză de hash, fie ca o repetare unică.

Scopul noului atac WPAD sunt clienții care se află în afara rețelei interne de telefonie (rețea de domiciliu, aeroport sau cafea). Dacă un atacator deține un domeniu gTLD, utilizat de organizație în scopuri interne, devine posibilă interceptarea cererilor WPAD (sau similare). Pentru penitențiar, această informație nu are o valoare deosebită, însă organizațiile ar trebui să înțeleagă riscurile potențiale.

Apoi, demonstrăm cât de ușor este de a compromite conturile și de a compromite un domeniu Windows.

WPAD nu este singurul nume pe care clientul încearcă să îl găsească. Totul depinde de configurația sistemului și a rețelei. În timpul demonstrației atacului, va fi utilizat numele CORP (domeniul laboratorului nostru).

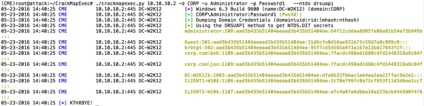

Mai întâi, instalați Gladius pentru a monitoriza și a sparge automat hash-urile. După lansarea lui Gladius, începem să răspundem și așteptăm momentul în care victima încearcă să se autentifice. Figura de mai jos arată modul în care victima încearcă să utilizeze numele CORP, iar sistemul rău intenționat răspunde și interceptează conturile.

Figura 1: Răspunsul unui atacator la o solicitare de utilizator

Figura de mai sus arată că un utilizator numit Administrator a trimis un cont în formatul NetNTLMv2. Gladius interceptează automat datele și începe să hackheze hash-ul.

Figura 2: Deturnarea unui cont interceptat

Prin rezultatele hacking-ului sa constatat că parola administratorului este 'Password1 !!'. Conturile găsite pot fi utilizate pentru a accesa un server de poștă electronică sau o rețea VPN.

Dar vom merge invers și vom folosi utilitarul CrackMapExec.

Figura 3: Rularea echipei Whoami

Figura 4: Descărcarea tuturor hash-urilor de domenii

Ca rezultat, am compromis complet domeniul. Administratorii ar trebui să țină cont de acest tip de atac, care a arătat o eficiență ridicată în timpul penetrărilor.

Pentru a proteja pe deplin împotriva acestei amenințări, se recomandă o abordare integrată. Metodele de protecție referitoare la noua schemă sunt marcate cu caractere cursive.

- Creați o intrare WPAD care indică serverul proxy corporativ sau dezactivați detectarea automată a proxy-urilor în Internet Explorer.

- Dezactivați NBNS și LLMNR (însă încercați mai întâi aceste setări înainte de lansarea pe toate sistemele).

- Configurați înregistrările DNS corecte pentru resursele interne și externe.

- Monitorizați rețeaua pentru atacuri legate de abuzul de cereri de difuzare (atacuri de otrăvire a emisiunilor).

- Limitați conexiunile externe 53 / tcp și 445 / tcp pentru toate sistemele interne.

În plus, US-CERT oferă utilizatorilor și administratorilor de rețea următoarele recomandări pentru a îmbunătăți securitatea infrastructurii rețelei:

- Dezactivați căutarea / configurarea serverului proxy automat în browsere și sisteme de operare în timpul instalării dispozitivelor noi, dacă această caracteristică nu este necesară pentru rețelele interne.

- Utilizați numele de domeniu complet calificat (FQDN) de la serverul global DNS ca rădăcină (rădăcină) pentru denumirile corporative și alte denumiri interne.

- Configurați serverele interneDNS pentru un răspuns robust la cererile interneTLD.

- Configurați firewall-urile și proxy-ul pentru a loga și a bloca cererile externe la fișierele wpad.dat.

- Identificați traficul de rețea așteptat asociat cu WPAD, monitorizați spațiul public public sau luați în considerare înregistrarea de domenii preventive pentru a evita coliziunile viitoare ale numelui.

- Trimiteți rapoarte către ICANN (https://forms.icann.org/en/help/name-collision/report-problems) dacă sistemul dvs. are consecințe grave din cauza ciocnirii numelor.