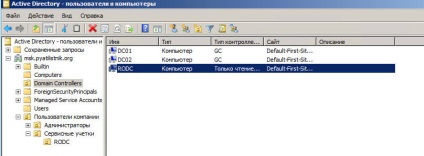

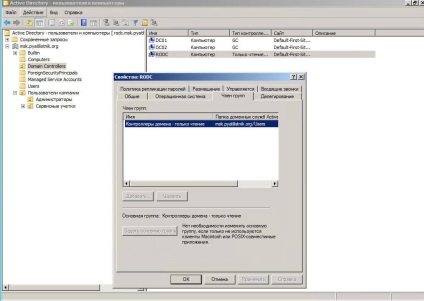

Deschideți utilizatorii și computerele Active Directory. Vedem lista noastră de controlori și printre ei și RODC.

RODC oferă replicarea normală de intrare a Active Directory și modificările sistemului de fișiere distribuite DFS de pe site-ul HUB. RODC va primi toate datele Active Directory, cu excepția informațiilor neprotejate; În mod implicit, acreditările, cum ar fi Administratorii de domenii, Administratorii de întreprinderi și Administratorii schemelor, sunt excluși din procesul de replicare din RODC.

Dacă aplicația necesită acces la scriere în Active Directory, RODC trimite un răspuns LDAP care redirecționează automat aplicația către un controler de domeniu cu acces de scriere localizat pe site-ul HUB al capului. Dacă este necesar, RODC este, de asemenea, capabil să ruleze Rolul catalogului global pentru o înregistrare mai rapidă.

Acesta este un mare avantaj pentru birouri de ramură, ca și în cazul în care cineva nu obține accesul fizic la server, sau chiar fura, el va fi capabil să hack parolele cont personal în Active Directory, dar nu va fi în măsură să obțină acces la datele sensibile, deoarece acestea nu sunt situate pe RODC .

Acest lucru înseamnă, de asemenea, că aceste conturi de administrator neprotejate nu se pot înregistra la RODC dacă nu există nicio conexiune WAN la site-ul HUB al capului.

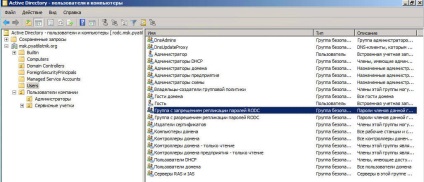

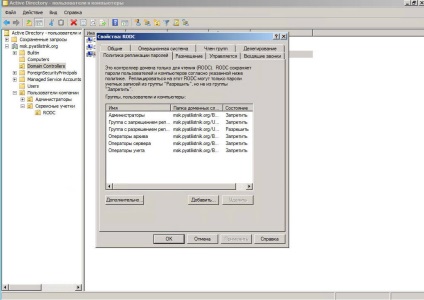

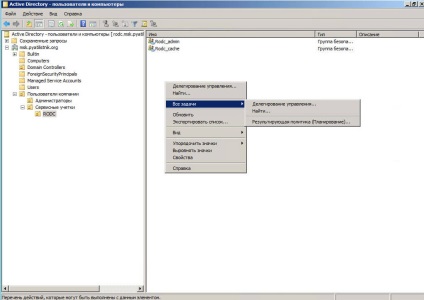

Să trecem la containerul Users și să vedem că există două grupuri, primul grup cu interdicția replicării parolei RODC și cel de-al doilea grup cu permisiunea de replicare a parolei RODC.

După cum sugerează și numele, fiecare poartă în sine funcțiile specificate în nume, permite cache-ul tuturor celor care îl introduc, celălalt interzice.

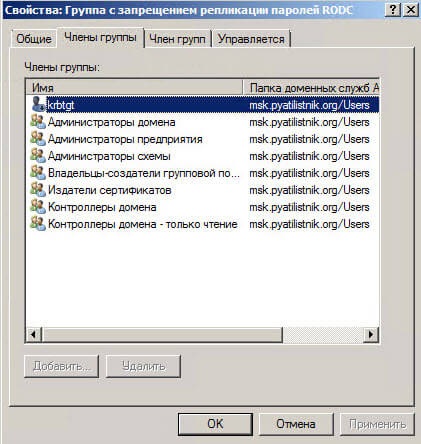

Să vedem proprietățile grupului cu interzicerea replicării parolei RODC și să vedem lista de persoane și grupuri din fila Membri, care, în mod implicit, nu ar trebui să fie replicată la controler pentru citire.

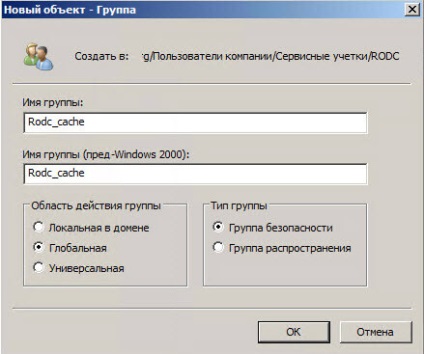

În general, este mai bine să se creeze grupuri separate pentru fiecare ramură, ale cărei membri pot fi replicate în RODC. De exemplu, creați un rodc_cache.

Acum, să examinăm mai atent proprietățile RODC. Accesați proprietățile contului computerului RODC, faceți clic pe fila Grup de membri. Vedem că este membru al grupului de controlori de domeniu - pentru citire.

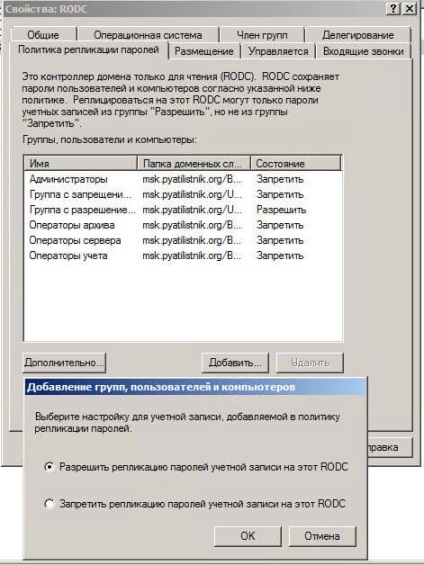

Mergeți la fila Policy Replication Policy (Politică de replicare a parolei), consultați grupurile care sunt interzise sau care au permisiunea de a cache-ul la picior.

Faceți clic pe Adăugați și introduceți grupul nostru rodc_cache creat în această listă.

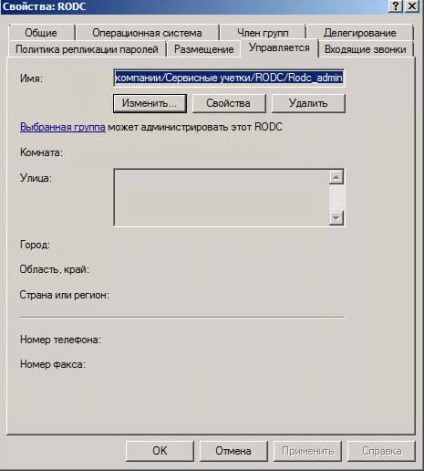

Un alt lucru interesant este fila Gestionat, vedem doar grupul pe care l-am indicat în timpul instalării, dacă se dorește, poți schimba.

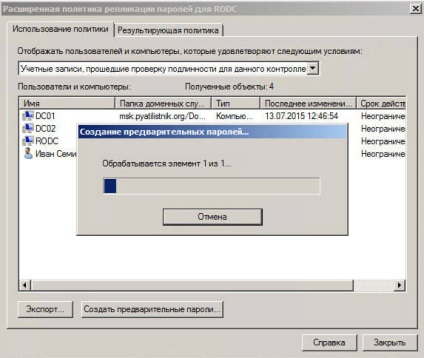

Accesați fila Politică de replicare a parolei și faceți clic pe butonul Avansat

În mod implicit, RODC nu stochează acreditările de utilizator sau de calculator cu excepția contului de RODC în sine și un cont de „krbtgt“ special, care este disponibil pe toate RODC.

Avantajul mandatelor cache este că ajută la protejarea parolele în sucursale și minimizează vulnerabilitatea mandatelor în cazul în care RODC este compromisă. Atunci când se utilizează Caching Credential și în cazul în care un RODC este furat, parolele conturilor, și computerele pot fi restaurate, în funcție de RODC din care fac parte.

Caching acreditărilor poate fi lăsat oprit, se va reduce riscul potențial, dar, pe de altă parte, va crește volumul de trafic WAN, deoarece toate cererile de autentificare vor fi trimise la controlerul de acces la înregistrări în site-ul principal HUB.

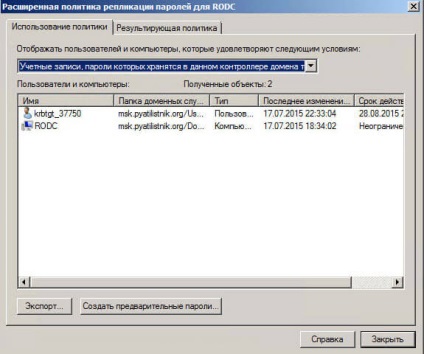

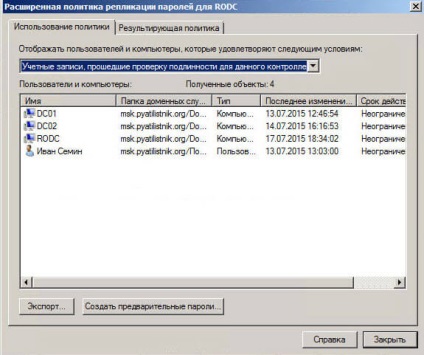

Vedem că acreditările sunt stocate pe acest controler.

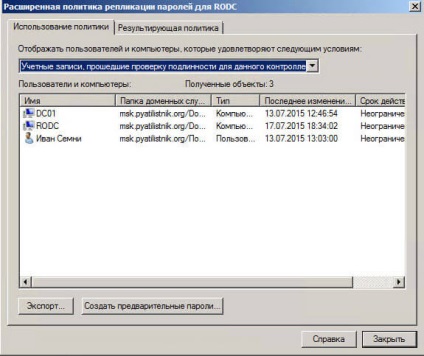

De asemenea, puteți afișa cine a trecut autentificarea pe acest DC. Vedem că am intrat.

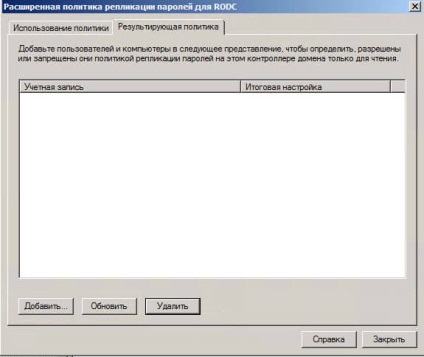

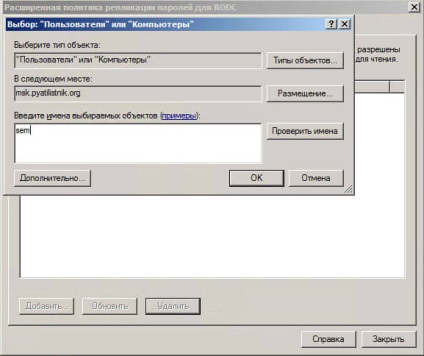

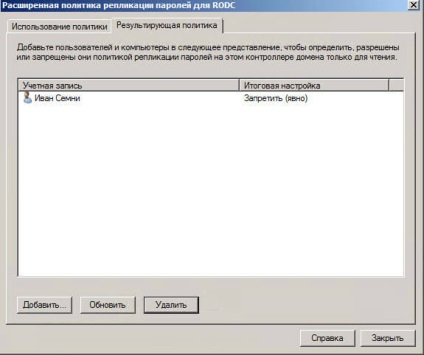

Mergem la fila Politică de rezultat, aceasta poate arăta în ce stare are loc caching-ul contului selectat. Faceți clic pe Adăugați.

Vedem că contul meu nu are permisiunea de a cache în acest DC.

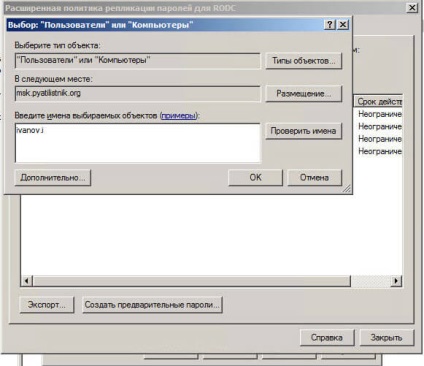

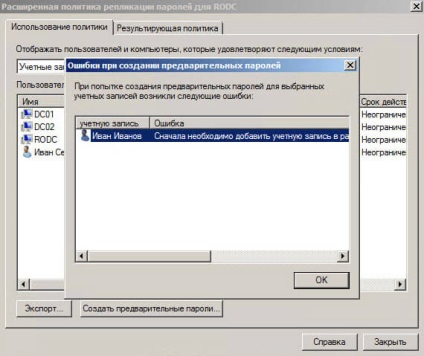

Adăugați utilizator ivanov.i

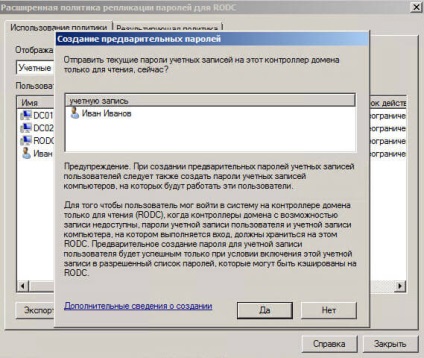

Vi se va cere să trimiteți la controlerul curent, faceți clic pe da

Dacă primiți un avertisment, trebuie mai întâi să adăugați contul la grup cu permisiunea de cache și să verificați dacă acesta este inclus în interdicție deoarece interdicția explicită este mai puternică decât rezoluția.

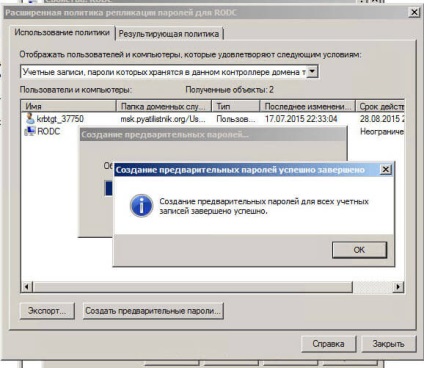

Vedem că totul a fost transferat cu succes

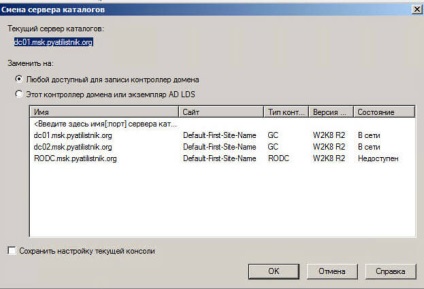

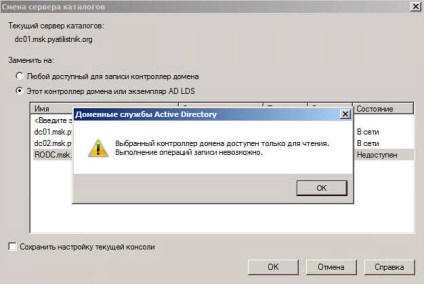

Să încercăm acum să ne conectăm prin ADUC la controlorul nostru pentru citire. Faceți clic dreapta pe domeniul curent și alegeți să schimbați controlerul.

Veți vedea un avertisment Controlerul de domeniu selectat este numai pentru citire. Nu puteți efectua operații de scriere.

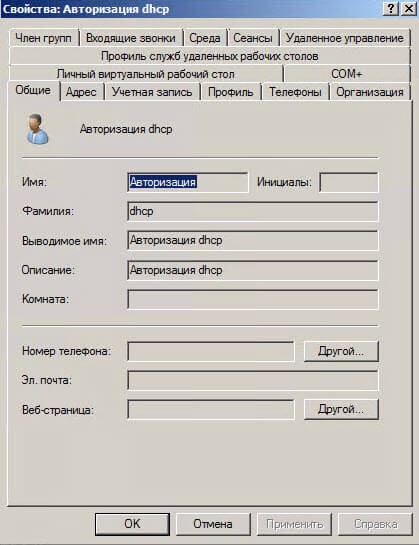

Încercați acum să deschideți proprietățile oricărui cont, deoarece puteți vedea că totul este inactiv pentru editare.

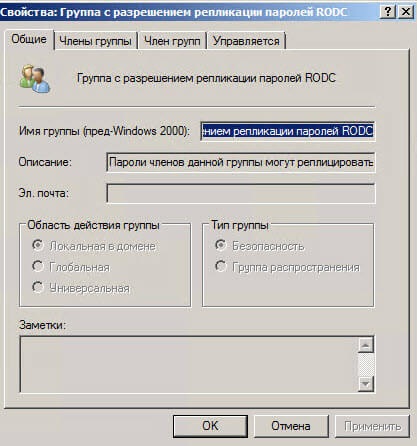

Grupurile au același lucru

În plus față de RODC, puteți instala, de asemenea, serviciul DNS. Serverul DNS care rulează pe RODC nu acceptă actualizări dinamice. Cu toate acestea, clienții pot utiliza serverul DNS pentru a solicita rezoluția numelui.

Deoarece DNS este doar pentru citire, clienții nu pot actualiza înregistrările în el. Cu toate acestea, în cazul în care clientul dorește să actualizeze înregistrările DNS, RODC va trimite o cerere către serverul DNS cu acces la scriere. Înregistrarea actualizată va fi apoi copiată de la un server DNS cu acces de scriere la serverul DNS de pe RODC. Aceasta este o replicare specială a unui obiect (înregistrare DNS), care vă permite să actualizați serverele DNS RODC. Clienții birourilor de filiale obțin o rezoluție mai rapidă a numelui datorită acestei replicări.

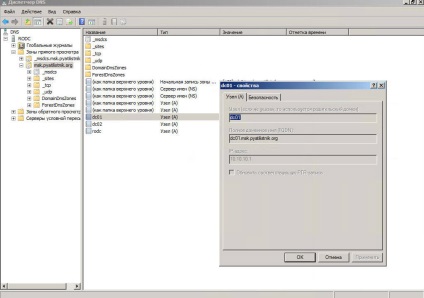

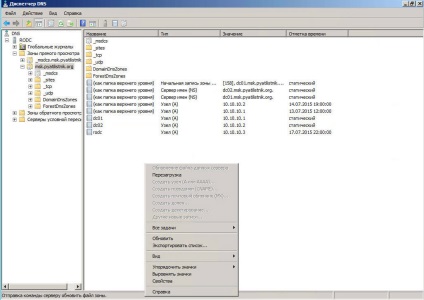

Mergem în DNS și vedem că este imposibil să editezi înregistrările

Și nici tu nu poți crea nimic

În modul snap-in Active Directory, totul este gol

Puțin despre securitatea RODC.

Dacă controlerul RODC este hacked, poate solicita teoretic o parolă hashed pentru un cont care oferă acces la informații confidențiale. Pentru a preveni acest lucru, administratorul poate configura o politică de replicare a parolei pentru fiecare RODC. Politica de replicare este două atribute ale obiectului computerului controlerului RODC. Atributul msDS-RevealOnDemandGroup conține numele distincte ale grupurilor, utilizatorilor, calculatoarelor ale căror parole în conturi pot fi șterse pe RODC (de obicei, utilizatorii și computerele care se află pe același site ca și controlerul RODC). Atributul msDS-NeverRevealGroup conține denumirile distincte ale grupurilor, utilizatorilor, computerelor ale căror parole nu pot fi rulate pe controlerul RODC (de exemplu, parola de administrator nu ar trebui să fie rușinată niciodată pe RODC). Atunci când RODC solicită o parolă hashed pentru un cont, FDC evaluează cererea în conformitate cu politica de replicare a parolei și stabilește dacă poate fi creată o copie a parolei pe RODC sau nu. În cazul unui furt de controler de domeniu, acest lucru reduce vulnerabilitatea acelor parole care au fost șterse pe RODC în momentul deconectării de la rețea și elimină riscul de hacking de parole importante.

Obiectul de computer al controlerului RODC are încă două atribute, care vă permit să determinați ce parole să fie rulate. Atributul msDS-AuthenticatedAtDC conține o listă de conturi autentificate pe RODC, iar atributul msDS-RevealedList este o listă a conturilor ale căror parole sunt stocate în prezent pe RODC.

Pe un controler de domeniu complet, controlorii RODC nu sunt specificați ca fiind de încredere. Din punctul de vedere al relațiilor de încredere, controlerul FDC aparține controlorilor RODC, precum și altor servere care fac parte din domeniu. Controlorii RODC nu fac parte nici din grupul de controlere de domeniu de întreprindere, nici din grupul de controlori de domeniu. Cu ajutorul contului RODC, există foarte puține lucruri care pot fi actualizate în directoare, deci chiar dacă un atacator hack un cont RODC, el nu va primi niciun privilegiu care să fie util pentru el.

Controlorii RODC nu sunt nici măcar incluse în topologia obișnuită a replicării DS. Deoarece RODC nu se deosebește de restul serverelor de domeniu, verificatorul de consistență a cunoștințelor (sau KCC - acest proces este disponibil pentru fiecare controler de domeniu responsabil pentru calculul topologiei de replicare DS) nu creează obiecte de conectare pentru controlorii RODC. Nici controlerul de domeniu complet, nici controlerul RODC nu se vor reproduce pe baza controlerului pentru citire. Pe de altă parte, RODC creează un obiect de conexiune care este un acord de replicare inbound de la controlerul de domeniu complet, dar acest obiect este stocat doar în replica RODC în sine - nu este copiat la alte controlere de domeniu. Din punctul de vedere al replicării, controlerul RODC este asemănător cu cârligele pentru gandaci: lăsându-i pe toți, fără a lăsa pe nimeni afară.

Ștergerea parolelor stocate în memoria cache

Mecanismul de ștergere a parolelor cache ale acestui utilizator pe RODC este absent. Dacă doriți să ștergeți parola stocată în RODC, administratorul trebuie să-l reseteze pe site-ul nodului. În acest caz, parola cache din subdiviziune devine nevalidă pentru accesarea resurselor site-ului site-ului sau ale altor departamente. Dacă protecția RODC este compromisă, resetați parolele care sunt în prezent stocate în cache și apoi reconstruiți RODC.