Acest document descrie modul de configurare a dispozitivului de securitate adaptiv Cisco (ASA) ca proxy pentru Citrix Reciever pe dispozitivele mobile. Această caracteristică oferă acces la distanță securizat la cererea Citrix Receiver că ruleaza pe dispozitivele mobile la servere, infrastructura desktop virtual (VDI) XenApp / XenDesktop prin ASA, ceea ce elimină necesitatea de Citrix Access Gateway.

Cerințe preliminare

cerinţe

Cisco vă recomandă să vă familiarizați mai întâi cu următoarele elemente:

- Citrix Reciever

- Cascadă WebVPN

- ASA trebuie să aibă un certificat de autentificare valid, care să fie de încredere de către dispozitivele mobile.

- Interfața XML trebuie activată și configurată pe serverul Citrix XenApp / XenDesktop / Storefront.

Componente utilizate

Acest document nu are o obligație rigidă la variantele specifice ale software-ului și ale hardware-ului.

Informațiile prezentate în acest document au fost obținute de la dispozitive care funcționează într-un mediu de laborator special. Toate dispozitivele descrise în acest document au fost lansate cu o configurație curată (standard). În rețeaua de lucru, trebuie să studiați impactul potențial al tuturor echipelor înainte de a le utiliza.

Dispozitive mobile acceptate

Aceasta este lista dispozitivelor mobile acceptate:

demonstrație

Pentru a observa demonstrarea acestui proces, vizitați următoarea pagină Web:

Informații generale

Citrix Access Gateway (CAG) a fost în mod tradițional singura modalitate de a furniza acces securizat la resurse virtualizate Citrix (desktop-uri și aplicații). Într-o implementare tipică, un astfel de dispozitiv ar fi amplasat în spatele firewall-ului în DMZ (Demilitarized Zone). Această caracteristică adaugă funcționalitatea ASA pentru a suporta conexiunile securizate la distanță către resurse virtuale de pe dispozitivele mobile.

Implementările tradiționale necesită prezența unui CAG, care este de obicei situat în spatele paravanului de protecție:

Cu ASA, conexiunile cu resursele interne Citrix sunt posibile fără CAG:

Pentru ca ASA să poată conecta proxy-uri de la Citrix Recipient la serverul Citrix, ASA este impersonarea Citrix Access.

Iată o listă de metode de autentificare acceptate pentru ASA cu Citrix Recipient:

- LOCAL

- domeniu

- SecurID RSA cu propriul protocol SDI.

- ASA suportă, de asemenea, moduri de problemă care includ următorul cod, un cod PIN nou și modurile PIN expirate.

- Autentificarea în doi factori (RSA și LDAP)

restricţii

- Clientul client Citrix accesează simultan un singur server XenApp / XenDesktop. Ca rezultat, proxy-ul ASA este solicitat unui singur XenApp / XenDesktop pentru sesiunea VPN. Când clientul Citrix Recipient se conectează, ASA selectează primul XenApp / XenDesktop care este configurat.

- Redirecționarea HTTP nu este acceptată, deoarece versiunea curentă a aplicației Citrix Recipient nu funcționează cu redirecționări.

- Validarea certificatului de client, de expirare a parolei de notificare expiră, Cisco Secure Desktop (CSD), și toate în CSD-ul (nu numai magazin de securitate) nu este acceptată când sunt utilizate offline / de clienti mobili, deoarece clienții autonome / mobil infrastructura de virtualizare nu înțeleg aceste concepte.

Comenzile CLI

Notă:

tip VDI. Pentru Citrix Destinatar, tipul trebuie să fie Citrix.

url - adresa URL completă a serverului XenApp sau XenDesktop, care include HTTP sau HTTPS, numele de gazdă, numărul portului și calea către serviciul XML. Numele gazdei și calea de lucru XML pot conține o macrocomandă care nu este crăpată. Dacă calea XML de lucru nu este furnizată, se folosește calea implicită / Citrix / pnagent /.

numele de utilizator este numele de utilizator care este folosit pentru a intra pe serverul de infrastructură de virtualizare. Aceasta poate fi o macrocomandă fără crăpături.

parola este parola utilizată pentru a intra în serverul de infrastructură de virtualizare. Aceasta poate fi o macrocomandă fără crăpături.

domeniu este domeniul utilizat pentru a intra pe serverul de infrastructură de virtualizare. Aceasta poate fi o macrocomandă fără crăpături.

Servere Nota: XenAPP este de obicei configurat pentru a asculta pe portul 80, deci VDI trebuie sa fie configurat cu HTTP in loc de HTTPS.

Utilizatorii mobili ai Destinatarului Citrix pot selecta un grup de tuneluri, în timp ce sunt autentificați cu ASA. Selectarea unui grup de tuneluri permite suport pentru alte protocoale de autentificare și servere XenApp / XenDekstop pentru accesul VDI. Administratorii pot configura grupul de tunel ca fiind implicit pentru accesul VDI. Atunci când utilizatorii nu selectează un grup de tuneluri, acest grup tunel este utilizat:

- application_name este numele aplicației. Singura aplicație actuală acceptată este destinatarul Citrix.

- Numele grupului de tuneluri este numele grupului curent de tunel care va fi folosit ca implicit pentru accesarea VDI-ului tipului specificat.

Exemplul de configurare

Acestea sunt exemple valide ale configurației VDI:

Configurația Managerului de dispozitive de configurare a securității (ASDM)

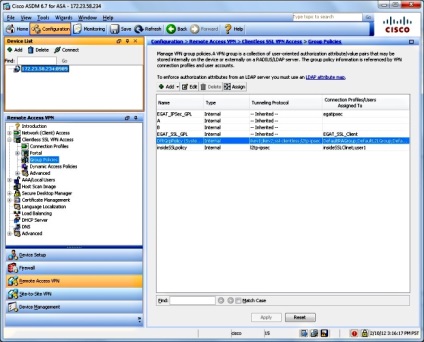

- Accesați Asdm> Configurare> VPN pentru acces de la distanță> Politică de acces> Grupuri VPN SSL fără client: