Experții pozitivi în domeniul tehnologiilor au oferit o analiză detaliată a noului program malware și au dat recomandări cu privire la modul de abordare a acestuia.

Petya - tot ce trebuie să știți despre noul encryptor

Analiza eșantionului de extorcare efectuate de experții Technologies pozitive, a arătat că acțiunea se bazează pe principiul Petia cripta sectorul de boot disc master boot record (MBR) și înlocuirea acestuia cu propria lui.

Un set de instrumente folosite pentru a ataca Petia permite Keep cifru de lucru, chiar și în acele medii în care lecția WannaCry și ați instalat actualizarea de securitate a fost reprezentat, motiv pentru care cifrul este atât de eficient.

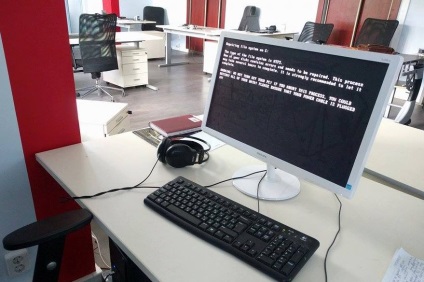

Cum funcționează Petya

După ce a început fișierul malware este creat sarcina de a reporni computerul, întârziat timp de 1-2 ore, timp în care puteți gestiona pentru a rula bootrec / fixmbr pentru a restaura MBR-ul și de a recupera sistemul de operare. Astfel, este posibil să porniți sistemul chiar și după ce a fost compromis, dar nu va fi posibil să decriptați fișierele. Pentru fiecare disc, este generată o cheie AES, care există în memorie până când criptarea este finalizată. Este criptat pe o cheie RSA deschisă și este șters. Recuperarea conținutului după finalizare necesită cunoașterea cheii private, astfel încât fără a cunoaște cheia, datele nu pot fi restabilite. Se presupune că virusul criptează fișierele la maximum 15 directoare. Adică fișierele imbricate la o adâncime mai mare sunt sigure (cel puțin pentru această modificare a encryptorului).

Petya are funcționalitatea care îi permite să se răspândească în alte computere, iar acest proces este asemănător cu avalanșa. Acest lucru permite compromisul cifru, inclusiv un controler de domeniu și de a dezvolta un atac pentru a obține controlul asupra tuturor nodurilor de domeniu, care este echivalent cu un compromis plin de infrastructură.

Cum să vă protejați de atacul Petya

Pentru a evita să devină o victimă a unui astfel de atac, trebuie să actualizați mai întâi software-ul utilizat pentru versiunea curentă, în special, pentru a instala toate cele mai recente actualizări MS Windows. În plus, este necesar să se minimizeze privilegiile utilizatorilor pe stațiile de lucru.

Pe toate computerele, trebuie să instalați un software antivirus cu o funcție de auto-protecție care oferă o parolă specială pentru dezactivarea sau modificarea setărilor. În plus, este necesar să se asigure actualizarea periodică a software-ului și OS-ului pe toate nodurile infrastructurii corporative, precum și un proces eficient de gestionare a vulnerabilităților și a actualizărilor. Desfășurarea regulată a auditurilor IS și a testelor de penetrare va permite detectarea în timp util a deficiențelor existente în ceea ce privește protecția și vulnerabilitatea sistemelor. Monitorizarea periodică a perimetrului rețelei corporative va permite monitorizarea interfețelor de servicii de rețea accesibile de pe Internet și corectarea configurației firewall-urilor în timp. Pentru a avut loc depistarea precoce și suprimarea atacurilor trebuie să monitorizeze infrastructura de rețea internă, care se recomandă utilizarea sistemului de clasă SIEM.

Bazat pe tehnologii pozitive