Răspândirea rețelelor wireless a condus la multe probleme noi cu securitatea informațiilor. Accesul la rețele radio protejate prost sau interceptarea informațiilor transmise prin canale radio este uneori dificilă. Și dacă, în cazul rețelelor locale fără fir Wi-Fi (IEEE 802.11 familie de standarde), această problemă este rezolvată într-un fel sau altul (înființat unitate specială pentru protecția acestor rețele, mecanisme de acces îmbunătățite, autentificare și criptare), în rețeaua Bluetooth (IEEE 802.15.1 standard de ) reprezintă o amenințare gravă la adresa securității informațiilor.

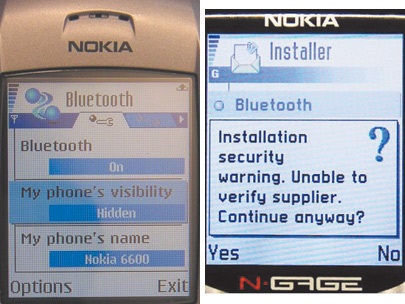

Deși Bluetooth este proiectat pentru comunicarea între dispozitive la o distanță de cel mult 10-15 m, în lumea de astăzi folosește o mulțime de dispozitive mobile portabile care acceptă Bluetooth, care proprietarii de vizita de multe ori locuri cu mulțimi mari, astfel încât o unitate este se află accidental în imediata apropiere altele. În plus, multe astfel de dispozitive sunt configurate în mod necorespunzător (majoritatea oamenilor lasă toate setările implicit), iar informațiile din ele pot fi ușor interceptate. Astfel, cea mai slabă legătură în tehnologia Bluetooth este utilizatorul care nu dorește să aibă grijă de propria sa securitate. Uneori, de exemplu, se deranjează prea mult să formeze codul PIN și alte mecanisme de identificare și apoi dezactivează toate funcțiile de protecție.

Cu toate acestea, dacă LAN-urile fără fir Wi-Fi care conțin informații confidențiale sunt, în majoritatea cazurilor, încă protejate suficient de fiabil de către administratorii de sistem și specialiștii în domeniul securității informațiilor, protecția dispozitivelor cu Bluetooth este slabă. Dar răspândirea rapidă a interfeței Bluetooth ridică din ce în ce mai mult probleme de securitate și nu numai utilizatorii, ci și administratorii companiilor ale căror angajați folosesc interfața Bluetooth ar trebui să acorde o atenție deosebită acestei probleme. Și cu cât este mai intensă interacțiunea dispozitivelor Bluetooth cu un computer într-o rețea corporatistă, cu atât mai urgentă este necesitatea unor măsuri de securitate specifice, deoarece pierderea sau furtul unui astfel de dispozitiv va deschide accesul atacatorului la datele și serviciile secrete ale companiei.

Între timp, tehnologia Bluetooth ne demonstrează un exemplu al modului în care întreaga povară de asigurare a securității cade pe umerii utilizatorului, indiferent de dorința și calificarea lui.

Principiile generale ale funcționării Bluetooth

spre deosebire de Wi-Fi, Bluetooth este proiectat pentru a construi așa numitele rețele fără fir personale (Wireless Personal Area Network (WPAN)). Inițial, sa planificat elaborarea unui standard care să permită crearea de rețele locale mici și obținerea accesului wireless la dispozitivele dintr-o casă, un birou sau, de exemplu, o mașină. În prezent, un grup de companii care participă la lucrul la tehnologia Bluetooth liberă, are mai mult de 1500 de membri. Potrivit multor experți, Bluetooth nu are egal în nișă. Mai mult decât atât, standardul IEEE 802.15.1 a fost tehnologii rivale, cum ar fi Wi-Fi, HomeRF și IrDA (infraroșu Acces direct # 151; acces direct în infraroșu). Înainte de aceasta, cea mai comună tehnologie pentru conectarea wireless a computerelor și a perifericelor a fost accesul în infraroșu (IrDA). Dar, spre deosebire de IrDA, care funcționează pe principiul "punct-la-punct" în linia de vedere, tehnologia Bluetooth a fost creată atât pentru lucrul pe același principiu, cât și ca un canal radio cu mai multe puncte.

Inițial, emițătoarele Bluetooth aveau un interval scurt (până la 10 m, adică în aceeași cameră), dar mai târziu o zonă de acoperire mai largă # 151; până la 100 m (adică în interiorul casei). Astfel de emițătoare pot fi încorporate în dispozitiv sau conectate separat ca o interfață suplimentară.

Dar principalul avantaj al tehnologiei Bluetooth, datorită căruia se suprapune treptat IrDA, este acela că pentru comunicare nu este necesară vizibilitatea directă a dispozitivelor # 151; ele pot fi împărțite chiar și de astfel de obstacole ca "radiocarbon" ca pereți și mobilier; În plus, dispozitivele care interacționează unul cu celălalt pot fi în mișcare.

Elementul structural principal al rețelei Bluetooth este așa-numitul piconet (piconet) # 151; o colecție de două până la opt dispozitive care rulează pe același șablon. În fiecare piconet, un dispozitiv acționează ca un maestru, iar ceilalți sunt sclavi. Comandantul determină modelul pe care vor funcționa toți sclavii piconet și sincronizează operarea rețelei. Standardul Bluetooth asigură conectarea unor rețele pico independente și chiar nesincronizate (până la zece) în așa-numitul scatternet. Pentru aceasta, fiecare pereche de piconete trebuie să aibă cel puțin un dispozitiv comun, care va fi maestrul într-unul și sclavul din cealaltă rețea. Astfel, într-un singur scatternet cu interfață Bluetooth, pot fi conectate simultan maximum 71 de dispozitive.

Securitatea Bluetooth depinde de setări

În funcție de sarcinile efectuate, specificația Bluetooth oferă trei moduri de protecție care pot fi utilizate fie individual, fie în diverse combinații:

Dacă cineva aude o conexiune prin aer, în scopul de a fura cheia de autentificare, aceasta trebuie să cunoască algoritmul pentru detectarea cererii cheie și răspunsul, precum și definirea inversul algoritmului va necesita putere de calcul semnificativă. Prin urmare, costul de recuperare a cheii prin simpla interceptare a procedurii de autentificare este nejustificat de mare.

Serviciul de criptare Bluetooth are la rândul său trei moduri:

• Mod fără codificare;

• un mod în care se codifică numai conexiunea la dispozitive și informațiile transmise nu sunt codificate;

• un mod în care sunt codate toate tipurile de comunicare.

Deci, funcțiile de securitate Bluetooth trebuie să furnizeze o comunicare sigură la toate legăturile. Însă, în practică, în ciuda standardului de securitate, există o serie de deficiențe semnificative în această tehnologie.

De exemplu, punctul slab de protecție pentru dispozitivele Bluetooth este acela că producătorii încearcă să ofere utilizatorilor puteri largi și control asupra dispozitivelor și a configurației acestora. În același timp, modern Bluetooth tehnologie are mijloace suficiente pentru a identifica un utilizator de dispozitiv (de exemplu, un sistem de securitate Bluetooth nu ia în considerare persoana sau intenția utilizatorului), ceea ce face Bluetooth este deosebit de vulnerabilă la așa-numitele spoofing-atacuri (radiodezinformatsii) și utilizarea abuzivă de identificare dispozitive.

În plus, prioritatea este fiabilitatea identificării dispozitivului și nu mentenanța sigură a acestuia. Prin urmare, descoperirea serviciului este o parte critică a întregii scheme Bluetooth.

Punctul extrem de slab al interfeței Bluetooth poate fi, de asemenea, considerat procesul de împerechere primară a dispozitivelor (împerechere), în care există un schimb de taste în canalele necodificate, ceea ce le face vulnerabile la ascultarea de către terțe părți. Ca rezultat al interceptării transmisiei în momentul procesului de asociere, este posibilă obținerea cheii de inițializare prin calcularea acestor chei pentru orice varianta posibilă a parolei și apoi compararea rezultatelor cu transmisia interceptată. Cheia de inițializare, la rândul său, este utilizată de către hacker pentru a calcula cheia de comunicare și este comparată cu transmisia interceptată pentru verificare. În acest sens, se recomandă efectuarea procedurii de asociere într-un mediu familiar și sigur, ceea ce reduce în mod semnificativ amenințarea cu interceptarea. În plus, riscul de interceptare poate fi redus prin utilizarea parolelor lungi care complică detectarea acestora din mesajele interceptate.

În general, posibilitatea standard, permite utilizarea de parole scurte este o alta cauza de vulnerabilitate Bluetooth-conexiune, care, la fel ca în cazul de utilizare a parolelor simple, administratorii de sistem de rețele de calculatoare, le poate provoca ghicitul (de exemplu, în timpul unei comparații automate cu baza de parole ordinare / comune) . Astfel de parole simplifică foarte mult inițializarea, însă fac cheile de comunicare foarte simple în ceea ce privește recuperarea de la transmisiile interceptate.

În plus, din motive de simplitate, utilizatorii tind să utilizeze chei de comunicare asociate, mai degrabă decât cheile dinamice mai sigure. Din același motiv, aceștia aleg chei modulare în loc de combinații. Un dispozitiv cu cheie modulară îl utilizează pentru a se conecta la toate dispozitivele care comunică cu acesta. Ca rezultat, orice dispozitiv cu cheie modulară îl poate utiliza pentru a asculta conexiunile securizate, unde este utilizată aceeași cheie de comunicare și de la dispozitivele verificate (adică cele cu care a fost deja stabilită comunicarea). La utilizarea cheilor modulare, nu există protecție.

Cu toate acestea, orice dispozitiv Bluetooth cu cheie privată (cheia de decriptare) este complet sigur. Astfel, măsurile de securitate care utilizează tehnologia Bluetooth pot proteja conexiunile numai dacă sunt configurate corespunzător și atunci când serviciile sunt utilizate corect. Și aceasta este singura modalitate de a proteja datele personale și informațiile confidențiale de căderea în mâinile greșite.

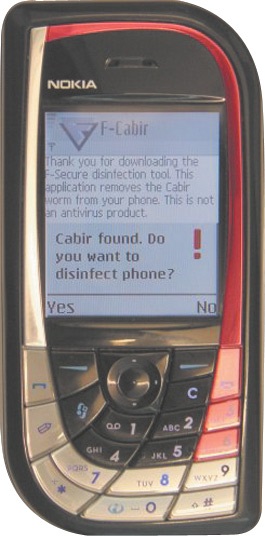

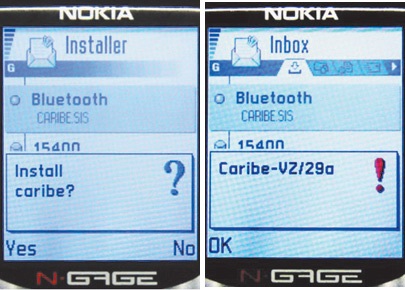

Viruși de către Bluetooth

concluzie

Cu timpul, toate slăbiciunile acestei tehnologii vor fi, fără îndoială, deschise. Este posibil ca grupul de lucru special pe Bluetooth (Grupul de interes special, SIG) să actualizeze specificațiile standardului, atunci când se constată defectele. Producătorii, la rândul lor, modernizează produsele, luând în considerare toate recomandările de siguranță.

După aceea, proprietarul trebuie să permită pornirea virusului și începerea acestuia.

Mai recent, Cougar a introdus o nouă serie de surse de alimentare pentru PC-urile tradiționale - VTX, destinate utilizatorilor cu un buget limitat. În această revizuire, va fi luat în considerare modelul Cougar VTX600, care datorită caracteristicilor sale va fi unul dintre cele mai populare în această linie de surse de alimentare

La evenimentul anual Capsaicin SIGGRAPH din Los Angeles, AMD si-a consolidat pozitia pe piata de PC-uri high-end cu noii procesori Ryzen Threadripper si GPU "Vega"

Pentru o construcție simplă și convenabilă a utilizatorilor obișnuiți companie de rețea ZyXEL a lansat urmatoarea versiune a platformei sale de Internet pentru conectarea la rețelele 3G / 4G prin USB-modem cu punct de acces Wi-Fi - ZyXEL Keenetic 4G III, pe care le considerăm în această recenzie

Pentru familia sa de routere și routere, ASUS a adăugat recent două modele foarte interesante: modelul 4G-AC55U și cel mai simplu 4G-N12. Acest articol va lua în considerare modelul emblematic ASUS 4G-AC55U

Young dar ambitioasa companie KREZ la inceputul acestui an a lansat un nou, model de laptop original, KREZ Ninja (modelul TM1102B32) care rulează Windows 10. Deoarece acest computer are un ecran pivotant, acesta poate servi ca o soluție universală - poate fi folosit cu succes pentru muncă, și pentru studiu și pentru jocuri

Dacă de multe ori imprimați fotografii și sunteți deja obosit să schimbați cartușele în imprimantă, acordați atenție echipamentului MFP Epson L850. O mare varietate de consumabile, o calitate excelentă a tipăririlor, o gamă largă de funcționalități - acestea sunt doar câteva dintre avantajele acestui model