Avem nevoie de un router, chit și freesshd.

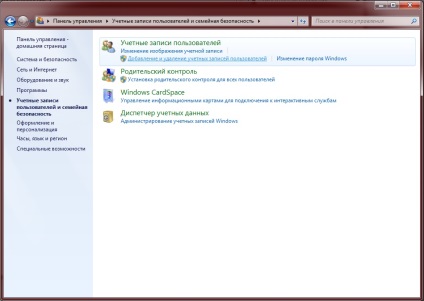

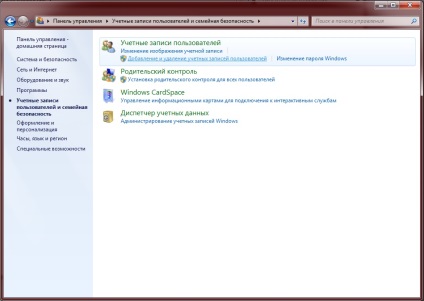

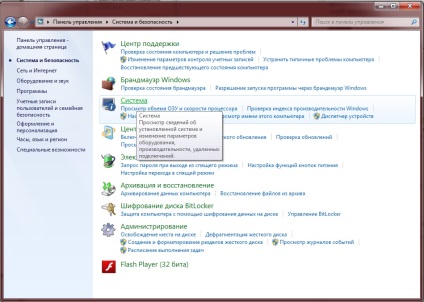

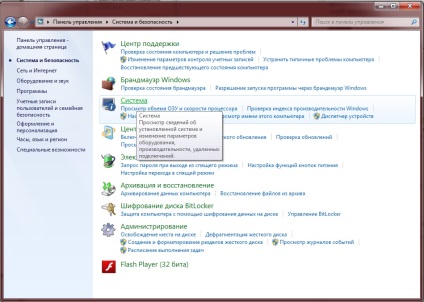

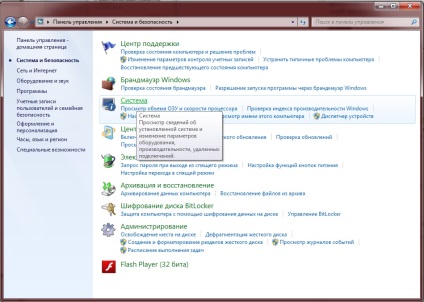

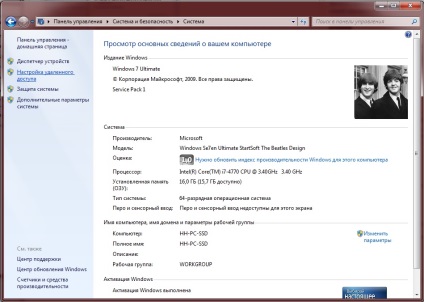

1. Configurarea serverului SSH

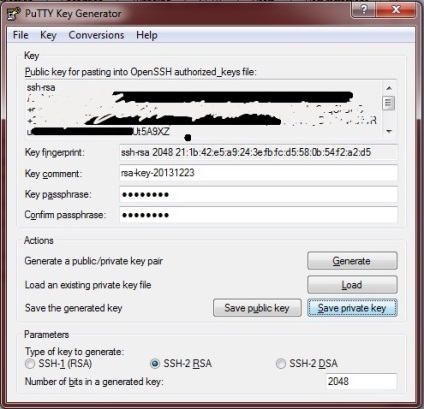

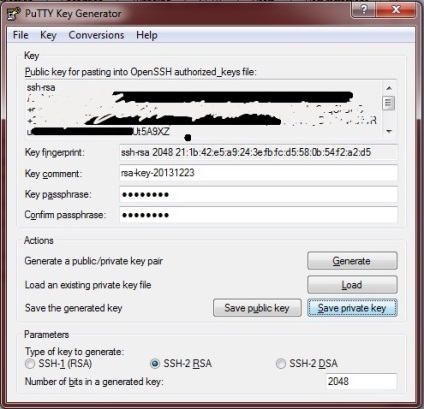

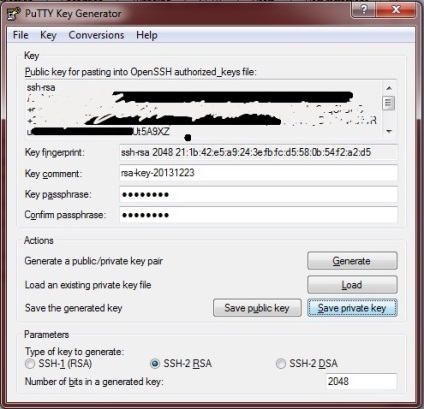

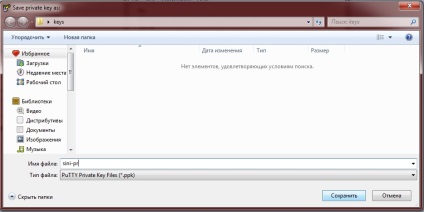

2. Configurarea SSH pe computerul client

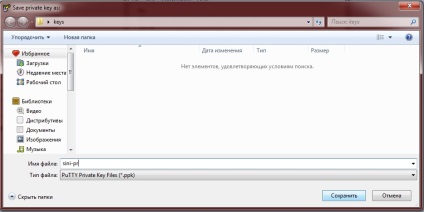

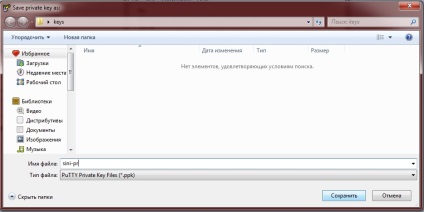

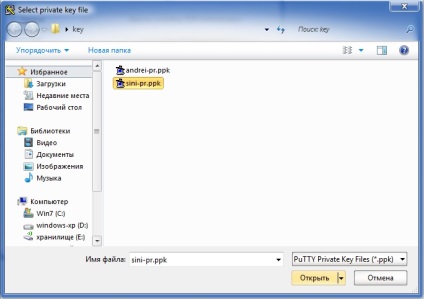

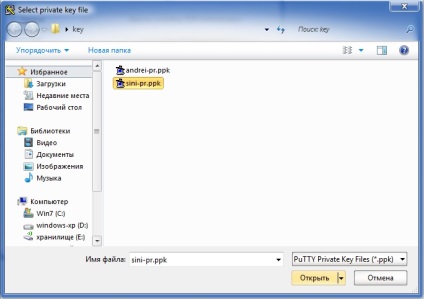

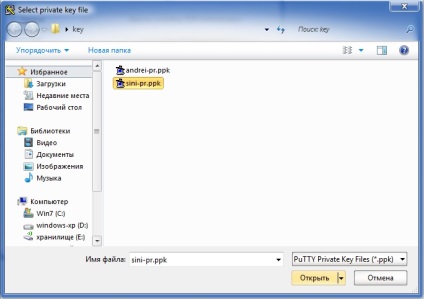

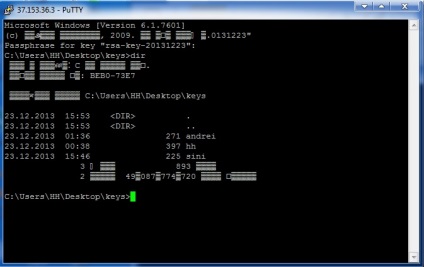

2.18) Pe calculatorul client trebuie să puneți cheia privată într-un dosar creat în prealabil pentru aceasta

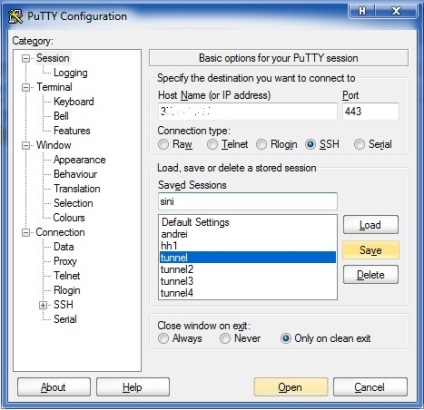

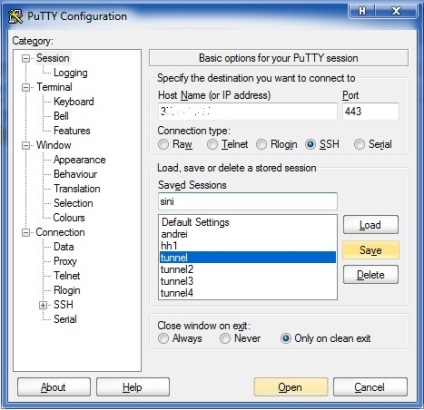

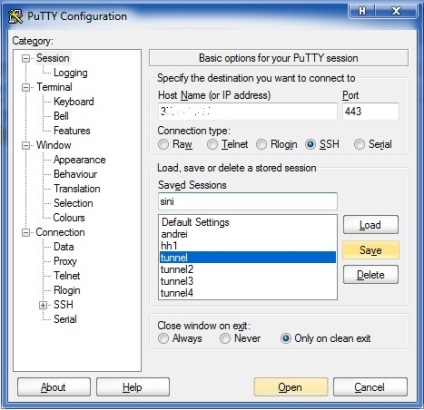

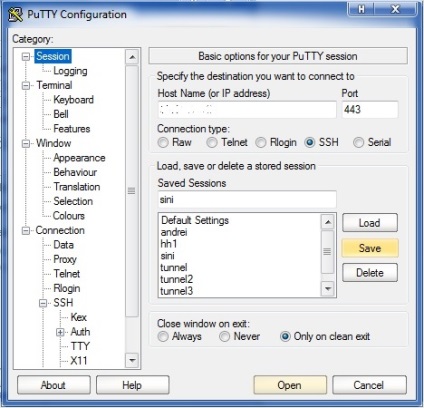

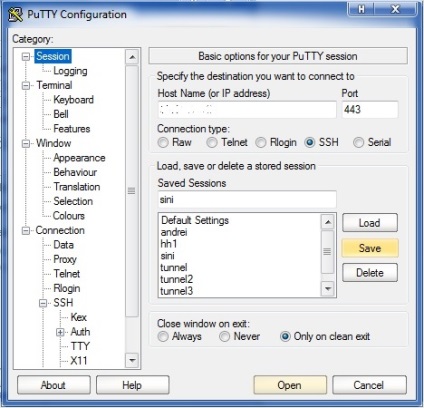

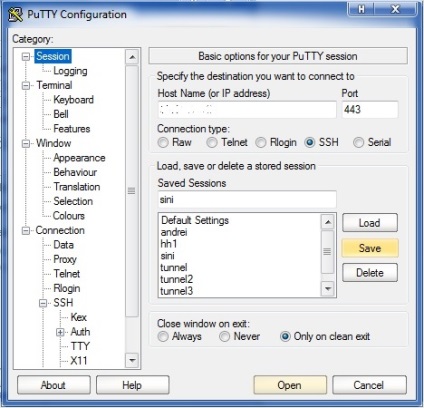

2.19) Pe client, porniți PuTTY și creați o conexiune numită sini. În câmpul Nume gazdă (sau adresa IP), specificați serverul IP extern dorit, deoarece el este în spatele router-ului, acesta va fi router-ul ip. Schimbăm portul la 443 sau altul, doar în mod semnificativ.

2.19) Pe client, porniți PuTTY și creați o conexiune numită sini. În câmpul Nume gazdă (sau adresa IP), specificați serverul IP extern dorit, deoarece el este în spatele router-ului, acesta va fi router-ul ip. Schimbăm portul la 443 sau altul, doar în mod semnificativ.

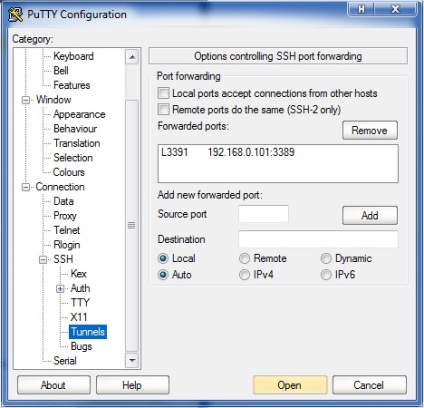

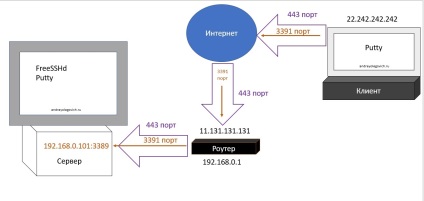

Doar în caz, specific că în acest exemplu serverul IP din rețeaua locală este 192.168.0.101

Un server IP extern este un router IP. În imagine este acoperită, în cazul tău va fi adresa IP exterioară, adică ceva de genul 78.47.141.187

Aruncarea spikes pe router

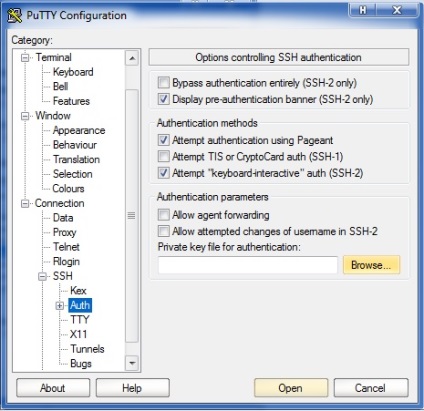

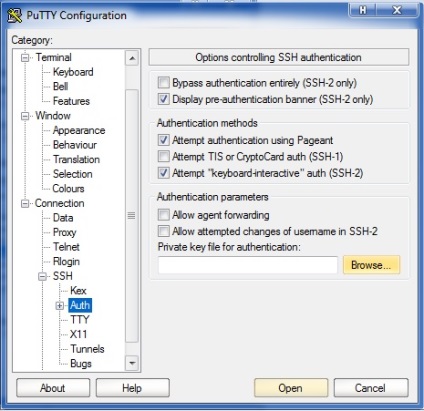

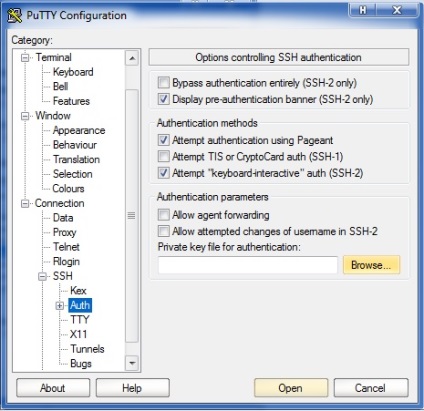

Putty pe client

4.22) Deschideți sesiunea

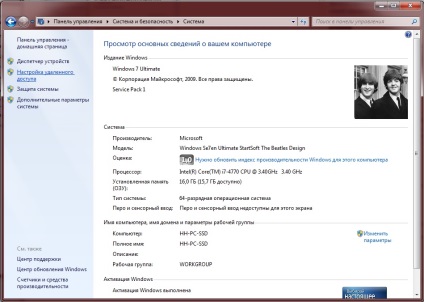

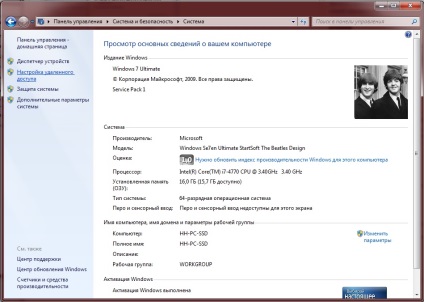

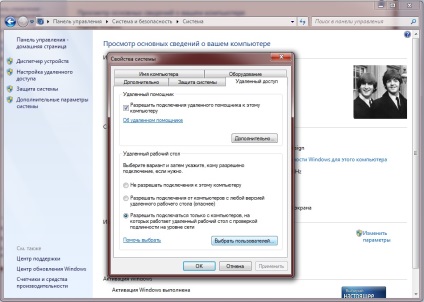

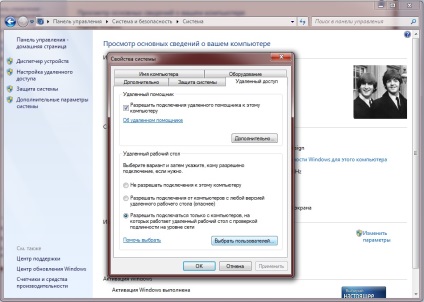

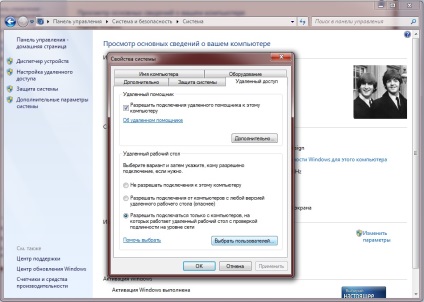

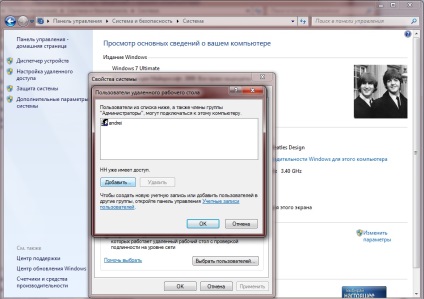

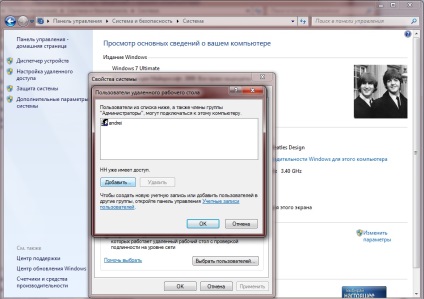

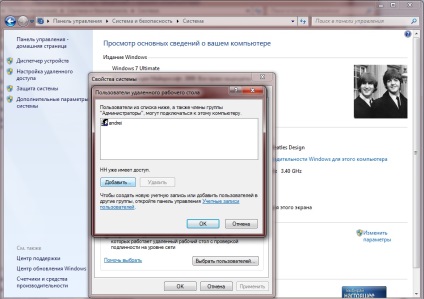

Configurarea RDP - Pe server

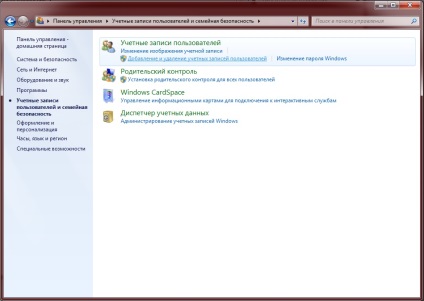

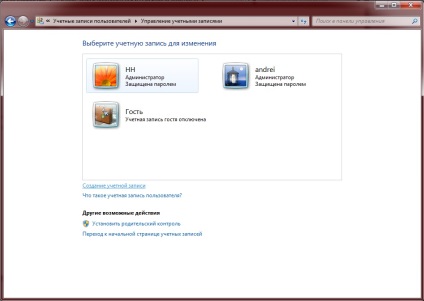

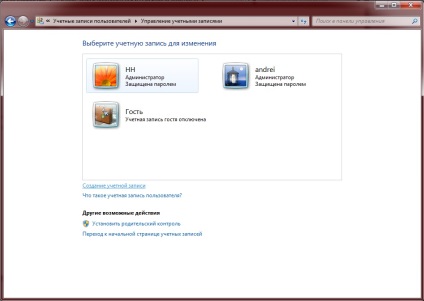

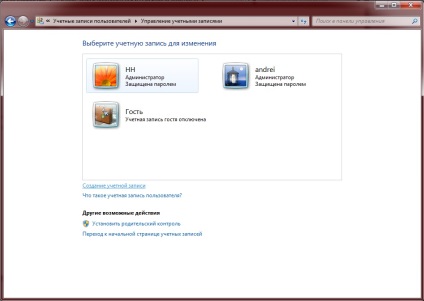

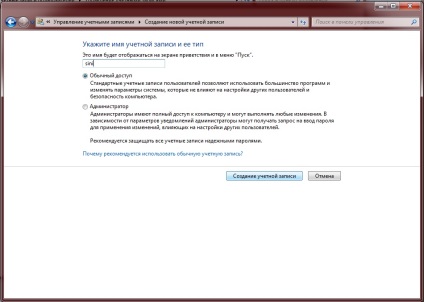

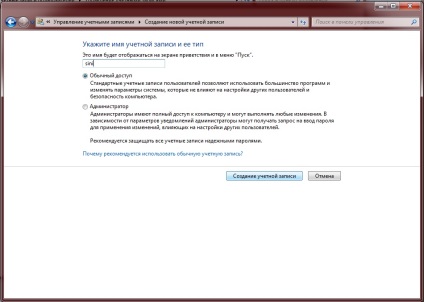

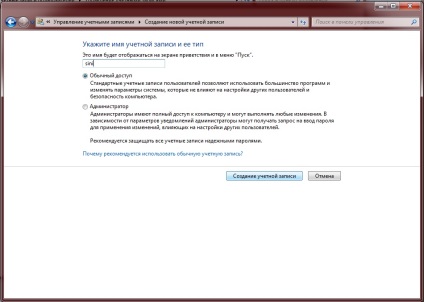

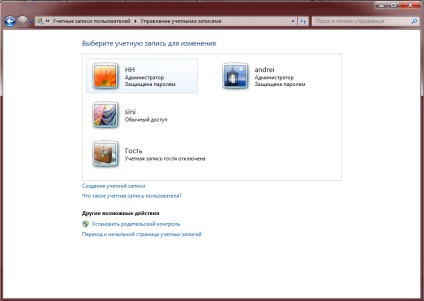

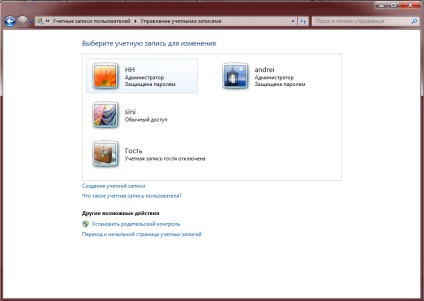

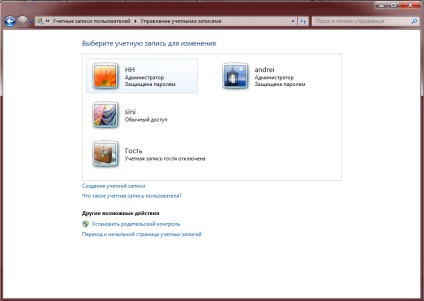

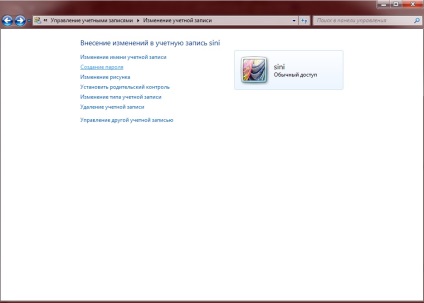

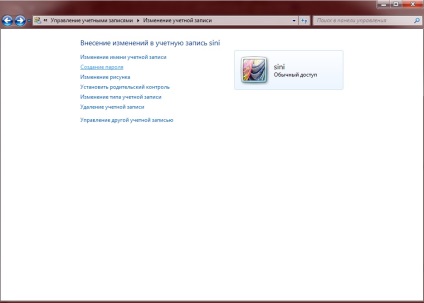

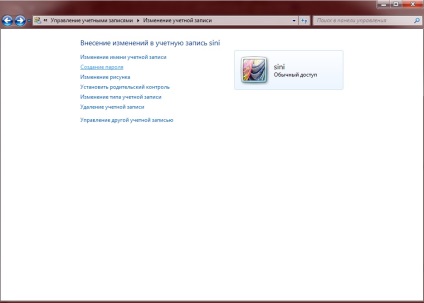

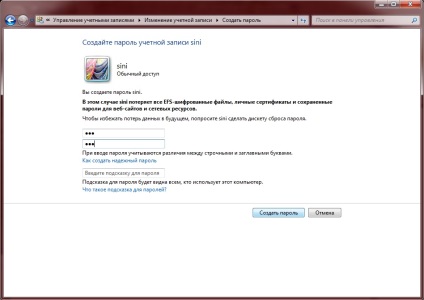

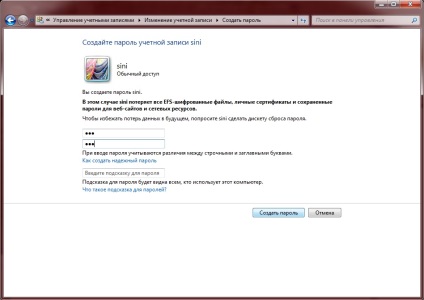

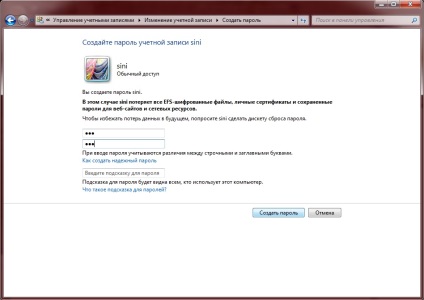

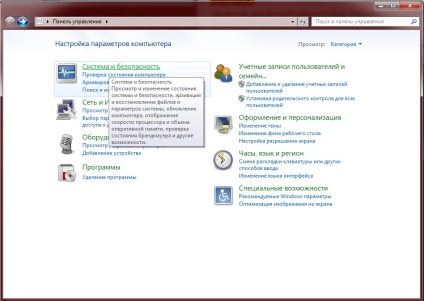

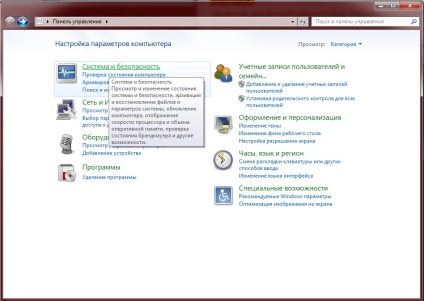

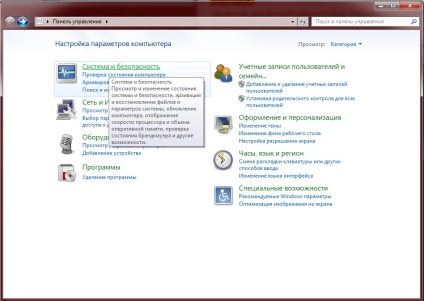

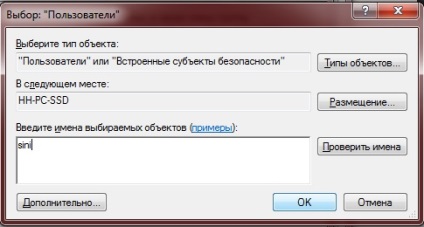

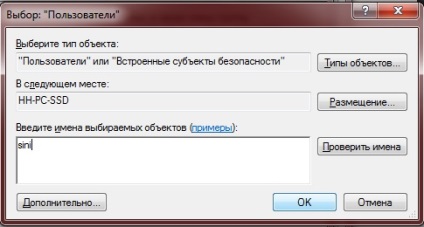

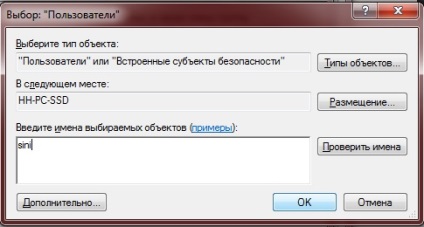

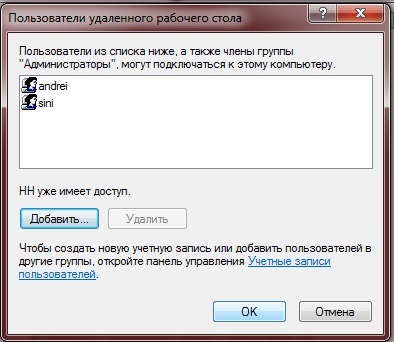

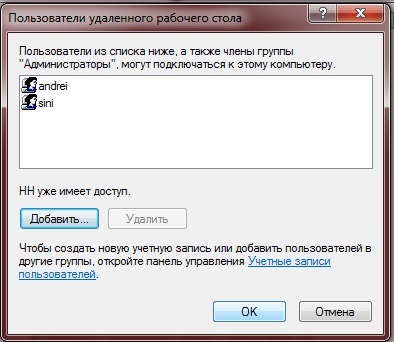

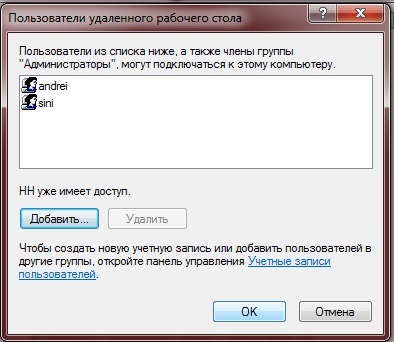

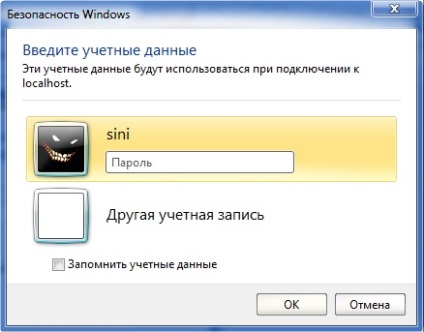

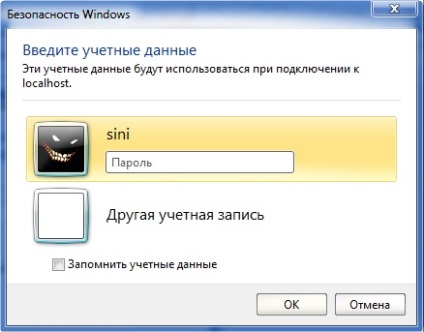

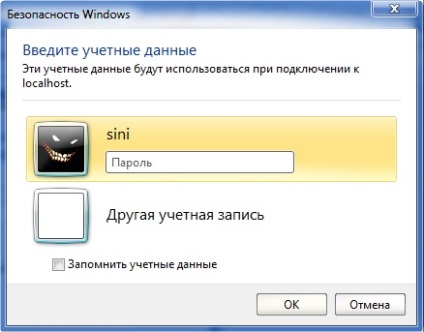

5.23) Crearea unui utilizator sini

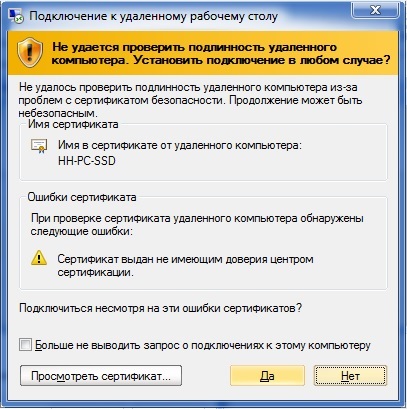

Configurarea RDP - Pe client

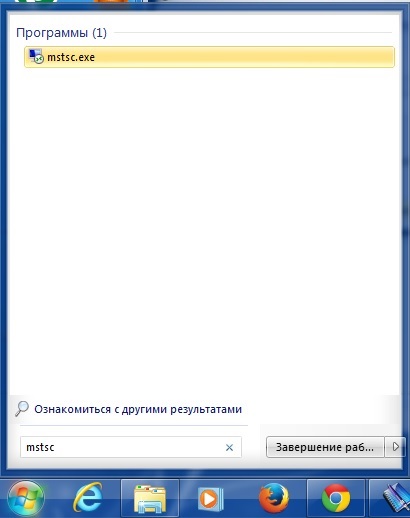

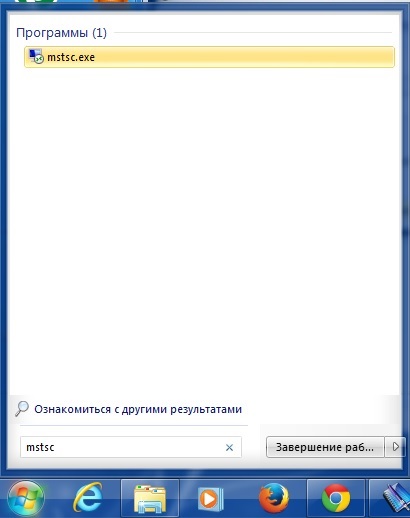

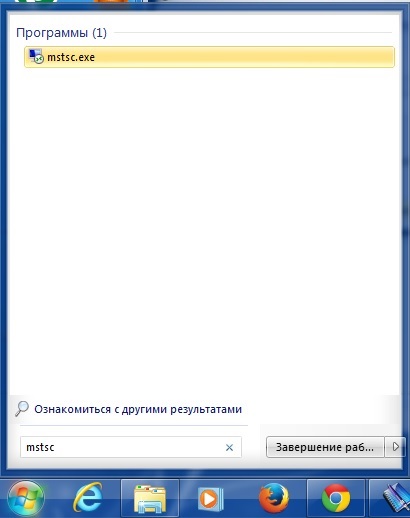

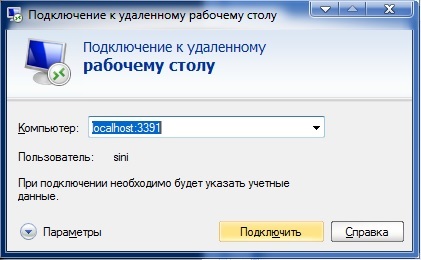

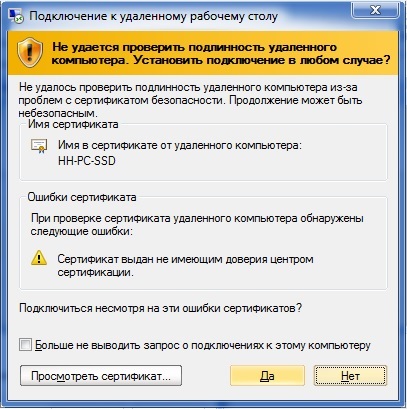

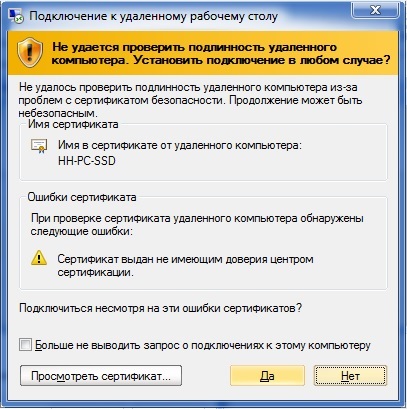

6.28) Rulați pe clientul mstsc (mai întâi trebuie să deschideți tunelul SSH, dacă a fost deschis, trebuie să verificați dacă sesiunea sa terminat

Notă pentru OpenBSD

Avem un computer în St. Petersburg (PK_SPb) pe serverul OpenBSD în MSC (SRV_MSK) și un computer local care se conectează la serverul în MSC (PK_MSK). Scopul - este în regulă cu PK_SPb la PK_MSK prin tunel ssh pentru RDP folosind chit de sub Windows.

Avem un computer în St. Petersburg (PK_SPb) pe serverul OpenBSD în MSC (SRV_MSK) și un computer local care se conectează la serverul în MSC (PK_MSK). Scopul - este în regulă cu PK_SPb la PK_MSK prin tunel ssh pentru RDP folosind chit de sub Windows.

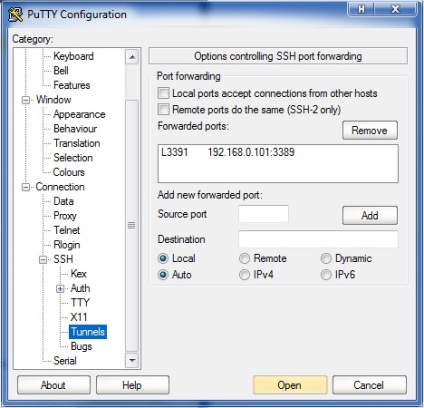

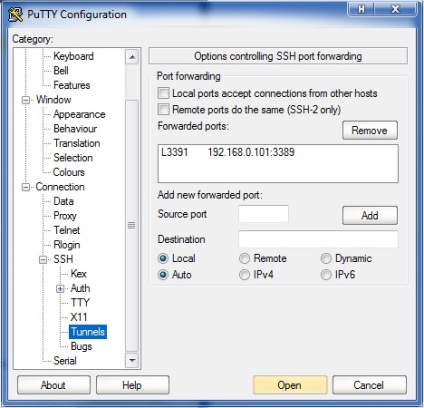

Necesitatea de a face la fel cum este descris în link-ul, dar în prima notă de imagine porturi locale accepta conexiuni de la alte gazde de port Source, puteți selecta oricare dintre naprmer disponibile 6789. În câmpul de destinație pentru a specifica Lokalnyy_ip_PK_MSK: 3389 La conectarea prin intermediul RDP (ultima imagine), puteți specifica 127,0 .0,2: 6789