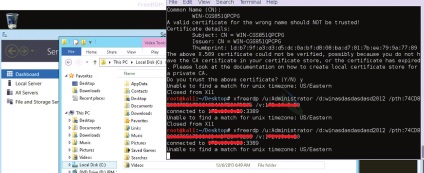

Având în vedere subiectul vulnerabilităților din sistemele Windows, vom continua să vorbim despre atacurile care vizează rețelele corporative afectate mai devreme. Un lucru uimitor, dar acum tehnica Pass-the-Hash funcționează pentru conexiunile RDP. Asta este, putem autentifica cu NTLM hash-ul utilizatorului când este conectat prin RDP!

Pe de altă parte, am aflat recent că se dovedește că nu toți oamenii sunt conștienți de ceea ce este - PtH. Așa că vă voi spune ceva despre acest caz.

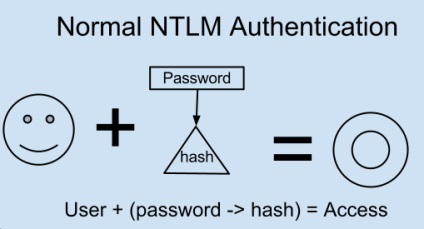

Deci, să începem cu faptul că în Windows, un sistem multi-utilizator și, prin urmare, trebuie să stocheze parolele utilizatorilor. Dar păstrarea lor în textul simplu nu este securizată și, prin urmare, acestea sunt stocate într-un blocaj. Hashing-ul este o funcție unidirecțională, rezultatul căreia este imposibil să cunoaștem valoarea de intrare (adică nu poate fi "decriptată"). NT-hash este formatul în care Windows stochează parole. Și subliniez că, chiar dacă este o gazdă sau un domeniu separat - formatul de stocare este unul.

Al doilea punct important este sprijinul profund pentru autentificarea automată unică (autentificare automată "unificată") de Windows bazată pe autentificarea NTLM. Nu transmite nici parola, nici hash-ul NT. Algoritmul este după cum urmează: mai întâi clientul trimite o cerere de conexiune, apoi serverul returnează o secvență generată la întâmplare (provocare). După aceasta, clientul primește un hash-user, îl conectează cu o provocare, șterge și trimite-l la server. El, la rândul său, face același lucru. Și dacă se potrivesc hash-urile, atunci utilizatorul este corect.

Ieșirea aici este că NT-hash este echivalentul integral al parolei utilizatorului. La urma urmei, aproape toate serviciile care se află în ecosistemul Windows acceptă autentificarea NTLM. De exemplu, HTTP, SMB (prin care putem conecta și gestiona gazdă de la distanță), SMTP, FTP, conexiuni la serverul SQL și așa mai departe.

Astfel, prin faptul că am vânat o gazdă în domeniu, putem obține hașuri ale utilizatorilor din memorie și continuăm să mergem în rețea, autentificând peste tot cu ei. Această tehnică se numește Pass-the-Hash. Ca rezultat, protecția domeniului este formată ca o casă de cărți.

Excepția a fost protocolul RDP. Anterior, ați putea să vă conectați numai prin introducerea unei parole. Și aceasta a fost o problemă, deoarece foarte des există segmente închise (de exemplu, DMZ) în rețeaua corporativă, unde numai accesul RDP este permis pe firewall (deci adminii pot admin).