Hacking VoIP. Povestea despre cum a plătit furnizorul Foma.

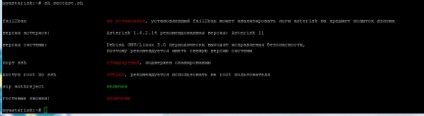

Auditul sistemului Asterisk, verificarea securității.

Multe, dacă nu majoritatea, organizațiile care utilizează soluții VoIP nu se gândesc sau ignoră amenințările de securitate ale sistemelor lor sau pur și simplu nu știu despre existența lor.

Între timp, statisticile atacurilor asupra VoIP în ultimii ani sunt înspăimântătoare.

Meet este Thomas.

Conducerea a aprobat ideea, procesul a mers. Au fost lansate câteva luni de "bătălii persistente" și o nouă linie telefonică automată. Aici este o victorie dulce. Interfață web clară, servicii de voce pentru clienți, statistici ale apelurilor și multe alte "caracteristici" utile.

Totul a mers bine până când un bolt a izbucnit din albastru.

Serverul lui Foma a fost spart, iar numerele sale au făcut apel la Cuba și alte țări exotice. Foma a aflat despre acest lucru de la furnizorul de servicii de comunicații într-o formă destul de neplăcută - în cont a fost o sumă care depășește bugetul obișnuit de 30 de ori! Ca rezultat, 0 ruble pentru centrale telefonice automate și 180.000 ruble pentru "servicii de comunicații".

Furnizorul a furnizat numere blocate de servicii și a solicitat plata unei datorii mari. Această situație nu înseamnă o socoteală inevitabilă pentru neglijența sa, există o cale de ieșire.

Ce trebuie să faceți dacă sunteți hacked?

Apoi abonatul solicită o imprimare a detaliilor apelului, certificată cu sigiliile și semnăturile operatorului. După ce operatorul trimite o declarație care spune că o treime persoane neidentificate nu a venit autorizat accesul la echipamentul pe care de fapt el (utilizator) serviciile de date nu sunt consumate, etc.

În continuare, utilizatorul trebuie să meargă la poliție cu aplicația corespunzătoare, de obicei cazul, du-te direct la departamentul K. Pe baza cererii, poliția efectuează controale de pre-anchetă, operatorul trimite o cerere și pe baza răspunsurilor, determină faptul că implicarea unor terțe părți, să inițieze un dosar penal. Abonatul pe baza operatorului scrie o scrisoare, referindu-se la poliție și a inițiat urmărirea penală refuză să plătească suma taxelor pentru traficul piratat. În continuare, operatorul poate solicita instanței, 90% din instanța va fi pe partea abonatului.

10 milioane de euro prejudicii cauzate de atacurile VoIP.

Pentru activitățile sale băieți înființat o întreagă companie de Shadow Communication Company Ltd, angajarea de oameni din diferite părți ale Europei și de a oferi „interfața lor angajaților ușor de utilizat și un sistem de sesizare pentru a dezvolta în mod activ.

Hackerii au fost prinși. Dar aici merită menționat faptul că sistemul intern de aplicare a legii în sectorul IT nu este atât de agil și agil.

Parolele pentru dispozitivele VoIP, sunteți protejați cu toții?

Aici problema nu este asteriscul brut, așa cum mulți ar putea crede. Experții au auzit cu siguranță despre setul de utilități sipvicious și mulți dintre ei au folosit deja. Cu toate acestea, atunci când rețeaua este scanată folosind svmap.py - acest script este parte a datelor de utilitate într-o altă rețea decât un asterisc pot detecta VoIP-glande: Cisco, Linksys, etc. De regulă, au propria interfață web și nu au întotdeauna o parolă! Linksys nu are implicit o parolă pentru interfața web. Acest lucru nu este foarte prudent, deoarece multe dintre dispozitivele lor pot fi accesate din exterior.

Dacă vă trimiteți doar Google, puteți găsi gateway-urile deblocate în câteva minute. Dacă introduceți intitle: "Sipura SPA Configuration" în interogarea de căutare, există multe gateway-uri Linksys care nu au o parolă.

Ce ar trebui să fac?

Din păcate, ca și în cazul eroului nostru Foma, multe companii care utilizează sisteme cu sursă deschisă nu acordă atenția cuvenită securității. Nu este suficient timp sau specialiști - acest lucru este normal.

Dacă nu sunteți sigur de securitatea sistemului dvs. sau pur și simplu vă îndoiți de fiabilitatea acestuia - MyAsterisk poate efectua un audit gratuit și poate identifica vulnerabilități și deficiențe. myasterisk.ru