Complexități care apar în organizații care nu sunt echipate cu instrumente de securitate a informațiilor:

- Posibilitatea scurgerii secretelor de stat și comerciale, a informațiilor confidențiale,

inclusiv datele personale. - Necesitatea de a asigura nivelul necesar de siguranță, în conformitate cu normele legislative

și actele juridice ale organizației pentru atestarea locurilor de muncă automatizate. - Nevoia de a rezista tot mai multe organizații care se specializează în furt

informații confidențiale pentru a obține beneficii comerciale.

Block-Network-2.0 rezolvă aceste probleme datorită următoarelor mecanisme de protecție:

Autentificarea în doi factori a utilizatorilor cu suporturi electronice de informații cheie

Monitorizarea și limitarea începerii proceselor, formarea unui mediu software închis

Diferențierea drepturilor de acces ale utilizatorilor la fișiere și foldere, inclusiv în funcție de timp

Controlați ieșirea informațiilor pentru imprimare și medii alienate (unități flash, hard disk-uri externe)

Îndepărtarea garantată a fișierelor și curățarea RAM de la informațiile reziduale

Controlul schimbării registrului și recuperarea acestuia

Beneficiile rețelei bloc 2.0

- Respectarea cerințelor legislației, disponibilitatea certificatelor necesare

- Implementarea centralizată și actualizarea GIS

- Prezența unui mod de funcționare "soft" care facilitează procesul de adaptare a utilizatorului

- Administrare convenabilă

Dacă aveți întrebări legate de produs, vă rugăm să contactați specialiștii noștri.

GIS „Rețeaua Blokhost-2.0«constă dintr-un GIS client-side»Blokhost-Web 2.0“, care este pus în aplicare în cadrul mecanismelor de bază de protecție, și server - server de securitate instalat pe spațiul de administrator de securitate stație de lucru.

Instrumentul de securitate a informațiilor "Block-Network-2.0" îndeplinește următoarele funcții de protecție a stației de lucru:

- autentificarea în doi factori a administratorului de securitate și a utilizatorilor care utilizează identificatori personali

- mecanisme discreționare și obligatorii de control al accesului la resursele informaționale, în conformitate cu parametrii de securitate specificați, inclusiv în funcție de timp

- controlul integrității software-ului de sistem, a aplicațiilor software și a resurselor informaționale ale stațiilor de lucru

- curățarea zonelor de memorie după lucrările proceselor controlate care împiedică citirea informațiilor de acces restricționate

- garantată ștergerea fișierelor și a dosarelor, ceea ce elimină posibilitatea recuperării

- controlul producției de informații pentru imprimare și materialele fizice înstrăinate, marcarea documentelor

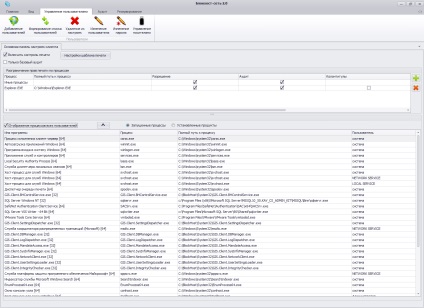

- proces de pornire a procesului

- firewall personal (controlul accesului la resursele de rețea și filtrarea traficului de rețea)

- protecția împotriva modificării / ștergerii rețelei GIS Block-2.0

Interfața GIS Block-Network-2.0:

Autentificare în două factori

Prin autentificarea cu două factori se înțelege mecanismul prin care un utilizator care intră în sistem trebuie să introducă nu numai parola, ci și un identificator fizic (cheie electronică). Acest mecanism permite evitarea accesului neautorizat la informațiile protejate în cazul furtului de parole.

Vă permite să vă conectați utilizând o gamă largă de jetoane, precum și utilizând un certificat de utilizator digital.

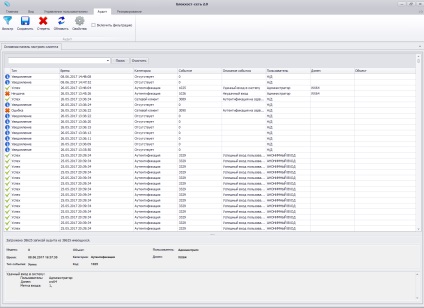

Înregistrarea și auditul evenimentelor

Acest mecanism înregistrează evenimente din componentele GIS Block-Network-2.0 în jurnalul de audit. Pentru ușurința utilizării, în jurnal sunt furnizate un filtru și un șir de căutare pentru a facilita lucrul cu seturi de date mari.

Print control

Cu ajutorul acestui mecanism se realizează delimitarea drepturilor utilizatorilor de a imprima din diferite aplicații se înregistrează toate încercările de imprimare din pista de audit, și există o etichetare automată atunci când se imprimă documente care conțin informații confidențiale.

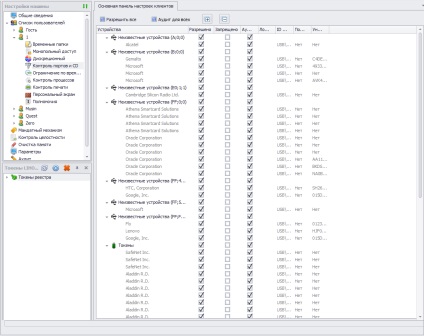

Controlul porturilor

Cu ajutorul mecanismului de securitate al portului, administratorul de securitate are capacitatea de a autoriza accesul fiecărui utilizator la următoarele dispozitive:

Unități USB, discuri optice, dispozitive conectate prin porturi COM și LPT.

Lista suporturilor cheie acceptate:

eToken Pro, eToken Pro (Java), eToken GOST, eToken NG-FLASH, eToken NG-FLASH (Java), eToken NG-OTP, eToken NG-OTP (Java), eToken GT (Java), eToken PRO (Java) SC , eToken PRO SC

SafeNet eToken 5100, 5105, 5200, 5205, 7200, 7300, 4100

Recomandări pentru eliminarea vulnerabilităților

Dacă doriți să achiziționați acest produs, completați câmpurile obligatorii din formularul de comandă și trimiteți o cerere specialiștilor noștri.

Veți fi contactați în viitorul apropiat.