Lupta împotriva interceptării traficului HTTPS. Experiența Yandex.Browser +57

- 12.05.17 06:55

- BarakAdama •

- # 326796

- Habrahabr •

- 98 •

- 20500

- la fel ca Forbes, doar mai bine.

Potrivit personalului de cercetare Mozilla, Google, Cloudflare și un număr de universități, 4-11% dintre conexiuni criptate „auzit“ prin instalarea de certificate rădăcină dubioase pe computerele utilizatorilor, care nu-și dau seama despre riscul. Astăzi voi vorbi despre modul în care echipa noastră atrage atenția asupra acestei probleme cu ajutorul lui Yandex.Browser.

Dacă nu puteți decripta fluxul, îl puteți redirecționa prin intermediul dvs., forțând browserul să stabilească o conexiune nu cu site-ul, ci cu serverul său (un atac de tip "man-in-the-middle"). De exemplu, puteți rupe un router al unui utilizator și, folosind o parolă DNS, îl puteți redirecționa către un site de phishing pentru a fura parolele. Utilizatorul experimentat este puțin probabil să întâmpine o astfel de problemă, iar cei dragi pot configura un server alternativ DNS cu suport pentru DNSCrypt direct în browser. Dar dacă atacatorul dorește să meargă mai departe și începe să acționeze ca un intermediar între utilizator și site-ul HTTPS, atunci o altă problemă a autentificării certificatului ne va salva.

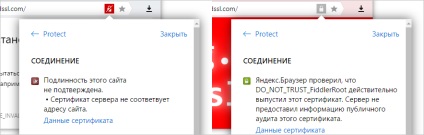

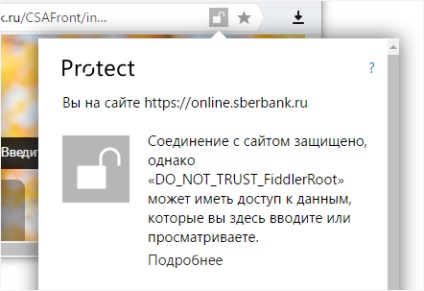

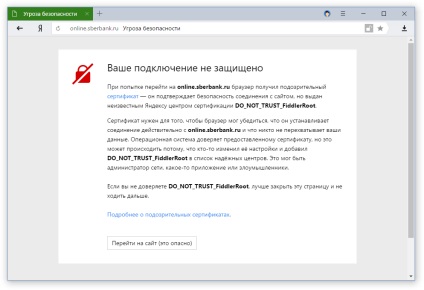

Când un browser primește un certificat de la un site, acesta ar trebui să se asigure că acesta a fost site-ul care la trimis, și nu "persoana în mijloc". Puteți confirma acest lucru cu ajutorul certificatelor rădăcină stocate în depozitul sistemului de operare. Dacă pentru un certificat pe care site-ul ar fi trimis-o, nu puteți găsi rădăcina confirmatoare, atunci orice browser modern va da ceva de genul:

Pentru a lucra în jurul valorii de această protecție, și ascunde de utilizator faptul intervenției lor în trafic, există doar un singur lucru - pentru a pune în magazin sistemul certificatul rădăcină, care legalizează în ochii certificat browser-ul atacatorului semnat de el. Și orice aplicație poate face acest lucru. Și cu drepturi de administrator, de asemenea, fără avertismente și întrebări pentru utilizator. O persoană instalează un program dintr-un site discutabil și primește un mesaj de semnalizare în appendage. Și nici un browser modern nu reacționează la el. Veți vedea aceeași inscripție "Încredere" și încuietori verzi. Este cazul ca atacatorii cu Firefox trebuie să adăugați un certificat rădăcină este în magazin browser-ul, deoarece sistemul nu utilizează (dar nu este deloc dificil).

Avertismentele din Yandex.Browser nu pot fi numite panaceu, deoarece nu afectează în nici un fel sursa principală a problemei - programul care stabilește certificatul de bază. Dar sperăm că informarea utilizatorilor va atrage atenția asupra riscului de pierdere a datelor sau cel puțin pentru a simplifica diagnosticarea. La urma urmei, chiar și faptul de a intercepta traficul până la acest punct a fost ascuns de oameni.

Dacă este locală, cum este diferită de magazinul de certificate (ca Firefox)?

Dacă rețeaua, ceea ce înseamnă că Yandex certificat (mai precis, un nod la care un browser pentru a verifica certificatul), bătute în cuie strâns, și nu poate fi un substitut? În caz contrar, de ce același atac MITM este imposibil ...

Pe plan local, dar acesta nu este un magazin de certificate, unde poți să-ți pui propriile și un set de amprente imprimate.

Dacă se modifică certificatul de pe site, cum va răspunde browserul? Există un mecanism separat pentru actualizarea tipăririlor sau numai împreună cu noua versiune a browserului?

Certificat pe site? Deci, cu el și totul este bine. Și dacă certificatul este un atacator, atunci care este diferența. Dacă nu se află în lista de încredere, aceasta va avertiza.

Mai presus de toate, scrieți că certificatele sunt verificate la nivel local pe baza amprentelor. Va emite avertismente browserul dacă pe site (legitim, nu atacător) se schimbă certificatul, de exemplu din cauza expirării perioadei anterioare?

Încercați, Yandex, dar nu

Protejați prea impune, de asemenea, cu browser-ul în mod implicit și de fapt căutare, pentru că ...

În plus, naibii, ce e cu gunoi cu icoane? După fiecare repetare a versiunii, trebuie să utilizați mâinile în% version% \ resources \ sxs.ico.

Protejați astfel aceeași parte a browserului. Dar, de asemenea, se dezactivează în setări. Diferitele părți ale acestui kit au propriile opțiuni.

N-am înțeles icoanele, dar sună ca un bug. Ai raportat în sprijin?

Ultima dată când am văzut criptarea Wi-Fi Yandex, a fost utilizată doar cu puncte cu criptare slabă. Asta este, am luat accidental la punctul stânga cu criptare puternică ... Și îmi detectează complet calm traficul. Deci, nu există nici o încredere în marketerii care scriu despre profesioniștii din browser-ul Yandex.

Stai un minut. Cum ridici accidental punctul de stânga cu o parolă fără a introduce o parolă? Criptarea Wi-Fi în țara noastră rezolvă astfel de probleme:

- Protejează împotriva punctelor false care imită un nume de rețea cunoscut. Dispozitivele pentru astfel de conectare automată, deoarece numele punctului este același, iar parola nu este necesară.

- Protejează împotriva intrușilor cu sniffers la o masă din apropiere.

Exact despre asta am scris pe Habr. și am spus mereu. Prin urmare, se pornește automat dacă punctul nu are o parolă sau se folosește o criptare slabă de tip wep. Dacă trebuie să porniți cu forța, este Turbo. Secure Wi-Fi pe ea și funcționează (numai fără compresie).

Avertismentele din Yandex.Browser nu pot fi numite panaceu, deoarece nu afectează în nici un fel sursa principală a problemei - programul care stabilește certificatul de bază.

După cum ați scris. Aș spune că ideea este inutilă. Doar "pentru o bifare", că browser-ul este "mai sigur". Deloc. În timp ce utilizatorii vor instala aplicații "nu înțeleg unde" (indiferent de ce sistem de operare este folosit), niciun mijloc tehnic nu va ajuta.

Va dura mai multe zile și aceste "programe care își instalează certificatul rădăcină" vor fi până la patch-ul de heap sau vor înlocui complet browserul.

Nu, desigur, decizia dvs. va avea un efect pozitiv pe termen scurt. Desigur, veți scrie despre acest articol încă. Desigur, veți "uita" în ea pentru a spune că există deja (și deja au) programe care ocolește această protecție. Poate că numărul de setări ale browserului va crește. Dar Internetul nu va deveni mai sigur.

Rădăcina necazului este că utilizatorii nepregătiți nu știu ce să aibă încredere și ce nu. Astăzi nu există un singur centru de încredere :). Și mă îndoiesc că creația lui este posibilă. Decizia cu privire la încredere este cel mai adesea luată intuitiv pe baza unui tip de vernal.

Deși browser-ul în sine este foarte bun :)

Nu sunt de acord. Soluția noastră nu rezolvă radical problema, însă:

Desigur, veți "uita" în ea pentru a spune că există deja (și deja au) programe care ocolește această protecție.

Dați un exemplu, vă rog.

Toate componentele tehnologice Protect sunt eficiente. Vedem acest lucru în ceea ce privește anti-phishingul, protecția împotriva abonamentelor mobile, multe alte lucruri. 100% protecție nu se întâmplă, dar probabilitatea de a fi prins cu un tija de pescuit este redusă.

Bine, am rezolvat motivul, acum nu ar face rău să se ocupe de anchetă. Să presupunem că un utilizator obișnuit, în momentul navigării, a apucat găuri și chiar despre el nu suspectează. Cum să vă protejați de neașteptate? Aici este un exemplu Imperceptibilă Joe, care părea să fie nimeni și nu a renunțat, dar tot felul de byaki încă mai pot locui pașnic, spațiul său, pentru moment. La mine, după o campanie pentru pirați, docul se întâmplă din zece capturi de troieni. Dar cu ei totul este clar, eu doar evaluez informațiile într-un moment și date obiective fac o decizie. Când am săpat în designeri de jocuri, destul de accidental am învățat despre sniffers. Am fost foarte surprins de faptul că administratorul furnizorului de servicii de internet poate să se uite în fereastră și chiar să meargă la o vizită fără să bată. Ei bine, cu el, bine, nici o persoană sănătoasă, iar cealaltă la astfel de locuri nu se găsesc în curând, el nu vrea să riște un măgar pentru o aventură trecătoare. Pune Network Monitor Microsoft, m-am uitat la tot felul de abrakazyabry, în timp ce pentru a înțelege că „junk“ nu-mi pasă, nu a crescut.

Și acum, din nou, o notă interesantă, a dezvăluit parțial secretul blocării roșii. Timp de câteva zile am agățat în apartamentul Google și nu mi sa părut prea mult. "Ei bine, atârnă și atârnă, este totuși o toaletă bine-cunoscută, din întreaga lume, ei merg acolo pentru a ajunge acolo pentru a face față sărăciei.

Dar acum să ne întoarcem la eroul nostru Joe. Din momentul fertilizării penetrării celulelor ouă, care reflectă evoluția teritoriului și rezultatul letal, pot trece săptămâni, luni și chiar ani. Nu mulți oameni sunt capabili să rămână la umbra, eu personal mă bucur de crepuscul, așa că aș vrea să înțeleg unde și când cozi nedorite pot să mă urmeze.

În general, am un an, când am trecut la Y și nu mă despart. Dar judecând din informațiile care trebuie procesate, întunericul poate încă aranja.

Cred că în bazele Yandex există certificate de interceptoare pe care el le arată drept corecte.

Și toți oamenii înțelegători înțeleg de ce.

În ceea ce privește această nouă funcționalitate, consider această mișcare în direcția cea bună.

Dar cred că browserul Yandex a fost bun când a apărut pentru prima dată și nu și-a impus serviciile, dar le-a oferit posibilitatea de a le folosi.

la urma urmei, cât de specific ați observat răspunsul utilizatorilor cu privire la o soluție cu o cheie de blocare deschisă?

dar recent, google a spus că cromul va elimina funcția de "închide alte file", datorită datelor lor. Se folosește în 0,64% din cazuri când se utilizează meniul contextual.

unde aveți toate aceste statistici?

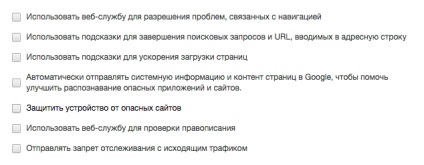

Orice browser mare (sau site, produs, aplicație, sistem de operare, orice) colectează statistici privind utilizarea funcțiilor. Inclusiv crom. Statisticile sunt anonime, însă acest lucru este suficient pentru a evalua mai degrabă utilizarea reală, decât utilizarea intenționată a browserului. Se deconectează, de obicei, la fel - în setări. Dar nu recomand să o dezactivez.

mulțumesc pentru răspuns, dar încă mă voi îndoi că dacă în orice produs veți dezactiva toate semnele din setări, nu vor fi transmise statistici și adevăr.

din nou, în browser-ul dvs. există o bifă - "trimite statistici", pe care le puteți dezactiva? Iată o captură de ecran de la Chromium, nu văd că a fost ceva de genul ăsta aici

sau încă colectați obligatoriu unele statistici care nu pot fi dezactivate?

5.7. Utilizatorul este notificat prin prezenta și este de acord că, atunci când se utilizează programul titularului de drepturi în mod automat anonim (fără a face referire la utilizator) este transmis următoarele informații: tipul de sisteme de operare dispozitiv, utilizatorii, și versiunea de identificatori de program, statisticile de utilizare funcții ale programului, precum și alte informații tehnice.

Despre oprirea unui cuvânt.

Acordurile nu scria despre management, despre oportunități. Dezactivați setările.

5.6. Utilizatorul poate în orice moment să refuze transmiterea datelor specificate în cl. 5.1 până la 5.5 prin dezactivarea funcțiilor corespunzătoare.

După cum puteți vedea, punctul 5.7 nu este menționat în posibilitatea de a refuza transmiterea datelor.

Mulțumesc, vom verifica. Probabil, aici despre un semnal despre instalare, dar este necesar să specificați.

Și dacă aceste certificate sunt setate de către administrator pentru a utiliza sistemele DLP - browserul se va înclina în tăcere sub ele?

P.S. Versiunea oficială portabilă nu este așteptată?

Browserul nu vede cine și ce a pus certificatul. Prin urmare, trebuie să arăt un avertisment.

Vreau ca browserul să nu mă gândească la mine și să nu mă urce pe site-uri, dar în fiecare zi se înrăutățește și se înrăutățește. Firefox continuă să urce în Mozilla, YaBrowser continuă să urce în Yandex din anumite motive, pe o mulțime de domenii diferite. Safari nu este încă foarte bătător, însă makos în mod constant urcă în Apple.

În FF open source, puteți verifica unde și pentru ce date se urcă. Imediat pot spune că totul este dezactivat frumos sau nu trebuie să fie deconectat, cum ar fi descărcarea unei liste de domenii de phishing.