Dacă spargeți o parolă Wi-Fi în Hashcat. atunci știi că Hashcat nu poate funcționa direct cu fișiere de captare în rețea (.cap sau .pcap), aceste fișiere trebuie convertite într-un format Hashcat special. Pentru a converti formatul .hccap, am folosit de obicei o grămadă de programe wpaclean (pentru curățarea datelor inutile) și aircrack-ng (pentru conversia însăși). Dar în noua versiune a lui Hashcat, când încercăm să găsim parola pentru fișierul .hccap, întâlnim o eroare:

Să începem cu un fundal mic. Frecvent utilizate pentru a converti fișiere în strîngeri numărului de reîncercări aircrack-ng și formatul programului cap2hcap Hashcat nu atributul verificat care este utilizat pentru a distinge diferite strângeri de mână WPA la același punct de acces și stații. Cel puțin ei nu fac așa. Rezultatul este că puteți obține un fișier .hccap care pare corect, dar nu va fi niciodată hacked, chiar dacă dicționarul dvs. are parola corectă.

Mai ales dacă executați un atac de de autentificare pentru a accelera procesul de capturare a unei strânse strânse, este posibil să porniți simultan câteva handshakes simultan WPA (și capturați-le) de la aceeași AP și stație. Fiecare dintre ele va avea diferite nonce (date aleatoare), care fac parte din calculul pe care hashcat-ul îl efectuează pentru verificare, indiferent că este corect sau nu candidatul pentru parole. Pentru verificarea cu succes, este important să utilizați codul nonce. și pentru a face acest lucru, este important să verificați în mod corect adecvarea pachetelor de strângere de mână.

Din moment ce acest bilet a fost deschis acum 8 ani și ultimele schimbări în cap2hccap au fost făcute acum 3 ani, atomul a decis să scrie propriul convertor. În momentul în care convertorul este terminat și se numește "cap2hccapx". Se adaugă ca un nou instrument în hashcat-utils.

cap2hccapx face o verificare pentru a vedea dacă strângerea de mână a fost compusă din mai multe.

Pentru a sparge parola, după cum se știe, așa-numitele capturi. în patru etape strângere de mână (handshake). Se compune din patru elemente. Dar nu toate aceste elemente sunt obligatorii pentru hacking parola. Acum hashcat știe cum să hack și handshakes incomplete (așa-numitul WPA2 Half Handshake).

În general, au existat mai multe intrări noi, permițând hashcat determina dacă fișierul valid strângere de mână (adăugat „HCPX“ la începutul fișierului), a adăugat versiune a formatului și, desigur, informații cu privire la posibilitatea de autentificare a avut succes și, prin urmare, a fost dacă a capturat cel de-al treilea mesaj (cel de-al treilea element al strângerii de mână). În cazul în care strângerea de mână este completă, atunci hashcat va hack două tipuri de înregistrări de la strângere de mână. Acest lucru nu necesită costuri suplimentare, deoarece toată verificarea se face după partea lentă a PBKDF-HMAC-SHA1.

Formatul hccapx este nou. Desigur, aveți multe fișiere .hccap în arhivele dvs. Dar, fără modificările efectuate, era imposibil să fiți sigur chiar că datele convertite în hash sunt în general susceptibile la hacking din cauza verificărilor lipsă și a algoritmilor de potrivire incorectă. Din acest motiv, nu are absolut nici un sens să convertiți de la hccap la hccapx.

Dacă preferați să convertiți fișierele de captare (handshakes) în format hashcat pe computerul dvs., atunci să ne familiarizăm cu utilitarul cap2hccapx. După cum am menționat deja, face parte din pachetul hashcat-utils.

Instrumentul este utilizat pentru a genera fișiere .hccapx din fișierele de captare în rețea (.cap sau .pcap) pentru hacking autentificarea WPA / WPA2. Fișierele .hccapx sunt utilizate ca intrări pentru tipul hash -m 2500 = WPA / WPA2.

În Kali Linux și în BlackArch utilitările hashcat-utils sunt disponibile în depozite standard și chiar preinstalate în sisteme. Cu toate acestea, la momentul scrisului, există versiuni vechi în care cap2hccapx nu a fost încă adăugat.

Pachetul hashcat-utils este portabil și cross-platform.

După descărcare, dezarhivați arhiva și rulați fișierele * .bin sau .exe necesare pentru Windows.

Sau instalați din codul sursă.

După ce fișierele de compilare apar în directorul bin.

Dacă fișierul de captare (salvat cu numele RT-726940.cap) conține doar o strângere de mână și vreau să-l convertească la un hashcat format pentru a sparge parolele Wi-Fi într-un fișier numit output.RT-726940.hccapx, este comanda mea este:

Programul va scrie ceva de genul:

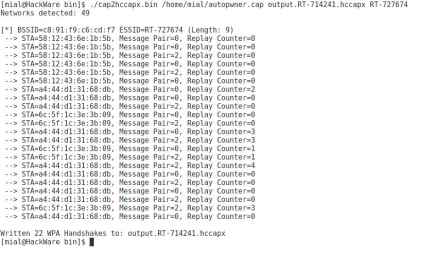

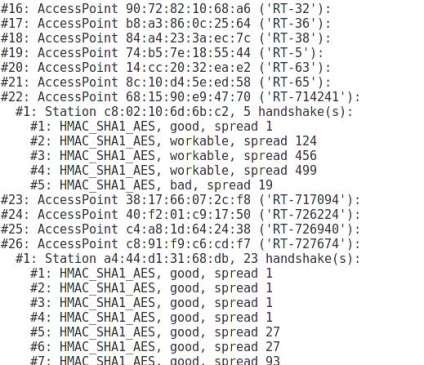

Luați în considerare un alt caz - atunci când există mai multe strângere de mână în fișierul de captare (/home/mial/autopwner.cap)

Puteți observa că există apeluri de mână pentru punctele de acces RT-714241 și pentru RT-727674.

Dacă sunt interesat de o strângere de mână numai pentru RT 714-241 puncte de acces și vreau să păstreze un hash pentru a sparge parola în fișierul output.RT-714241.hccapx, atunci echipa mea ar arata astfel:

În consecință, dacă mă interesează strângerea de mână numai pentru RT-727674, atunci echipa se transformă în:

Dacă am nevoie de toate hashes handshake, atunci acest lucru se poate face astfel: