Istoria parolei

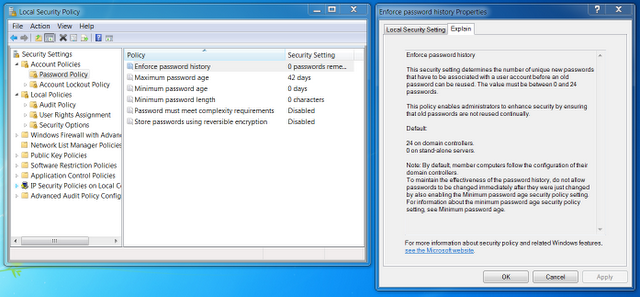

În cazul în care opțiunea "Importați istoricul parolelor" este activată în setările politicii parolei, Windows stochează un anumit număr de parole vechi înainte de a permite utilizatorului să folosească din nou parolele vechi. Următoarea fereastră de ecran prezintă modul de activare a istoricului parolelor:

Politica de securitate locală (secpol.msc) / Politicile contului / Politica de parole / Executarea istoricului parolelor

În mod implicit, opțiunea de stații de lucru normale „Impune istorie parola“ este setat la 0, și controlere de domeniu - la 24. Cu aceste setări, există posibilitatea ca atunci când eliminați hash din Ntds.dit. veți obține, de asemenea, hashes de parole vechi. În cunoașterea viitoare a parolelor vechi de tip hashed vă pot ajuta să găsiți modele în alegerea parolelor de către utilizatorii vizați.

În plus, cunoașterea istoricului parolelor vă poate ușura viața în etapele ulterioare ale atacului. Prin urmare, nu ignorați niciodată informațiile obținute din istoricul parolei.

Împreună cu instrumentele deja cunoscute (Cain Abel. PWDumpX) istoricul parolei poate fi fuzionat cu ajutorul utilitarului pwhist de la Toolcrypt.

LSA Secretele

LSA Secrets este o zonă specială de registru în care Windows stochează informații importante. Secretele includ:

- parolele pentru conturile de servicii care necesită pornire în contextul utilizatorilor sistemului de operare (de exemplu, sistemul local, serviciul de rețea și conturile locale).

- Parole de conectare cu activare automată a conectării; în general: parola utilizatorului conectat la consola (intrarea implicită a parolei).

Secretele LSA sunt stocate în filiala de registru HKEY_LOCAL_MACHINE / Security / Policy / Secrets. Fiecare secret are cheia proprie. Cheia parentală HKEY_LOCAL_MACHINE / Security / Policy conține informațiile necesare pentru accesarea și decriptarea secretelor.

Secretele LSA, cum ar fi hash-urile SAM, pot fi obținute fie din fișierele de registru, fie din memoria procesului lsass.exe.

Dacă privilegii de administrator proprii, iar sistemul țintă este implicat în producerea, atunci vă sfătuiesc să alegeți modul în condiții de siguranță: copiați fișierele de sistem și securitate registru folosind reg.exe / regedit.exe sau prin Volume Shadow Copy Service, așa cum este descris în primul articol. Puteți utiliza utilitarul Cain pentru a extrage secrete LSA din fișierele SYSTEM și SECURITY recepționate Abel.

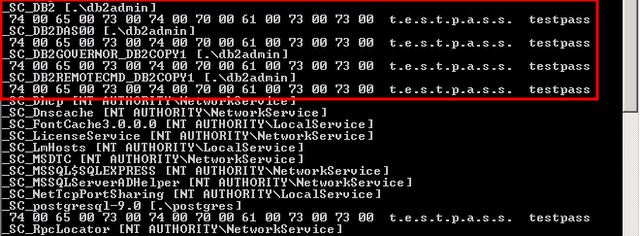

Există, de asemenea, o serie de utilitare care vor îmbina secretele LSA prin infiltrarea procesului lsass.exe. Dintre toate aceste utilități, gsecdump este considerat cel mai fiabil, deoarece funcționează pe toate versiunile și arhitecturile Windows. Pentru sistemele pe 32 de biți, recomand și lsadump2. În ciuda așteptărilor mele, două utilitare de la NirSoft (LSASecretsDump și LSASecretsView) pe orice arhitectură nu au reușit să obțină parole de cont de serviciu. Indiferent de ce metodă ați utilizat, toate parolele extrase vor fi codificate în UTF-16. Adică, parolele, spre deosebire de hash-urile SAS, vor fi necriptate. O descriere detaliată a formularului secretelor LSA, făcută de Brendan Dolan-Gavitt, poate fi găsită aici.

Rezultatele gsecdump.exe -l

Care sunt amenințările la adresa dezvăluirii secretelor LSA

Acum, imaginați-vă că ați compromis serverul din domeniul Windows și ați accesat linia de comandă cu drepturi de sistem locale. Dacă doriți să vă extindeți controlul asupra întregului perimetru al rețelei, verificați dacă vreun serviciu rulează în contextul utilizatorului sistemului de operare și, dacă da, extrageți parola contului corespunzător din secretele LSA.

Puteți afla de la care utilizator rulează serviciul rularea serviciilor.msc din Start / Run și sortarea intrărilor în câmpul "Log On As":

Servicii care rulează în contextul utilizatorilor Windows locali

De asemenea, puteți obține informații despre servicii utilizând utilitarul sc.exe și alte utilități mai puțin cunoscute. În mod tipic, în contextul utilizatorilor de sistem, se execută software corporativ, cum ar fi Veritas Netbackup, Microsoft SQL Server, Microsoft Exchange. Amenințările sunt cazuri în care administratorii de sistem execută servicii în contextul utilizatorilor domeniului sau chiar al administratorilor de domeniu. Astfel de acțiuni, bineînțeles, sunt greșite și, în plus, pun în pericol securitatea întregului domeniu. deoarece intrusul poate fuziona secretele LSA, obține parola de administrator în plaintext, merge la controlerul de domeniu rădăcină și, ca o consecință, obține controlul asupra întregului domeniu.

Utilitățile descrise în acest articol am adăugat, de asemenea, la tabel. Voi fi mulțumit de feedback și sugestii!