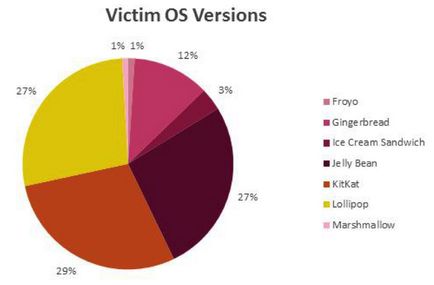

Android, inclusiv Marshmallow.

PENETRARE: FLASH-FISHING

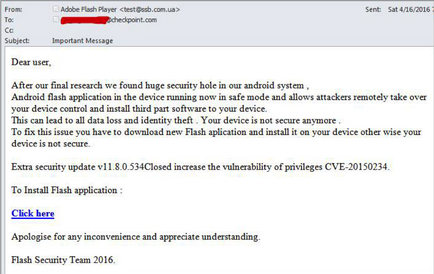

Phishingul este încă o modalitate excelentă de ai face pe oameni să conducă infecția. În Fig. Este afișat un exemplu de scrisoare trimisă unui angajat Check Point.

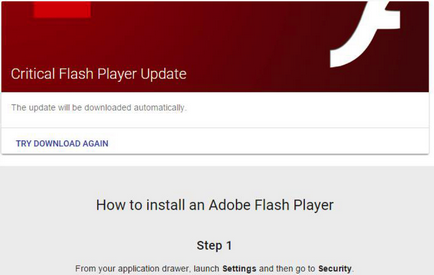

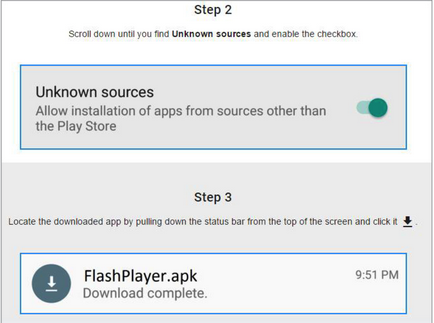

Dacă dați clic pe link, va începe un proces în trei pași, care vă va ajuta să începeți instalarea din surse necunoscute (în afara Google Play) și apoi să descărcați aplicația rău intenționată.

Odată ce aplicația se încarcă, cere permisiuni avansate pentru a-și îndeplini sarcina malware.

În primul rând, programul rău intenționează să fure o listă a tuturor aplicațiilor instalate pe dispozitiv și să o trimită serverului de comandă pentru a verifica dacă există vreunul dintre ele vulnerabil la infecție. Odată ce utilizatorul lansează o aplicație bancară potrivită, malware-ul utilizează o suprapunere grafică pe pagina de conectare pentru a fura acreditările.

Aplicațiile selectate ca ținte în această campanie sunt toate australiene:

• Westpac;

• Bank West;

• Banca Commonwealth Australia; • George Bank;

• ING Direct Australia;

• Banca Australiei de Sud;

• NAB - Banca Națională a Australiei.

MISIUNEA COMPLETĂ DE CALCUL: COMUNICAREA DATELOR LA SERVERUL DE COMANDĂ

Această parte a campaniei rar cădea în câmpul vizual al lumii exterioare. În același timp, cercetătorii au putut să se uite la depozitul serverului de comandă și să afle ce hackeri se ascund acolo. Au fost detectate date colectate de la dispozitivele infectate:

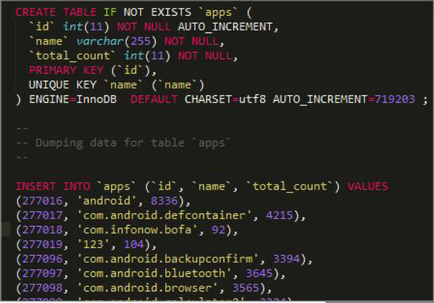

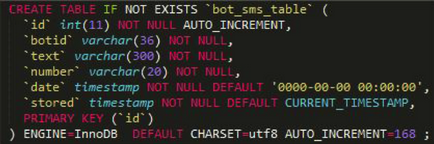

Fișierele APK instalate pe dispozitiv. Tabelul conține mai mult de 13 mii de aplicații, un exemplu în Fig.

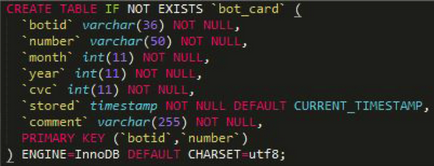

Informații detaliate despre 540 carduri de credit, inclusiv numele, numărul, data de expirare și CVC, vedeți ecranul.

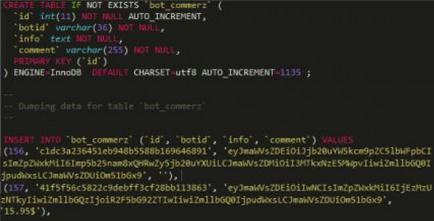

Acreditări furate 300 de victime pentru diferite aplicații (PayPal, Gmail), codate în Base64.

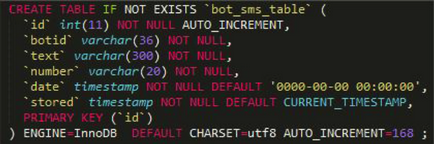

Mesajele SMS sunt furate SMS cu mesaje text complete. Atacatorii ar trebui să fure toate SMS-urile pentru a eluda cu succes autentificarea cu două factori.

Exemple de SMS furate

Și, în sfârșit, ce ironie! "G Data Android Security Plus este încă activă. Dispozitivul dvs. Android este protejat de viruși »

Administrator acreditări

CUM SUNT DISTRIBUITE CAMPANIILE VECHI?

Au devenit programe populare și extorsionate pentru dispozitive mobile, criptarea conținutului dispozitivului și necesitatea de răscumpărare pentru decriptare.

CUM SĂ PROTEZAȚI DATELE DUMNEAVOASTRĂ DIN ACESTE INFLUENȚE

Dar nu este suficient să instalați programe de securitate care să conțină baze de date malware actuale - trebuie să fiți atenți și la rularea aplicațiilor, chiar dacă acestea sunt la prima vedere foarte utile sau distractive pentru dumneavoastră. Fiți atenți la ce permisiuni necesită instalarea aplicației selectate. Un calculator care solicită acces la datele despre locație sau la magazinul de fotografii ar trebui să ridice îndoieli cu privire la oportunitatea instalării acestuia. Fii atent înainte de a confirma ceva prin SMS. Deschind o pagină a oricărui site, asigurați-vă că ați verificat toate datele specificate în cerere sau în numele și descrierea site-ului. Metoda cea mai încercată și mai testată la introducerea acreditărilor într-o rețea socială sau într-o bancă de Internet este de a introduce mai întâi date incorecte. Software-ul fals sau un site nu va da o eroare, deoarece nu știe ce date sunt corecte :). Acest lucru ar trebui să fie jenant.

Dacă vorbim despre utilizatori obișnuiți, atunci, din nefericire, nimeni nu se gândea serios la protejarea dispozitivelor mobile. Toate aceste știri despre furtul de logouri și parole de pe dispozitivele Android, chiar și în rândul rușilor, nu se mișcă de la capătul mort. O persoană va gândi doar atunci când o persoană foarte asemănătoare se întâmplă cu el sau cu ea însăși.

Este mai ușor cu angajații companiei: multe organizații s-au ocupat deja de protecția dispozitivelor mobile, deoarece, de regulă, le este permis accesul la sistemele și resursele critice. Și trebuie să instaleze software de protecție și să efectueze măsurile de precauție pe care compania le cere.