Utilizatorii Windows trebuie să acorde mai multă atenție certificatelor instalate pe computer. Scandaluri recente cu certificatele Lenovo Superfish. Dell eDellRoot și Comodo PrivDog încă o dată indică faptul că utilizatorul trebuie să fie atent nu numai atunci când instalați aplicații noi, dar, de asemenea, o înțelegere clară a ceea ce software și certificate preinstalat în producătorul de echipamente de sistem. După instalarea de fals generat special sau certificate de intruși pot efectua un atac MITM (man-in-the-middle), pentru a intercepta traficul (inclusiv HTTPS), pentru a autoriza lansarea de malware și script-uri, etc.

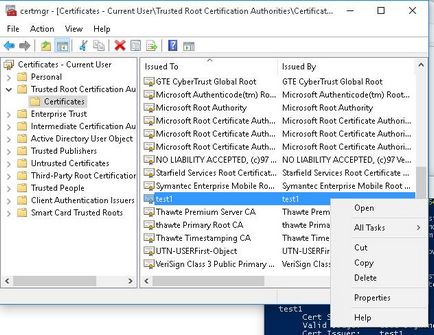

În mod tipic, aceste certificate sunt instalate în magazinul autorităților de certificare a certificatelor de încredere Windows root. Vom afla cum să verificați magazinul de certificate Windows pentru certificatele terță parte.

Consiliul. În acest caz, în cazul în care computerul este într-un domeniu, cel mai probabil în lista „terță parte“ de certificate rădăcină va fi o autoritate de certificare CA intern, precum și alte certificate, care sunt integrate într-o imagine de sistem sau politic comun de grup. care din punctul de vedere al MSFT poate fi nesigură.

Astfel, verificarea magazin certificat de utilitate folosind SigCheck ar trebui să fie cu siguranță efectuate pe orice sistem, în special pe calculatoarele OEM preinstalat cu sistemul de operare și diferitele ansambluri de Windows, distribuite prin intermediul populare trackere torrent.

- Actualizarea certificatelor de root în Windows

- Utilizarea mare a procesorului și a discului prin procesul executabil al serviciului Antimalware

- Instalarea aplicațiilor utilizând PowerShell Package Manager

- Diagnosticarea încărcării lente a Windows cu Monitorul de proces

- Pot șterge fișierul Swapfile.sys în Windows 10?