Informații generale despre oclHashcat (Hashcat)

Opțiunile Hashcat

Hashcat este disponibil în două versiuni:

- Hashcat - Un instrument de recuperare a parolei care utilizează o unitate centrală de procesare

- oclHashcat - Un instrument care utilizează un procesor grafic

Mulți algoritmi susținuți de Hashcat pot fi hackați într-un timp mai scurt, folosind capabilități bine documentate ale GPU-urilor. Pentru a face acest lucru, programul oclHashcat este proiectat, cu utilizarea acestuia realizând o creștere semnificativă a unor astfel de algoritmi ca MD5, SHA1 și altele. Cu toate acestea, nu toți algoritmii pot fi accelerați folosind GPU-ul. Bcrypt este un bun exemplu. Datorită unor factori precum dependența de date ramificată, serializare și memorie (doar câteva sunt menționate), oclHashcat nu este un înlocuitor complet pentru Hashcat.

oclHashcat și Hashcat sunt disponibile pentru Linux, OSX și Windows. Și dacă vorbim despre viteza de hacking folosind un procesor grafic, atunci viteza de mâncărime pe un computer pe diferite computere (pe Linux și Windows) va fi identică, deoarece sistemul nu afectează activitatea GPU-ului.

Hashcat este preinstalat în Kali Linux. Pentru a instala oclHashcat, consultați "Cum se instalează oclHashcat în Kali Linux 2".

Tipuri de atacuri oclHashcat

Hashcat oferă o varietate de modele de atacuri pentru a obține o acoperire eficientă și complexă a spațiului hash. Există următoarele moduri:

- Forța atacului brut (Forța bruta)

- Combinatorial atac

- Dicționar Attack. Voc

- Atac pe amprente

- Hibrid Atac

- Mască atac

- Permutarea atacului

- Atac pe baza regulii

- Atac pe masă

- Atac cu aspect de comutare

Acțiunea tradițională a forței brute poate fi considerată depășită, iar echipa de dezvoltare Hashcat recomandă un atac de mască ca înlocuitor complet.

Hacking parole WPA / WPA2 în oclHashcat (Hashcat)

De ce să folosiți oclHashcat pentru a sparge fișierele WPA2 WPA2?

Pyrit este cel mai rapid când trebuie să spargem fișierele WPA2 WPA handshake. Deci, de ce folosim oclHashcat (Hashcat) pentru a sparge fisiere WPA2 WPA handshake?

Pentru că putem?

Deoarece oclHashcat (Hashcat) ne permite să configuram atacul cu regulile și măștile specificate. oclHashcat (Hashcat) ne permite să folosim seturile de caractere încorporate pentru a ataca fișierul WPA2 WPA handshake.

O descriere detaliată a tuturor atacurilor disponibile în oclHashcat (Hashcat) este prezentată în articolul "Tipuri de atacuri oclHashcat (Hashcat)". Prin urmare, dacă ceva nu vă este clar în compilarea măștilor, contactați-o.

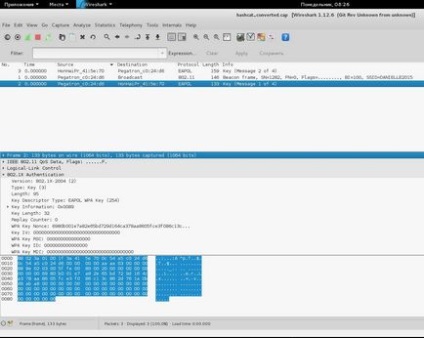

Trebuie să convertim fișierul handshake (.cap) în formatul .hccap, pe care oclHashcat îl înțelege (Hashcat), și înainte de aceasta trebuie eliminat. Acest lucru trebuie făcut, pentru că altfel nu va funcționa.

Curățați fișierele .cap cu wpaclean

Voi arăta exemplul fișierului cu handshake-ul capturat Narasu_3E-83-E7-E9-2B-8D.cap.

Pentru a curăța manual capacul, utilizați următoarea comandă în Kali Linux:

Rețineți că, spre deosebire de logică, mai întâi se emite fișierul de ieșire și apoi fișierul de intrare

În cazul meu, comanda arată astfel:

Se convertesc fișierele .cap în .hccap

Trebuie să convertim acest fișier într-un format care să fie ușor de înțeles de către oclHashcat.

Pentru ao converti în format .hccap cu aircrack-ng, trebuie să folosim opțiunea -J

Rețineți că -J este capitala J, și nu j j.

În cazul meu, comanda este după cum urmează:

Un atac de dicționar asupra strânsei mâinilor:

- -m 2500 - atac asupra parolei WPA / WPA2

- /root/hs/out.hccap - fișierul pe care l-am primit după curățare și conversie

- /root/rockyou.txt - dicționar, care este blocat.

Atacul Bruteforce asupra strângerii de mână:

- -un atac de forță 3-brute

- /root/hs/out.hccap - fișierul pe care l-am primit după curățare și conversie

- ?d d d d d d d d d d d d d d este o mască (opt cifre)

Tricouri avansate cu oclHashcat

Verificarea setului de strângere de mână WPA în oclHashcat la un moment dat

Formatul de fișier .hccap vă permite să aveți mai multe rețele în același fișier .hccap.

Acest lucru înseamnă că un singur fișier .hccap poate consta din multe structuri independente .hccap conectate una cu cealaltă.

Pentru sistemele Linux / OSX, ar trebui să utilizați o comandă de genul:

iar pentru sistemele Windows aceasta:

În acest exemplu special, fișierul multi.hccap va consta din toate rețelele ale căror fișiere au fost în directorul single_hccaps /.

* hashcat este capabil să descarce acest fișier multi.hccap și hacking toate rețelele la un moment dat. Deoarece mai multe rețele diferite au "săruri" diferite, rata de hacking va scădea în funcție de numărul de rețele din fișierul .hccap. Aceasta nu este o greșeală - acesta este un comportament normal. Principalul avantaj este că nu este nevoie să reanalizați mai multe atacuri unul câte unul pentru fiecare rețea / captură individuală.

cap2hccap poate de asemenea să convertească un fișier .cap cu capturi din mai multe rețele într-un singur fișier .hccap ("multi").

Notă: în Windows x64, cap2hccap este în mod constant crashing out, programul este complet non-working.

Există și instrumente de la terțe părți, cum ar fi analyze_hccap / craft_hccap / hccap2cap. care vă poate ajuta să înțelegeți și să modificați conținutul fișierului .hccap.

Notă: rețelele conectate nu trebuie să fie din același fișier .cap - nu există nicio restricție în cazul în care fișierele ar trebui să fie. Dar, desigur, ele trebuie să fie capturi valabile / complete.

Unde sunt stocate toate parolele decriptate. Ce este un fișier .pot?

Fișierul .pot stochează hash-uri deja cracate / redate și care, prin urmare, nu trebuie să crack / show din nou.

Pe Windows, acest fișier este localizat în același director ca și fișierele executabile oclHashcat, numele său fiind oclHashcat.pot. Conținutul tipic al fișierului:

Motivul pentru aceasta este, de exemplu, că în caz contrar fișierul de ieșire (--outfile. O-) ar putea include încheierea acelorași hash identice peste si peste din nou (în cazul în atacuri diferite conduc la aceleași candidați pentru parole, care dau aceleași rezultate) .

Acest lucru are de asemenea un efect asupra hacking-ului cu sare. Dacă oclHashcat observă că toate hash-urile compromise sunt asociate cu o anumită sare, atunci este sigur să nu creați o ipoteză nouă pentru această sare. Aceasta înseamnă, de exemplu, dacă aveți 2 hashes cu săruri diferite și unul este hacked, viteza este dublată. Acum, dacă, din anumite motive, reporniți sesiunea, profilul marchează o hacked hacked ca una compromisă și, prin urmare, sarea este marcată ca hacked. Prin urmare, lansarea dvs. va dubla viteza de ghicire.

Puteți dezactiva complet suportul de fișiere de tip potfile utilizând --potfile-disable. Cu toate acestea, este recomandat să nu-l deconectați. Dacă aveți, de exemplu, o listă uriașă de hashes cu sare și nu utilizați --remove și din anumite motive trebuie să reporniți sesiunea de hacking, toate bonusurile dvs. de ghicire sunt pierdute.

Rețineți că utilizarea fișierului .pot este foarte diferită în funcție de ideea cu care utilizați --remove. Pentru a avea o listă de hash-uri cu numai hashes compromis este mare, dar cu un profil puteți face același lucru dacă utilizați switch-left. De exemplu, dacă sesiunea dvs. de hacking sa terminat și doriți să aveți o listă a restului (nu este hacked), puteți rula:

Acum veți avea atât: lista originală, cât și lista celorlalte.

Este de asemenea sigur să copiați (sau să adăugați) date dintr-un profil în altul.

Folosesc un fișier .pot mult mai prozaic - mă uit acolo pentru parolele care au uitat să scrie / salveze de hacking-ul anterior.

Cum se convertește un fișier .hccap în .cap

- gcc compilator

- aircrack-ng / wireshark etc. Pentru a deschide / testa fișierul .cap primit

Dacă nu aveți un fișier hccap la îndemână, puteți descărca un exemplu:

Rulați programul pentru a converti fișierul:

Computere distribuite cu oclHashcat (Hashcat)

Ajutor oclHashcat are următoarele opțiuni pentru calculele distribuite (pe calculatoare diferite):

Nu foarte mult, dar, de fapt, dacă știți cum să scrieți scripturi Bash și sunteți familiarizați cu SSH, atunci sunteți destul de capabil să implementați hacking distribuit cu oclHashcat.

- ne conectăm la computerele de la distanță și realizăm un punct de referință pentru algoritmul de interes pentru noi

- dacă doriți să utilizați fișiere (fișiere hash, dictionare), apoi încărcați aceste fișiere în mașini de la distanță

- lansăm un atac asupra mașinilor la distanță, manipulând opțiunile -s și -l în conformitate cu datele de referință

Dacă nu sunteți pregătiți pentru auto-programare, atunci există soluții gratuite gata:

Pentru mai multe sfaturi despre oclHashcat (Hashcat), consultați următoarea notă: "Sfaturi și răspunsuri la întrebări frecvente despre utilizarea oclHashcat (Hashcat)". Sau, căutați toate informațiile disponibile pentru eticheta oclHashcat (Hashcat).