Activarea de la distanță a rețelei Discovery

Când ați instalat Windows 7 în rețeaua corporativă, WDS a fost folosit pentru a accelera procesul de implementare. Cred că asta face de obicei toată lumea. Desigur, înainte de "umplerea" imaginii pe WDS, imaginea a fost pregătită puțin, unele programe, unele componente etc. au fost adăugate. După cum sa dovedit mai târziu, a fost o greșeală tristă care mă aștepta.

Blocajul cu configurația ulterioară a sistemului de operare deja implementat a fost lipsa accesului la rețea. După ce am înțeles întrebarea, am aflat că în imaginea originală "curată", Discovery de rețea este dezactivată.

În continuare, am încercat să descriu cum să permiteți de la distanță detectarea rețelei pe un sistem de operare deja instalat Windows 7.

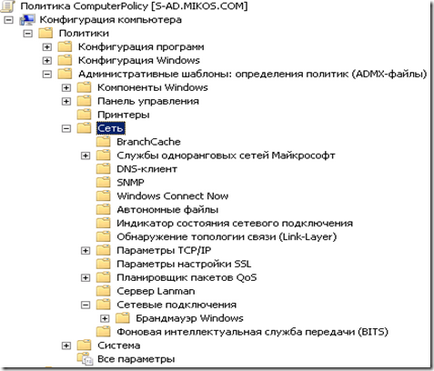

La prima vedere, instrumentul cel mai potrivit este mecanismul politicilor de grup. Într-adevăr, acest instrument ne va permite să schimbăm masiv valorile parametrilor pe un set de mașini. Vizăm un anumit GPO și vedem următoarele secțiuni:

(Computer Configuration \ Policies \ Administrative Templates \ Network)

- Găsirea topologiei legăturilor

- Conexiuni de rețea \ Paravan de protecție Windows

- Configurație computer \ Politici \ Șabloane administrative \ Rețea \ Conexiuni în rețea \ Paravan de protecție Windows \ Profil domeniu \

- Configurația computerului \ Politici \ Șabloane administrative \ Rețea \ Detecție link-layer

Dar, din păcate, modificați setările în politica de grup dat nimic ... (De ce? A se vedea. De mai jos). Cu toate acestea, atunci când încerca, de exemplu, să ping mașină reglată a fost tăcere. În plus, Explorer făcând clic pe pictograma ascensiuni „rețea“ indiciu că descoperirea rețelei este oprită cu propunerea de a include.

Realizarea următoarelor căutări găsite pe site-ul social.technet.microsoft.com, unde în mesajul Joseph Zhou am conținut un panaceu.

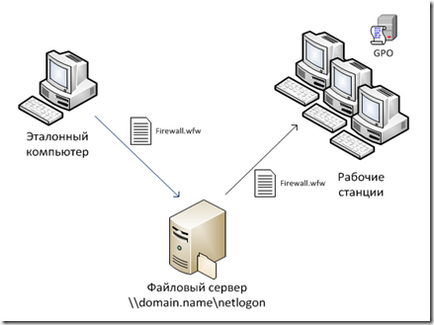

Iată cum arată, pentru claritate, am desenat o imagine:

Soluția sa dovedit a fi simplă și elegantă - să utilizeze setările comune ale paravanului de protecție Windows (sau mai degrabă Windows Firewall cu securitate avansată).

În primul rând, pregătim computerul de referință: configurați paravanul de protecție, permiteți detectarea rețelei și așa mai departe. Apoi rulați următoarea comandă:

netsh advfirewall export C: \ firewall.wfw

Fișierul firewall.fwf va descărca toate setările Paravanului de protecție Windows, inclusiv cele care nu se modifică utilizând Politica de grup.

Ei bine, deja fișierul * .bat pentru a distribui ca un script de pornire de calculator (Cale în GPO Computer Configuration \ Policies \ Windows Settings \ Scripts (pornire \ Completare). Prin atribuirea GPO la unitatea organizațională dorită, reporniți aparatul și în acest yunite ne bucurăm de rezultat.

Acum, dacă vrem să schimbăm setările paravanului de protecție Windows, schimbați-le pur și simplu pe unitatea de referință și apoi încărcați-l ca fișier într-un folder de rețea, iar următorul restart va ridica stațiile de lucru necesare.

- Mai întâi, deoarece setările din Computer Configuration \ Policies \ Administrative Templates \ Network \ Link-Layer Discovery nu sunt relevante pentru descoperirea rețelei în sine.

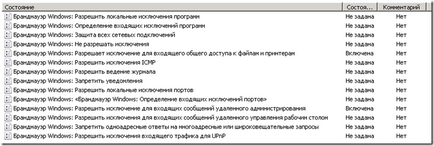

- În al doilea rând, pentru că parametrii sunt localizate în Computer Configuration \ Policies \ Conexiuni Administrative Templates \ Rețea \ Rețea \ Windows Firewall \ profil domeniu Configurare setări Windows Firewall. Dar pentru detectarea rețelei este deja responsabil pentru Windows Firewall cu Advanced Security și este configurat aici:

Configurația computerului \ Politici \ Setări Windows \ Setări de securitate \ Paravan de protecție Windows cu securitate avansată \

Și aici, în secțiunea Reguli de intrare, trebuie să creați o regulă cu tipul Predefinit și Parametrul Descoperire rețea.