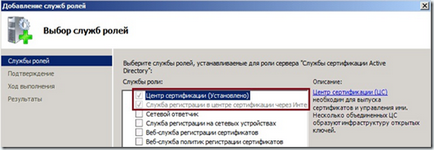

Figura 1: Instalarea serviciilor de certificate Active Directory.

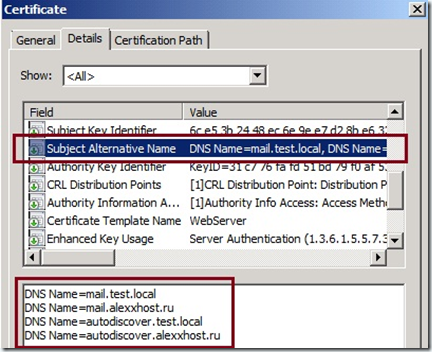

Pentru a activa funcția SAN, pe serverul cu autoritatea de certificare rădăcină, trebuie să executați următoarea comandă:

certutil -setreg politică \ EditFlags + EDITF_ATTRIBUTESUBJECTALTNAME2

și reporniți CA în sine:

net stop certsvc

net start certsvc

Ca rezultat, un alt câmp apare în certificatele acestui CA (a se vedea figura):

Fig.2: Câmpul SAN din certificat.

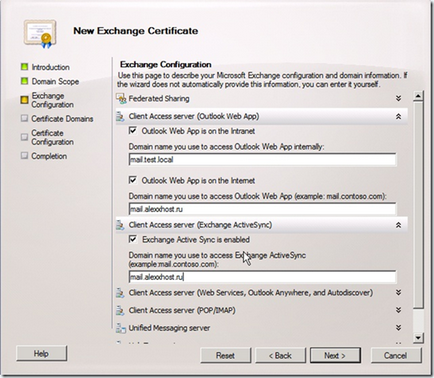

Când ați terminat cu CA, puteți naviga la serverul Exchange, aici pe serverul de configurare, să aleagă serverul nostru Client Access (CAS), și de a crea o cerere pentru a obține un nou certificat utilizând pașii NewExchangeCertificate ... (acest lucru se poate face prin intermediul EMS utilizând cmdlet-ul New-ExchangeCertifate) . Tastați un nume prietenos pentru certificat și nodurile stranitseExchangeConfigurationvnimatelno zapolnimFQDNimena pentru serviciile necesare pentru noi.

Fig.3: Configurarea numelor de domenii ale serviciilor Exchange.

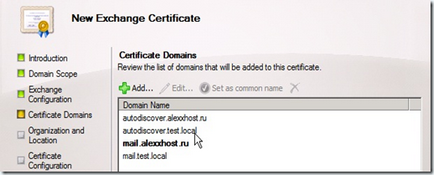

Ca rezultat, expertul vă va oferi o listă cu numele de domenii care vor fi incluse în certificat. Dacă nu am inclus funcția SAN în autoritatea noastră de certificare, în acest caz certificatul ar fi legat numai de numele de domeniu specificat ca Set ca nume comun.

Fig.4: Configurați lista numelor de domenii.

Următorul pas al expertului este să completați informații despre organizația dvs. și să salvați cererea într-un fișier cu extensia * .req.

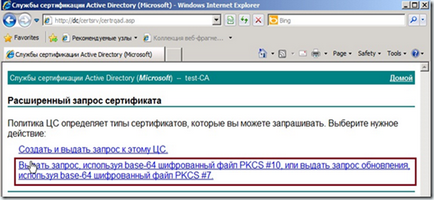

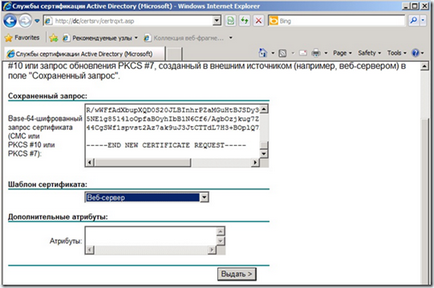

Fig.5: Solicitare avansată a certificatului.

Fig.6: Generarea unui certificat pentru Exchange.

Acum revenim la Consola de administrare Exchange, selectăm un nou certificat și îl confirmăm cu acțiunea Complet de solicitare ...

Fig.7: Confirmarea certificatului.

Dacă totul se face corect, pictograma certificatului va fi marcată cu o bifă albă pe un fundal albastru și vom putea trece la pasul următor.

După verificarea cu succes a certificatului, trebuie să-l alocați serviciile necesare pentru a face acest lucru, faceți clic pe butonul din dreapta al mouse-ului - Atribuirea Servicii Certificatului ... și să aleagă serviciile corespunzătoare, inclusiv IIS.

Fig.8: Atribuirea serviciilor cerute certificatului.

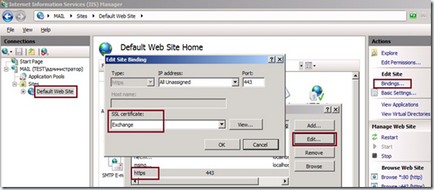

Ca rezultat, în IIS, site-ul web implicit ar trebui să schimbe certificatul SLL pentru https. Puteți să o verificați accesând expertul Bindings.

Fig.9: Certificat SSL pentru https.

Importul / exportul certificatelor

Pentru a vă asigura că clienții și serverele (de exemplu, ISA / TMG) pot primi și utiliza certificatul Exchange`a, trebuie să îndepliniți două condiții:

1. să ofere clienților încredere în acest certificat;

2. Furnizați servere cu certificatul propriu-zis.

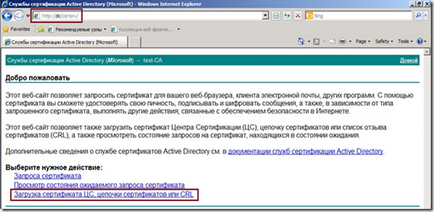

Fig.10: Solicitarea unui certificat CA.

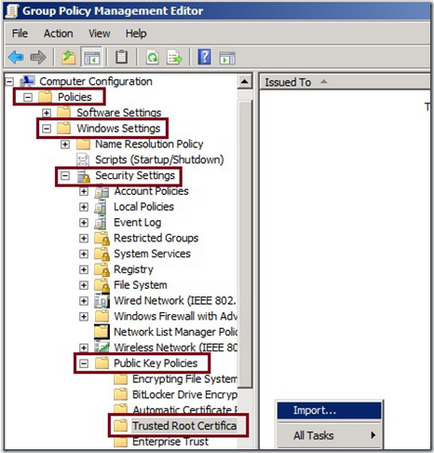

După ce descărcați certificatul pe computerul local, îl puteți importa la clienți utilizând Politica de grup (pentru utilizatorii de domenii) - Configurație computer \ Politici \ Setări Windows \ Setări de securitate \ Politici cheie publică \ Autorități de certificare a certificatelor rădăcină de încredere

Fig.11: Atribuirea certificatelor rădăcină utilizând GPO.

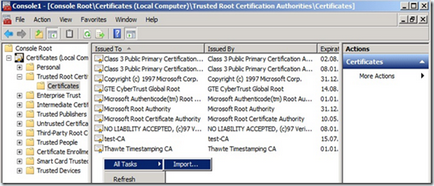

Sau utilizați manual modulul snap-in Certificări MMC. Rulați MMC în numele administratorului - Fișier - Adăugare / Eliminare Snap-este - Certificate - Cont computer - Computer Local - selectați partiția dorită și faceți clic pe Import.

Fig.12: Importarea unui certificat prin MMC.

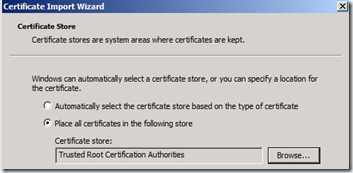

De asemenea, puteți instala certificatul făcând clic pe fișierul cu butonul din dreapta al mouse-ului - Install Certificate (Install Certificate) și plasați-l în containerul necesar:

Figura 13: Instalarea certificatului în containerul selectat.

În acest caz, certificatul va fi instalat nu pentru computer, ci pentru utilizator.

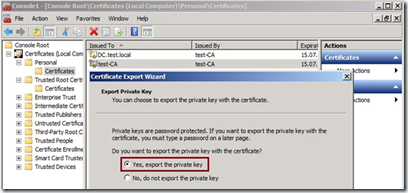

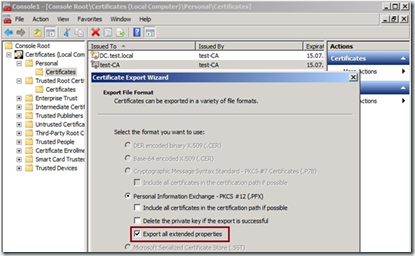

În ceea ce privește exporturile. Certificatele personale sunt descărcate cu o cheie privată

Fig.14: Încărcarea unui certificat cu o cheie privată.

Și când descărcați, trebuie să specificați că exportul trebuie implementat cu toți parametrii suplimentari:

Fig.15: Încărcați cu parametri suplimentari.

Apoi, trebuie să specificați o parolă pentru fișier și să salvați fișierul cu extensia * .pfx pe computerul local.

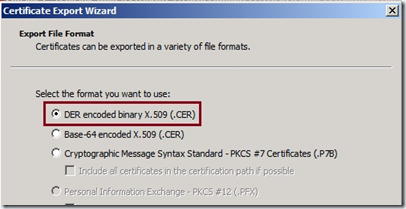

Certificatele rădăcină sunt evacuate mai ușor, aici trebuie să specificați DER format X.509 binar codificat (.CER) și de a salva certificatul într-un fișier cu extensia * .cer.

Fig.16: Încărcarea certificatelor rădăcină într-un fișier * .cer

Apoi, trebuie să copiați fișierele recepționate pe serverul / computerul dorit și să le importați. În ceea ce privește PC-urile client, acestea au nevoie doar de un certificat CA rădăcină, pentru a avea încredere în toate celelalte certificate emise de acest CA. Pentru servere (TMG / ISA), plus un certificat rădăcină de import certificat Exchange`a, pentru ca acesta să poată fi utilizată pe ascultător (Listener`e).

concluzie

Am 3 întrebări până acum:

1) De ce trebuie să exporte un certificat Exchange cu o cheie privată? În ce scop?

2) Dacă CA este instalat în pădurea curentă și care rulează Windows Server, nu este nevoie să publicați nimic; el însuși își publică certificatul în depozitul potrivit. Și nu numai în domeniu, ci și în întreaga pădure. Prin urmare, dacă rădăcina CA este situată în afara pădurii actuale sau nu rulează Windows Server, certificatul său este recomandabil să nu fie publicat direct prin intermediul politicii de grup, ci direct în Active Directory.

3) în Figura 14, afișați exportul certificatului CA în sine cu cheia privată. Pentru ce este?

Pentru a activa funcția SAN, pe serverul cu autoritatea de certificare rădăcină, trebuie să executați următoarea comandă:

certutil -setreg policyEditFlags + EDITF_ATTRIBUTESUBJECTALTNAME2

- Certificatele sunt descărcate cu o cheie privată deoarece acestea sunt ulterior importate în TMG, care nu face parte din domeniu.

acest lucru este rău deoarece TMG / ISA trebuie să aibă propria pereche de chei și certificatul propriu (cu aceleași nume în câmpul Subiect și extensia SAN). Exportabilitatea cheii crește probabilitatea ca aceasta să coexiste din nas.

într-o formă destul de accesibilă, se spune de ce nu se poate face (și când este posibil și necesar).

În ceea ce privește non-exportabilitatea ... Având drepturi de administrare, certificatul non-exportabil este livrat remarcabil de la orice computer de stocare, este nevoie doar de un program special.

> Multe scenarii sunt create

cu această abordare se poate spune că interceptarea traficului este, de asemenea, depășită și că certificatele SSL pot fi ignorate în siguranță. Da, iar producătorii HSM își vând produsele, de asemenea, pentru a exclude doar câteva scenarii cu multă greutate.

> nu este rezolvată la nivelul certificatelor care nu pot fi exportabile

dar aceasta este una dintre măsurile care reduc riscul de a compromite cheile.

> Având drepturi de administrator, certificatul care nu poate fi exportabil este livrat remarcabil de la orice computer de stocare, este nevoie doar de un program special

și cum vă place opțiunea că dacă cheia este exportată, atunci chiar drepturile de administrare și programele speciale nu sunt necesare pentru eliminarea cheii? Un utilizator simplu și destul de ponderabil.

> interceptarea traficului este, de asemenea, depășită și certificatele SSL pot fi ignorate în siguranță

De ce să mergeți la cealaltă extremă ...

> Da, iar producătorii HSM își vând produsele, de asemenea, pentru a exclude doar câteva scenarii care au fost depășite.

> atunci nu sunt necesare drepturi de administrare și nu este necesar un program special pentru efectuarea cheilor

Nu știu așa ... Puteți să-i împărțiți?

> De ce mergeți la cealaltă extremă ...

nu este o extremă, doar o variantă a scenariului. De fapt, refuzi posibilitatea de a fura o cheie? Și refuz cu privire la posibilitatea de interceptare a traficului.

Desigur, așa este. Dar aceste fonduri sunt bani relativ mari (să zicem, același HSM pentru câțiva kilobați) și să ofere un nivel ridicat de protecție. Companiile care nu sunt orientate în această direcție nu sunt în măsură să cumpere o astfel de soluție sau nu știu sau consideră că este inutilă pentru necesitatea acesteia. Prin urmare, pentru deciziile bugetare este recomandabil să se aplice cel puțin astfel de măsuri simple pentru a reduce probabilitatea de a efectua cheile.

> Nu sunt familiarizat cu acest mod ...

de aceea ești atât de ușor de gândit la o măsură atât de simplă, dar destul de suficientă de a proteja cheile de îndepărtare.

Îmi cer scuze! ))

reboot atotputernic și adresa URL corectă (nu numele CA, dar numele gazdei este necesar) și în mod miraculos, botul web a arătat interfața sa. ))

dar am motive să „Certificat de template-uri“ lipsă „Web Server“ (așa cum se arată în captura de ecran a articolului), dar numai „User“ și „criptare de bază EFS“!

deși este prezentă în "Autoritatea de Certificare".

P.S. de la început am pierdut acest punct și când am confirmat certificatul de pe serverul Exchange, a dispărut! O_O

Am făcut totul conform instrucțiunilor, care este subtilitatea?

Vă mulțumim pentru o distribuție utilă și ușor de înțeles! )

a făcut totul în pași și a câștigat. ))

cu siguranta nu pot spune unde am greșit, dar cred că undeva cu un certificat naportachil ...

Vă mulțumesc foarte mult pentru mai devreme.

Pentru a asigura încrederea în certificat pe diferite platforme (de exemplu, pe dispozitive mobile) pentru această sarcină, cele mai multe autorități de certificare au creat o serie de certificate. De exemplu, în gama COMODO, aceasta este UCC (Unified Communications Certificate). Puteți obține aceste certificate, de exemplu, în foxlaboratory.ru.

În baza de date IIS a bazei de date 1C, accesul la acestea de pe Web este fără plângere. Ce poate fi o ambuscadă? Poate cineva să întâlnească un astfel de dezastru?

Fișierul C: Windowssystem32CertSrvru-RUweb.config există? În Autentificare, ce este selectat pentru Wirth. director?

Și înscrierea Web pentru CA a fost ridicată deloc?

1. fișierul de configurare este

2. Autiti - Authentication Windows Activat!

3. Serviciul este instalat.

Pentru Yuri,

Bineînțeles că puteți, dar există un mic "dar", în cadrul rețelei va exista întotdeauna o plângere privind numele care nu se potrivesc în interiorul domeniului organizației și în afara acesteia.